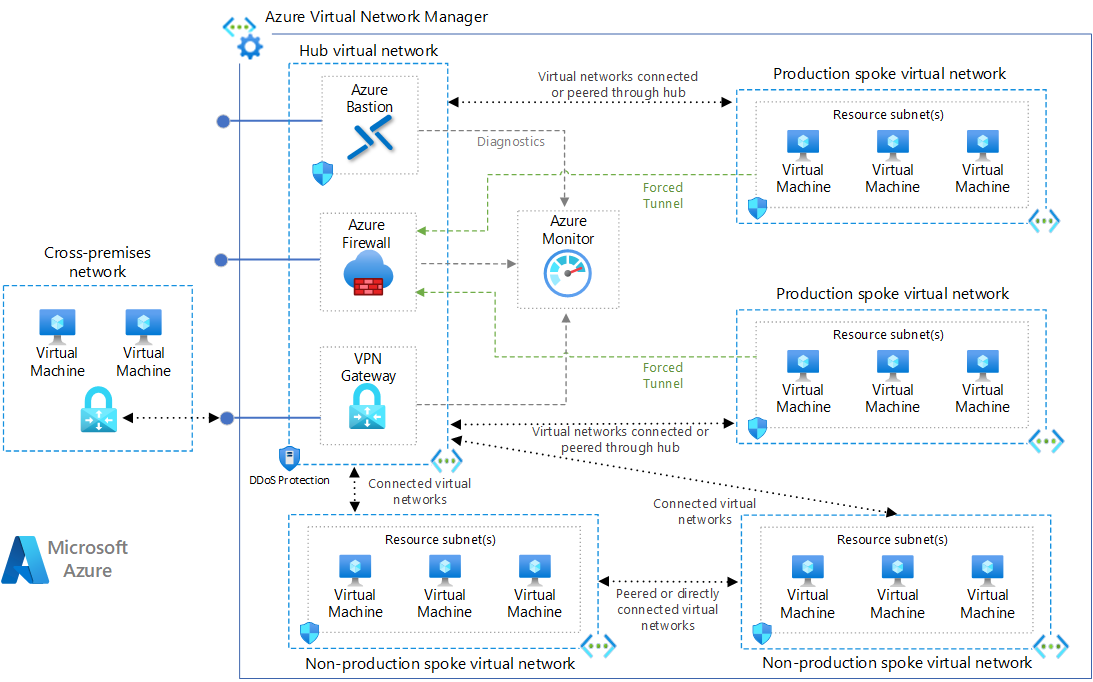

Această arhitectură de referință detaliază o topologie Hub-spoke în Azure. Rețeaua virtuală hub acționează ca un punct central de conectivitate pentru multe rețele virtuale spoke. Hub-ul poate fi utilizat, de asemenea, ca punct de conectivitate cu rețelele dvs. locale. Rețelele virtuale de tip spoke fac peer cu hub-ul și pot fi folosite pentru a izola sarcinile de lucru.

Beneficiile utilizării unei configurații de tip hub și spoke includ economii de costuri, depășirea limitelor abonamentelor și izolarea sarcinilor de lucru.

Dezvoltare de referință

Această desfășurare include o rețea virtuală de tip hub și două rețele virtuale de tip peered spokes. De asemenea, sunt implementate un Azure Firewall și o gazdă Azure Bastion. Opțional, desfășurarea poate include mașini virtuale în prima rețea spoke și un gateway VPN.

- Azure CLI

- PowerShell

- Portal Azure

Utilizați următoarea comandă pentru a crea un grup de resurse pentru desfășurare. Faceți clic pe butonul Try it (Încearcă) pentru a utiliza un shell încorporat.

az group create --name hub-spoke --location eastusExecutați următoarea comandă pentru a implementa configurația de rețea hub și spoke, peerings VNet între hub și spoke și o gazdă Bastion

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUtilizați următoarea comandă pentru a crea un grup de resurse pentru implementare. Faceți clic pe butonul Try it (Încearcă) pentru a utiliza un shell încorporat.

New-AzResourceGroup -Name hub-spoke -Location eastusExecutați următoarea comandă pentru a implementa configurația rețelei hub and spoke, peerings VNet între hub și spoke și o gazdă Bastion

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUtilizați următorul buton pentru a implementa referința utilizând portalul Azure.

Pentru informații detaliate și opțiuni suplimentare de implementare, consultați șabloanele ARM utilizate pentru implementarea acestei soluții.

Cazuri de utilizare

Utilizările tipice pentru această arhitectură includ:

- Cărți de lucru implementate în medii diferite, cum ar fi dezvoltarea, testarea și producția, care necesită servicii partajate, cum ar fi DNS, IDS, NTP sau AD DS. Serviciile partajate sunt plasate în rețeaua virtuală hub, în timp ce fiecare mediu este implementat într-un spoke pentru a menține izolarea.

- Cariere de lucru care nu necesită conectivitate între ele, dar necesită acces la servicii partajate.

- Întreprinderile care necesită un control central asupra aspectelor de securitate, cum ar fi un firewall în hub ca DMZ, și un management segregat pentru sarcinile de lucru din fiecare spoke.

Arhitectură

Arhitectura constă din următoarele componente.

Rețeaua virtuală hub: Rețeaua virtuală hub este punctul central de conectivitate la rețeaua dvs. locală și un loc de găzduire a serviciilor care pot fi consumate de diferitele sarcini de lucru găzduite în rețelele virtuale spoke.

Rețele virtuale spoke: Rețelele virtuale Spoke sunt utilizate pentru a izola sarcinile de lucru în propriile rețele virtuale, gestionate separat de celelalte rețele Spoke. Fiecare sarcină de lucru ar putea include mai multe niveluri, cu mai multe subrețele conectate prin intermediul echilibrărilor de sarcină Azure.

Virtual network peering: Două rețele virtuale pot fi conectate utilizând o conexiune de peering. Conexiunile de peering sunt conexiuni netransitive, cu latență redusă între rețelele virtuale. Odată ce au făcut peering, rețelele virtuale fac schimb de trafic utilizând coloana vertebrală Azure fără a fi nevoie de un router.

Bastion Host: Azure Bastion vă permite să vă conectați în siguranță la o mașină virtuală utilizând browserul dvs. și portalul Azure. O gazdă Azure Bastion este implementată în interiorul unei rețele virtuale Azure și poate accesa mașinile virtuale din VNet, sau mașinile virtuale din VNets peered.

Azure Firewall: Azure Firewall este un firewall gestionat ca serviciu. Instanța Firewall este plasată în propria subrețea.

Pasarelă de rețea virtuală VPN sau pasarelă ExpressRoute. Gateway-ul de rețea virtuală permite rețelei virtuale să se conecteze la dispozitivul VPN sau la circuitul ExpressRoute, utilizat pentru conectivitatea cu rețeaua dvs. locală. Pentru mai multe informații, consultați Conectarea unei rețele on-premise la o rețea virtuală Microsoft Azure.

Dispozitiv VPN. Un dispozitiv sau un serviciu care oferă conectivitate externă la rețeaua locală. Dispozitivul VPN poate fi un dispozitiv hardware sau o soluție software, cum ar fi Serviciul de rutare și acces la distanță (RRAS) din Windows Server 2012. Pentru mai multe informații, consultați Despre dispozitivele VPN pentru conexiuni Site-to-Site VPN Gateway.

Recomandări

Cele de mai jos se aplică la majoritatea scenariilor. Urmați aceste recomandări, cu excepția cazului în care aveți o cerință specifică care le anulează.

Grupuri de resurse

Soluția de probă inclusă în acest document utilizează un singur grup de resurse Azure. În practică, hub-ul și fiecare spoke pot fi implementate în grupuri de resurse diferite și chiar în abonamente diferite. Atunci când asociați rețele virtuale peer în subscripții diferite, ambele subscripții pot fi asociate cu același chiriaș Azure Active Directory sau cu unul diferit. Acest lucru permite gestionarea descentralizată a fiecărei sarcini de lucru, în timp ce se partajează serviciile menținute în hub.

Rețea virtuală și GatewaySubnet

Crearea unei subrețele numite GatewaySubnet, cu un interval de adrese de /27. Gateway-ul rețelei virtuale necesită această subrețea. Alocarea a 32 de adrese pentru această subrețea va ajuta la prevenirea atingerii limitărilor de dimensiune a gateway-ului în viitor.

Pentru mai multe informații despre configurarea gateway-ului, consultați următoarele arhitecturi de referință, în funcție de tipul dvs. de conexiune:

- Rețea hibridă care utilizează ExpressRoute

- Rețea hibridă care utilizează un gateway VPN

Pentru o disponibilitate mai mare, puteți utiliza ExpressRoute plus un VPN pentru failover. Consultați Conectarea unei rețele locale la Azure utilizând ExpressRoute cu failover VPN.

Se poate utiliza, de asemenea, o topologie hub-spoke fără o pasarelă dacă nu aveți nevoie de conectivitate cu rețeaua dvs. locală.

Peering de rețea virtuală

Peering de rețea virtuală este o relație netransitivă între două rețele virtuale. Dacă aveți nevoie ca razele să se conecteze între ele, luați în considerare adăugarea unei conexiuni de peering separate între aceste raze.

Să presupunem însă că aveți mai multe raze care trebuie să se conecteze între ele. În acest caz, veți rămâne fără conexiuni de peering posibile foarte repede din cauza limitării numărului de conexiuni de peering pentru fiecare rețea virtuală. (Pentru mai multe informații, consultați Limitele rețelei. În acest scenariu, luați în considerare utilizarea rutelor definite de utilizator (UDR) pentru a forța traficul destinat unui spoke să fie trimis către Azure Firewall sau către un dispozitiv virtual de rețea care acționează ca un router la hub. Acest lucru va permite raioanelor să se conecteze între ele.

De asemenea, puteți configura raioanele pentru a utiliza gateway-ul hub-ului pentru a comunica cu rețelele la distanță. Pentru a permite traficului de gateway să circule de la spoke la hub și să se conecteze la rețelele de la distanță, trebuie:

- Configurați conexiunea de peering din hub pentru a permite tranzitul gateway-ului.

- Configurați conexiunea de peering din fiecare spoke pentru a utiliza gateway-urile de la distanță.

- Configurați toate conexiunile de peering pentru a permite traficul redirecționat.

Pentru informații suplimentare privind crearea de peering de rețele virtuale, consultați Crearea de peeringuri VNet.

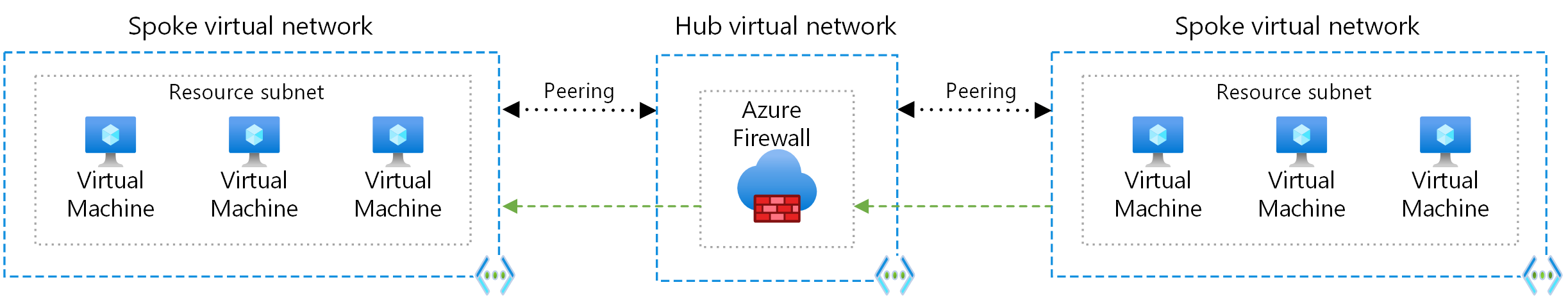

Conectivitate între raioane

Dacă aveți nevoie de conectivitate între raioane, luați în considerare implementarea unui Azure Firewall sau a unui alt dispozitiv virtual de rețea și creați rute pentru a redirecționa traficul de la raion către firewall/dispozitiv virtual de rețea, care poate apoi să direcționeze către cel de-al doilea raion. În acest scenariu, trebuie să configurați conexiunile de peering pentru a permite traficul redirecționat.

Puteți utiliza, de asemenea, un gateway VPN pentru a direcționa traficul între spokes, deși acest lucru va avea un impact asupra latenței și debitului. Consultați Configurarea tranzitului gateway-ului VPN pentru peering-ul rețelelor virtuale pentru detalii de configurare.

Considerați ce servicii sunt partajate în hub pentru a vă asigura că hub-ul se scalează pentru un număr mai mare de raze. De exemplu, dacă hub-ul dvs. furnizează servicii de firewall, luați în considerare limitele de lățime de bandă ale soluției dvs. de firewall atunci când adăugați mai multe spițe. Este posibil să doriți să mutați unele dintre aceste servicii partajate la un al doilea nivel de hub-uri.

Considerații operaționale

Considerați următoarele atunci când implementați și gestionați rețelele hub și spoke.

Monitorizarea rețelei

Utilizați Azure Network Watcher pentru a monitoriza și depana componentele rețelei, instrumente precum Traffic Analytics vă vor arăta sistemele din rețelele dvs. virtuale care generează cel mai mult trafic, astfel încât să puteți identifica vizual blocajele înainte ca acestea să degenereze în probleme. Network Performance Manager este instrumentul potrivit pentru a monitoriza informațiile despre circuitele Microsoft ExpressRoute. Diagnosticarea VPN este un alt instrument care vă poate ajuta la depanarea conexiunilor VPN site-la-sediu care conectează aplicațiile dvs. la utilizatorii din incintă.

Pentru mai multe informații, consultați Azure Network Watcher în Azure Well-Architected Framework.

Considerații privind costurile

Considerați următoarele elemente legate de costuri atunci când implementați și gestionați rețele hub și spoke.

Azure Firewall

În această arhitectură, un Azure Firewall este implementat în rețeaua hub. Atunci când este utilizat ca soluție partajată și consumat de mai multe sarcini de lucru, un Azure Firewall poate economisi până la 30-50% față de alte dispozitive virtuale de rețea. Pentru mai multe informații, consultați Azure Firewall vs network virtual appliance.

Peering de rețea virtuală

Puteți utiliza peering de rețea virtuală pentru a direcționa traficul între rețelele virtuale prin utilizarea de adrese IP private. Iată câteva puncte:

- Traficul de intrare și de ieșire este taxat la ambele capete ale rețelelor de peering.

- Diferitele zone au rate de transfer diferite.

De exemplu, transferul de date de la o rețea virtuală din zona 1 la o altă rețea virtuală din zona 2, va suporta rata de transfer de ieșire pentru zona 1 și rata de intrare pentru zona 2. Pentru mai multe informații, consultați Tarifarea rețelelor virtuale.