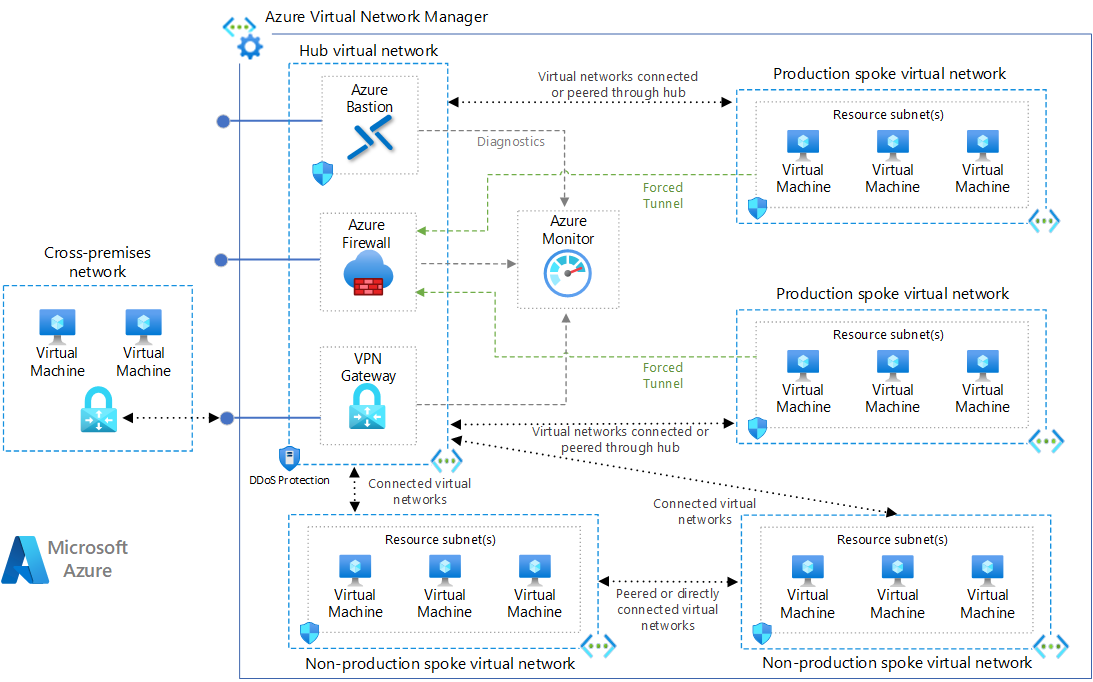

Questa architettura di riferimento dettaglia una topologia hub-spoke in Azure. La rete virtuale hub funge da punto centrale di connettività a molte reti virtuali spoke. L’hub può anche essere usato come punto di connettività alle vostre reti on-premises. Le reti virtuali spoke hanno un peer con l’hub e possono essere utilizzate per isolare i carichi di lavoro.

I vantaggi dell’utilizzo di una configurazione hub e spoke includono il risparmio sui costi, il superamento dei limiti di abbonamento e l’isolamento del carico di lavoro.

Impiego di riferimento

Questo impiego include una rete virtuale hub e due spokes peer. Sono distribuiti anche un firewall Azure e un host Azure Bastion. Opzionalmente, la distribuzione può includere macchine virtuali nella prima rete spoke e un gateway VPN.

- Azure CLI

- PowerShell

- Portale Azure

Usa il seguente comando per creare un gruppo di risorse per la distribuzione. Fai clic sul pulsante Prova per utilizzare una shell incorporata.

az group create --name hub-spoke --location eastusEsegui il seguente comando per distribuire la configurazione di rete hub e spoke, i peering VNet tra hub e spoke e un host Bastion

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUsa il seguente comando per creare un gruppo di risorse per la distribuzione. Fai clic sul pulsante Try it per utilizzare una shell incorporata.

New-AzResourceGroup -Name hub-spoke -Location eastusEsegui il seguente comando per distribuire la configurazione di rete hub e spoke, i peering VNet tra hub e spoke e un host Bastion

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUsa il seguente pulsante per distribuire il riferimento utilizzando il portale Azure.

Per informazioni dettagliate e ulteriori opzioni di distribuzione, vedi i modelli ARM usati per distribuire questa soluzione.

Casi d’uso

Gli usi tipici di questa architettura includono:

- Carichi di lavoro distribuiti in ambienti diversi, come sviluppo, test e produzione, che richiedono servizi condivisi come DNS, IDS, NTP o AD DS. I servizi condivisi sono collocati nella rete virtuale hub, mentre ogni ambiente è distribuito su uno spoke per mantenere l’isolamento.

- Carichi di lavoro che non richiedono connettività tra loro ma richiedono l’accesso ai servizi condivisi.

- Imprese che richiedono un controllo centrale sugli aspetti di sicurezza, come un firewall nell’hub come DMZ, e una gestione segregata per i carichi di lavoro in ogni spoke.

Architettura

L’architettura consiste nei seguenti componenti.

Rete virtuale hub: La rete virtuale hub è il punto centrale di connettività alla tua rete on-premises e un luogo per ospitare servizi che possono essere consumati dai diversi carichi di lavoro ospitati nelle reti virtuali spoke.

Reti virtuali spoke: Le reti virtuali spoke sono utilizzate per isolare i carichi di lavoro nelle proprie reti virtuali, gestite separatamente dagli altri spokes. Ogni carico di lavoro potrebbe includere più livelli, con più sottoreti collegate attraverso i bilanciatori di carico Azure.

Peering di rete virtuale: Due reti virtuali possono essere collegate usando una connessione di peering. Le connessioni di peering sono connessioni non transitorie e a bassa latenza tra reti virtuali. Una volta effettuato il peering, le reti virtuali si scambiano il traffico utilizzando la dorsale Azure senza la necessità di un router.

Bastion Host: Azure Bastion ti permette di connetterti in modo sicuro a una macchina virtuale usando il tuo browser e il portale Azure. Un host Azure Bastion è distribuito all’interno di una Azure Virtual Network e può accedere a macchine virtuali nella VNet, o a macchine virtuali in VNet peerate.

Azure Firewall: Azure Firewall è un firewall gestito come servizio. L’istanza Firewall è collocata nella propria sottorete.

Gateway di rete virtuale VPN o gateway ExpressRoute. Il gateway di rete virtuale consente alla rete virtuale di connettersi al dispositivo VPN o al circuito ExpressRoute utilizzato per la connettività con la rete locale. Per ulteriori informazioni, vedere Collegare una rete on-premises a una rete virtuale Microsoft Azure.

Dispositivo VPN. Un dispositivo o un servizio che fornisce connettività esterna alla rete locale. Il dispositivo VPN può essere un dispositivo hardware o una soluzione software come il Routing and Remote Access Service (RRAS) in Windows Server 2012. Per ulteriori informazioni, vedi Informazioni sui dispositivi VPN per le connessioni Site-to-Site VPN Gateway.

Raccomandazioni

Le seguenti raccomandazioni si applicano alla maggior parte degli scenari. Segui queste raccomandazioni a meno che tu non abbia un requisito specifico che le superi.

Gruppi di risorse

La soluzione di esempio inclusa in questo documento utilizza un singolo gruppo di risorse Azure. In pratica, l’hub e ogni spoke possono essere implementati in diversi gruppi di risorse e persino in diverse sottoscrizioni. Quando si eseguono il peer delle reti virtuali in diverse sottoscrizioni, entrambe le sottoscrizioni possono essere associate allo stesso tenant di Azure Active Directory o a uno diverso. Questo permette una gestione decentralizzata di ogni carico di lavoro mentre si condividono i servizi mantenuti nell’hub.

Rete virtuale e GatewaySubnet

Crea una sottorete chiamata GatewaySubnet, con un intervallo di indirizzi di /27. Il gateway della rete virtuale richiede questa subnet. Assegnare 32 indirizzi a questa subnet aiuterà a prevenire il raggiungimento dei limiti di dimensione del gateway in futuro.

Per maggiori informazioni sull’impostazione del gateway, consulta le seguenti architetture di riferimento, a seconda del tipo di connessione:

- Rete ibrida utilizzando ExpressRoute

- Rete ibrida utilizzando un gateway VPN

Per una maggiore disponibilità, puoi utilizzare ExpressRoute più una VPN per il failover. Vedere Collegare una rete on-premises ad Azure utilizzando ExpressRoute con failover VPN.

Una topologia hub-spoke può anche essere utilizzata senza un gateway se non è necessaria la connettività con la rete on-premises.

Peering di rete virtuale

Il peering di rete virtuale è una relazione non transitiva tra due reti virtuali. Se hai bisogno che i raggi si colleghino tra loro, considera l’aggiunta di una connessione di peering separata tra questi raggi.

Tuttavia, supponiamo che tu abbia diversi raggi che hanno bisogno di collegarsi tra loro. In questo caso, esaurirete le possibili connessioni di peering molto rapidamente a causa della limitazione del numero di peering di rete virtuale per rete virtuale. (Per maggiori informazioni, vedi Limiti di rete. In questo scenario, considerare l’utilizzo di rotte definite dall’utente (UDR) per forzare il traffico destinato ad uno spoke ad essere inviato ad Azure Firewall o ad un’appliance virtuale di rete che agisce da router all’hub. Questo permetterà ai raggi di connettersi tra loro.

Puoi anche configurare i raggi per utilizzare il gateway dell’hub per comunicare con le reti remote. Per permettere al traffico del gateway di fluire dal raggio all’hub e connettersi alle reti remote, dovete:

- Configurare la connessione di peering nell’hub per permettere il transito del gateway.

- Configurare la connessione di peering in ogni raggio per usare i gateway remoti.

- Configurare tutte le connessioni di peering per permettere il traffico inoltrato.

Per ulteriori informazioni sulla creazione di peering di reti virtuali, vedi Creare peering VNet.

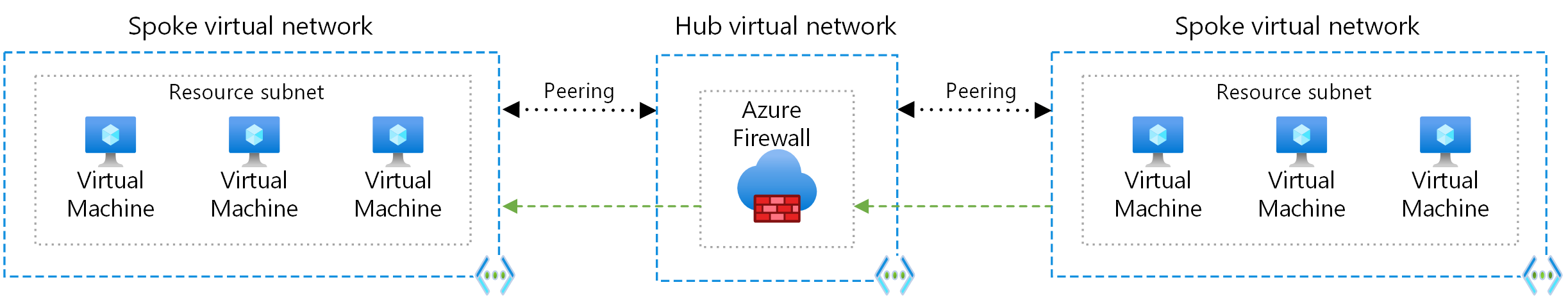

Connettività tra spoke

Se hai bisogno di connettività tra spokes, considera la distribuzione di un firewall Azure o di un altro dispositivo virtuale di rete e crea percorsi per inoltrare il traffico dallo spoke al firewall / dispositivo virtuale di rete, che può quindi instradare al secondo spoke. In questo scenario, è necessario configurare le connessioni di peering per consentire il traffico inoltrato.

È inoltre possibile utilizzare un gateway VPN per instradare il traffico tra i raggi, anche se questo avrà un impatto sulla latenza e sul throughput. Vedere Configurare il transito del gateway VPN per il peering della rete virtuale per i dettagli di configurazione.

Considerare quali servizi sono condivisi nell’hub per assicurare che l’hub sia scalabile per un numero maggiore di raggi. Per esempio, se il vostro hub fornisce servizi di firewall, considerate i limiti di larghezza di banda della vostra soluzione firewall quando aggiungete più raggi. Potresti voler spostare alcuni di questi servizi condivisi su un secondo livello di hub.

Considerazioni operative

Considera quanto segue quando distribuisci e gestisci reti hub e spoke.

Monitoraggio della rete

Usa Azure Network Watcher per monitorare e risolvere i problemi dei componenti di rete, strumenti come Traffic Analytics ti mostrano i sistemi nelle tue reti virtuali che generano più traffico in modo da poter identificare visivamente i colli di bottiglia prima che degenerino in problemi. Network Performance Manager è lo strumento giusto per monitorare le informazioni sui circuiti Microsoft ExpressRoute. La diagnostica VPN è un altro strumento che può aiutare a risolvere i problemi delle connessioni VPN site-to-site che collegano le applicazioni agli utenti on-premises.

Per ulteriori informazioni, vedere Azure Network Watcher in Azure Well-Architected Framework.

Considerazioni sui costi

Considera le seguenti voci relative ai costi quando distribuisci e gestisci reti hub e spoke.

Azure Firewall

In questa architettura, un Azure Firewall viene distribuito nella rete hub. Quando viene utilizzato come soluzione condivisa e consumato da più carichi di lavoro, un Azure Firewall può risparmiare fino al 30-50% rispetto ad altre appliance virtuali di rete. Per ulteriori informazioni, vedere Azure Firewall vs network virtual appliance.

Virtual network peering

È possibile utilizzare il peering di rete virtuale per instradare il traffico tra reti virtuali utilizzando indirizzi IP privati. Ecco alcuni punti:

- Il traffico in entrata e in uscita viene addebitato ad entrambe le estremità delle reti in peering.

- Le diverse zone hanno tariffe di trasferimento diverse.

Per esempio, il trasferimento di dati da una rete virtuale nella zona 1 a un’altra rete virtuale nella zona 2, incorrerà nella tariffa di trasferimento in uscita per la zona 1 e nella tariffa in entrata per la zona 2. Per maggiori informazioni, vedere Prezzi delle reti virtuali.