- Che cos’è il PCAP?

- Perché ho bisogno di usare il PCAP?

- Come funziona un Packet Sniffer?

- Using Wireshark for PCAP file capture and analysis

- Versioni di PCAP

- Svantaggi della cattura dei pacchetti e del PCAP

- Svantaggi della cattura dei pacchetti e del PCAP

- Open Source Packet Analysis Tool: Come Wireshark usa i file PCAP?

- Proprietary Packet Analysis Tool Example

- SolarWinds Network Performance Monitor (FREE TRIAL)

- PCAP File Analysis: Catturare gli attacchi nel traffico di rete

- Facoltà sulla cattura dei file PCAP

- Quanti file ricevo al giorno per un abbonamento PCAP?

- Qual è il livello di precisione per il timestamp in PCAP?

- Come funziona Libpcap?

- Cos’è un wrapper libpcap e come si relaziona con PCAP?

Che cos’è il PCAP?

Packet Capture o PCAP (noto anche come libpcap) è un’interfaccia di programmazione di applicazioni (API) che cattura dati di pacchetti di rete dal vivo dal modello OSI Layers 2-7. Gli analizzatori di rete come Wireshark creano file .pcap per raccogliere e registrare i dati dei pacchetti da una rete. PCAP è disponibile in una gamma di formati tra cui Libpcap, WinPcap e PCAPng.

Questi file PCAP possono essere utilizzati per visualizzare i pacchetti di rete TCP/IP e UDP. Se vuoi registrare il traffico di rete, devi creare un file .pcap. Puoi creare un file .pcap utilizzando un analizzatore di rete o uno strumento di sniffing dei pacchetti come Wireshark o tcpdump. In questo articolo, vedremo cos’è il PCAP e come funziona.

Perché ho bisogno di usare il PCAP?

PCAP è una risorsa preziosa per l’analisi dei file e per monitorare il traffico di rete. Gli strumenti di raccolta dei pacchetti come Wireshark ti permettono di raccogliere il traffico di rete e tradurlo in un formato leggibile dall’uomo. Ci sono molte ragioni per cui il PCAP viene usato per monitorare le reti. Alcune delle più comuni includono il monitoraggio dell’uso della larghezza di banda, l’identificazione di server DHCP rogue, il rilevamento di malware, la risoluzione DNS e la risposta agli incidenti.

Per gli amministratori di rete e i ricercatori di sicurezza, l’analisi dei file di pacchetto è un buon modo per rilevare le intrusioni di rete e altre attività sospette. Per esempio, se una fonte sta inviando alla rete un sacco di traffico dannoso, è possibile identificarlo sull’agente software e quindi agire per rimediare all’attacco.

Come funziona un Packet Sniffer?

Per catturare i file PCAP è necessario utilizzare un packet sniffer. Un packet sniffer cattura i pacchetti e li presenta in un modo che è facile da capire. Quando usi uno sniffer PCAP la prima cosa che devi fare è identificare l’interfaccia su cui vuoi sniffare. Se sei su un dispositivo Linux queste potrebbero essere eth0 o wlan0. Puoi selezionare un’interfaccia con il comando ifconfig.

Una volta che sai quale interfaccia vuoi sniffare puoi scegliere che tipo di traffico vuoi monitorare. Per esempio, se volete monitorare solo i pacchetti TCP/IP, potete creare delle regole per farlo. Molti strumenti offrono filtri che ti permettono di controllare il traffico raccolto.

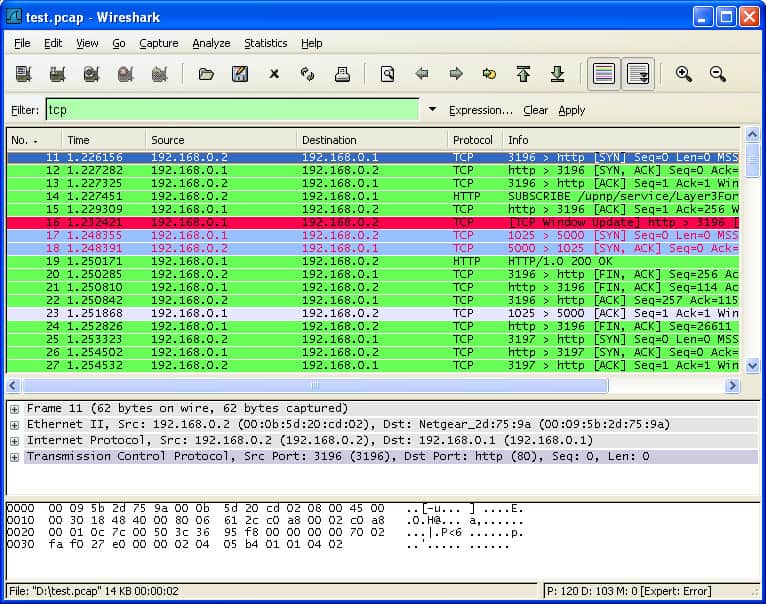

Using Wireshark for PCAP file capture and analysis

Per esempio, Wireshark ti permette di filtrare il tipo di traffico che vedi con filtri di cattura e filtri di visualizzazione. I filtri di cattura ti permettono di filtrare il traffico che catturi e i filtri di visualizzazione ti permettono di filtrare il traffico che vedi. Per esempio, puoi filtrare i protocolli di rete, i flussi o gli host.

Una volta che hai raccolto il traffico filtrato puoi iniziare a cercare i problemi di prestazioni. Per un’analisi più mirata si può anche filtrare in base alle porte di origine e di destinazione per testare particolari elementi di rete. Tutte le informazioni sui pacchetti catturati possono poi essere utilizzate per risolvere i problemi di prestazioni della rete.

Versioni di PCAP

Come detto sopra, ci sono molti tipi diversi di file PCAP, tra cui:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Ogni versione ha i suoi casi d’uso e diversi tipi di strumenti di monitoraggio della rete supportano diverse forme di file PCAP. Per esempio, Libpcap è una libreria portatile open-source c/C++ progettata per gli utenti di Linux e Mac OS. Libpcap permette agli amministratori di catturare e filtrare i pacchetti. Gli strumenti di packet sniffing come tcpdump usano il formato Libpcap.

Per gli utenti Windows, c’è il formato WinPcap. WinPcap è un’altra libreria portatile di cattura dei pacchetti progettata per i dispositivi Windows. WinpCap può anche catturare e filtrare i pacchetti raccolti dalla rete. Strumenti come Wireshark, Nmap e Snort usano WinPCap per monitorare i dispositivi, ma il protocollo stesso è stato interrotto.

Pcapng o .pcap Next Generation Capture File Format è una versione più avanzata di PCAP che viene fornita di default con Wireshark. Pcapng può catturare e memorizzare dati. Il tipo di dati che pcapng raccoglie include una precisione estesa del timestamp, commenti dell’utente e statistiche di cattura per fornire all’utente informazioni aggiuntive.

Strumenti come Wireshark usano i file PCAPng perché possono registrare più informazioni di PCAP. Tuttavia, il problema con PCAPng è che non è compatibile con molti strumenti come PCAP.

Npcap è una libreria portatile di sniffing di pacchetti per Windows prodotta da Nmap, uno dei più noti fornitori di sniffing di pacchetti. La libreria è più veloce e più sicura di WinpCap. Npcap ha il supporto per Windows 10 e l’iniezione per la cattura dei pacchetti di loopback in modo da poter inviare e sniffare i pacchetti di loopback. Npcap è anche supportato da Wireshark.

Svantaggi della cattura dei pacchetti e del PCAP

Il più grande vantaggio della cattura dei pacchetti è che garantisce visibilità. È possibile utilizzare i dati dei pacchetti per individuare la causa principale dei problemi di rete. È possibile monitorare le fonti di traffico e identificare i dati di utilizzo delle applicazioni e dei dispositivi. I dati PCAP vi danno le informazioni in tempo reale di cui avete bisogno per trovare e risolvere i problemi di performance per mantenere la rete funzionante dopo un evento di sicurezza.

Per esempio, potete identificare dove un pezzo di malware ha violato la rete tracciando il flusso di traffico dannoso e altre comunicazioni dannose. Senza PCAP e uno strumento di cattura dei pacchetti, sarebbe più difficile tracciare i pacchetti e gestire i rischi di sicurezza.

Come un semplice formato di file, PCAP ha il vantaggio di essere compatibile con quasi tutti i programmi di sniffing dei pacchetti che si possono pensare, con una gamma di versioni per Windows, Linux e Mac OS. La cattura dei pacchetti può essere implementata in quasi tutti gli ambienti.

Svantaggi della cattura dei pacchetti e del PCAP

Anche se la cattura dei pacchetti è una tecnica di monitoraggio valida, ha i suoi limiti. L’analisi dei pacchetti permette di monitorare il traffico di rete, ma non tutto. Molti cyberattacchi non vengono lanciati attraverso il traffico di rete, quindi è necessario avere altre misure di sicurezza in atto.

Per esempio, alcuni aggressori usano le USB e altri attacchi basati sull’hardware. Di conseguenza, l’analisi dei file PCAP dovrebbe far parte della vostra strategia di sicurezza di rete, ma non dovrebbe essere l’unica linea di difesa.

Un altro ostacolo significativo alla cattura dei pacchetti è la crittografia. Molti cyber-attaccanti usano comunicazioni criptate per lanciare attacchi alle reti. La crittografia impedisce al vostro packet sniffer di essere in grado di accedere ai dati del traffico e di identificare gli attacchi. Ciò significa che gli attacchi crittografati passeranno sotto il radar se ci si affida al PCAP.

C’è anche un problema con il luogo in cui si trova il packet sniffer. Se un packet sniffer è posizionato ai margini della rete, allora questo limiterà la quantità di visibilità che un utente ha. Per esempio, l’utente potrebbe non riuscire a individuare l’inizio di un attacco DDoS o di un’epidemia di malware. Inoltre, anche se si stanno raccogliendo dati al centro della rete, è importante assicurarsi di raccogliere intere conversazioni piuttosto che dati riassuntivi.

Open Source Packet Analysis Tool: Come Wireshark usa i file PCAP?

Wireshark è l’analizzatore di traffico più popolare al mondo. Wireshark usa i file .pcap per registrare i dati dei pacchetti che sono stati estratti da una scansione della rete. I dati dei pacchetti sono registrati in file con estensione .pcap e possono essere utilizzati per trovare problemi di prestazioni e attacchi informatici sulla rete.

In altre parole, il file PCAP crea un record di dati di rete che è possibile visualizzare attraverso Wireshark. È quindi possibile valutare lo stato della rete e identificare se ci sono problemi di servizio a cui è necessario rispondere.

È importante notare che Wireshark non è l’unico strumento che può aprire i file .pcap. Altre alternative ampiamente utilizzate sono tcpdump e WinDump, strumenti di monitoraggio della rete che utilizzano anche il PCAP per prendere una lente d’ingrandimento sulle prestazioni della rete.

Proprietary Packet Analysis Tool Example

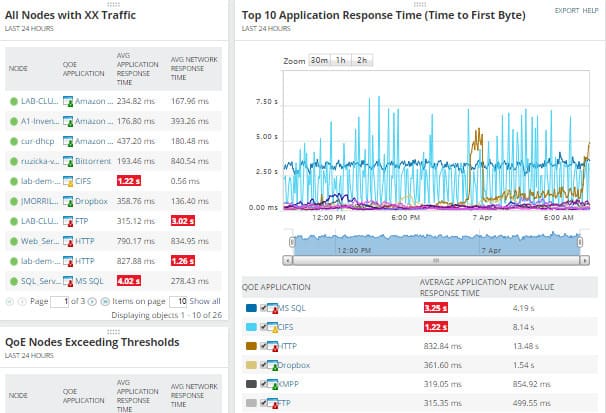

SolarWinds Network Performance Monitor (FREE TRIAL)

SolarWinds Network Performance Monitor è un esempio di strumento di monitoraggio della rete che può catturare dati PCAP. È possibile installare il software su un dispositivo e poi monitorare i dati dei pacchetti estratti dall’intera rete. I dati dei pacchetti vi permetteranno di misurare il tempo di risposta della rete e diagnosticare gli attacchi.

L’utente può visualizzare i dati dei pacchetti attraverso il cruscotto Quality of Experience, incluso un riepilogo delle prestazioni della rete. Le visualizzazioni grafiche rendono più facile individuare i picchi nel traffico internet o il traffico dannoso che potrebbe indicare un attacco informatico.

Il layout del programma permette anche all’utente di differenziare le applicazioni in base alla quantità di traffico che stanno elaborando. Fattori come il tempo medio di risposta della rete, il tempo medio di risposta dell’applicazione, il volume totale di dati e il numero totale di transazioni aiutano l’utente a stare al passo con i cambiamenti della rete mentre si verificano dal vivo. C’è anche una prova gratuita di 30 giorni disponibile per il download.

SolarWinds Network Performance Monitor Download 30-day FREE Trial

PCAP File Analysis: Catturare gli attacchi nel traffico di rete

Lo sniffing dei pacchetti è un must per qualsiasi organizzazione che abbia una rete. I file PCAP sono una di quelle risorse che gli amministratori di rete possono utilizzare per portare un microscopio alle prestazioni e scoprire gli attacchi. La cattura dei pacchetti non solo aiuta a scoprire la causa principale degli attacchi, ma anche a risolvere i problemi di prestazioni lente.

Gli strumenti di cattura dei pacchetti open source come Wireshark e tcpdump danno agli amministratori di rete gli strumenti per rimediare alle scarse prestazioni della rete senza spendere una fortuna. C’è anche una gamma di strumenti proprietari per le aziende che vogliono un’esperienza di analisi dei pacchetti più avanzata.

Attraverso il potere dei file PCAP, un utente può accedere a un packet sniffer raccogliere dati sul traffico e vedere dove vengono consumate le risorse di rete. Usando i filtri giusti sarà anche molto più facile eliminare il rumore bianco e concentrarsi sui dati più significativi.

Facoltà sulla cattura dei file PCAP

Quanti file ricevo al giorno per un abbonamento PCAP?

PCAP non è un servizio in abbonamento. La maggior parte degli strumenti PCAP lancia catture di pacchetti su richiesta, tuttavia, è possibile avviare e terminare una sessione di cattura attraverso uno script. Il grande problema con PCAP non è quanti file si ottengono, ma la dimensione di questi file – lasciando una sessione di cattura del traffico per più di un breve periodo si ottengono quantità molto, molto grandi di dati memorizzati.

Qual è il livello di precisione per il timestamp in PCAP?

Lo standard PCAP è in grado di esprimere il tempo fino a nanosecondi – un miliardesimo di secondo. Tutti i timestamp esprimono un offset dal 1 gennaio 1970, 00:00:00 UTC.

Come funziona Libpcap?

Libcap è un’API, il che significa che può essere controllata da altri programmi. Fornisce una serie di servizi che permettono la cattura di pacchetti di rete. Libpcap è scritto per operare su sistemi Unix e Unix-like, che include Linux e macOS. Legge tutti i pacchetti sull’interfaccia di rete del suo dispositivo host. La NIC deve essere messa in “modalità promiscua” perché questo sia efficace. Questo spegne il filtro che riduce l’attività della NIC alla sola lettura dei pacchetti ad essa indirizzati, così tutti i pacchetti in circolazione sulla rete saranno processati.

Cos’è un wrapper libpcap e come si relaziona con PCAP?

Libpcap è scritto in C. Implementa PCAP e fornisce una libreria di chiamate di funzioni che altri programmi possono usare per invocare il codice del programma contenuto in ogni funzione della libreria. Non tutti i linguaggi di programmazione sono compatibili con i costrutti usati per chiamare una funzione Libpcap. Un wrapper è semplicemente una struttura di funzione nativa del linguaggio che esiste solo per chiamare una funzione Libpcap. Il suo scopo è quello di interpretare le strutture dati per rendere le chiamate di funzione C disponibili al linguaggio di programmazione incompatibile. I wrapper non sono forniti dalla libreria libpcap.