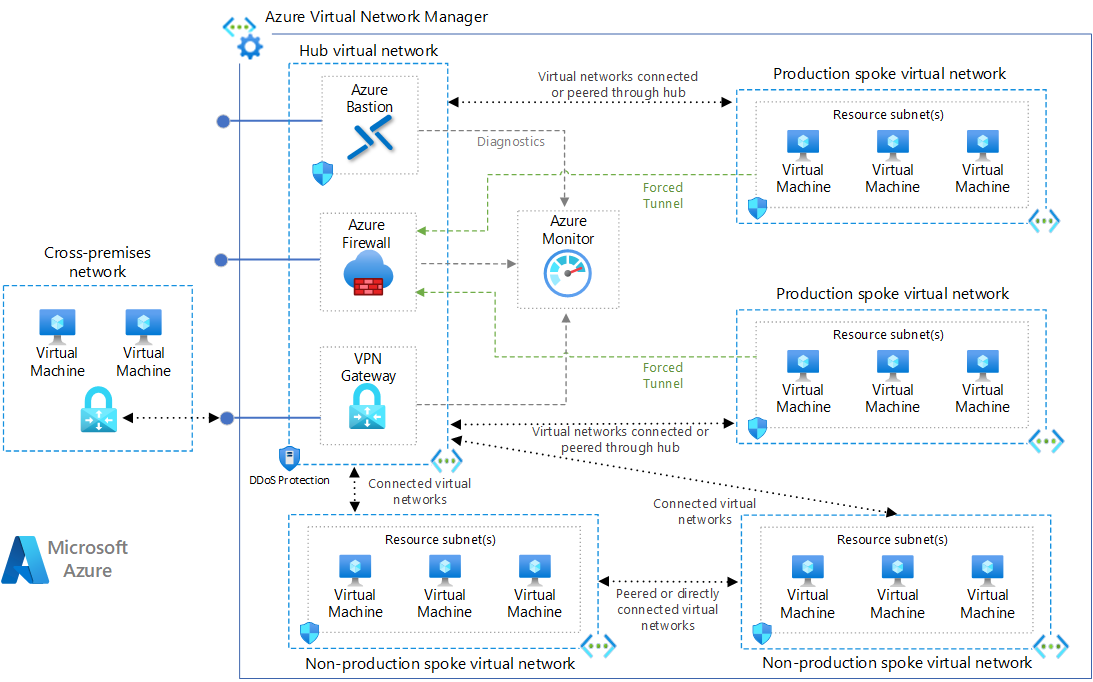

Cette architecture de référence détaille une topologie hub-spoke dans Azure. Le réseau virtuel hub agit comme un point central de connectivité à de nombreux réseaux virtuels spoke. Le hub peut également être utilisé comme point de connectivité à vos réseaux sur site. Les réseaux virtuels parlés s’appuient sur le hub et peuvent être utilisés pour isoler les charges de travail.

Les avantages de l’utilisation d’une configuration hub and spoke incluent les économies de coûts, le dépassement des limites d’abonnement et l’isolation des charges de travail.

Déploiement de référence

Ce déploiement comprend un réseau virtuel hub et deux spokes appariés. Un pare-feu Azure et un hôte Azure Bastion sont également déployés. En option, le déploiement peut inclure des machines virtuelles dans le premier réseau à rayons et une passerelle VPN.

- Azure CLI

- PowerShell

- Azure portal

Utilisez la commande suivante pour créer un groupe de ressources pour le déploiement. Cliquez sur le bouton Essayez-le pour utiliser un shell intégré.

az group create --name hub-spoke --location eastusExécutez la commande suivante pour déployer la configuration du réseau hub et spoke, les peerings VNet entre le hub et le spoke, et un hôte Bastion

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUtilisez la commande suivante pour créer un groupe de ressources pour le déploiement. Cliquez sur le bouton Essayer pour utiliser un shell intégré.

New-AzResourceGroup -Name hub-spoke -Location eastusExécutez la commande suivante pour déployer la configuration du réseau hub et spoke, les peerings VNet entre le hub et le spoke, et un hôte Bastion

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUtilisez le bouton suivant pour déployer la référence en utilisant le portail Azure.

Pour des informations détaillées et des options de déploiement supplémentaires, consultez les modèles ARM utilisés pour déployer cette solution.

Cas d’utilisation

Les utilisations typiques de cette architecture comprennent :

- Les charges de travail déployées dans différents environnements, tels que le développement, les tests et la production, qui nécessitent des services partagés tels que DNS, IDS, NTP ou AD DS. Les services partagés sont placés dans le réseau virtuel du hub, tandis que chaque environnement est déployé sur un spoke pour maintenir l’isolation.

- Les charges de travail qui ne nécessitent pas de connectivité entre elles mais qui ont besoin d’accéder aux services partagés.

- Entreprises qui nécessitent un contrôle central des aspects de sécurité, tels qu’un pare-feu dans le hub comme DMZ, et une gestion séparée pour les charges de travail dans chaque spoke.

Architecture

L’architecture se compose des éléments suivants.

Réseau virtuel de hub : Le réseau virtuel hub est le point central de connectivité à votre réseau sur site et un endroit pour héberger les services qui peuvent être consommés par les différentes charges de travail hébergées dans les réseaux virtuels spoke.

Réseaux virtuels spoke : Les réseaux virtuels à rayons sont utilisés pour isoler les charges de travail dans leurs propres réseaux virtuels, gérés séparément des autres rayons. Chaque charge de travail pourrait inclure plusieurs niveaux, avec plusieurs sous-réseaux connectés via des équilibreurs de charge Azure.

Echange de trafic entre réseaux virtuels : Deux réseaux virtuels peuvent être connectés à l’aide d’une connexion de peering. Les connexions de peering sont des connexions non transitives à faible latence entre les réseaux virtuels. Une fois appariés, les réseaux virtuels échangent du trafic en utilisant le backbone Azure sans avoir besoin d’un routeur.

Hôte Bastion : Azure Bastion vous permet de vous connecter en toute sécurité à une machine virtuelle à l’aide de votre navigateur et du portail Azure. Un hôte Azure Bastion est déployé à l’intérieur d’un réseau virtuel Azure et peut accéder aux machines virtuelles du réseau virtuel, ou aux machines virtuelles des réseaux virtuels pairés.

Pare-feu Azure : Azure Firewall est un pare-feu géré en tant que service. L’instance de pare-feu est placée dans son propre sous-réseau.

Passerelle de réseau virtuel VPN ou passerelle ExpressRoute. La passerelle de réseau virtuel permet au réseau virtuel de se connecter au périphérique VPN, ou au circuit ExpressRoute, utilisé pour la connectivité avec votre réseau sur site. Pour plus d’informations, voir Connecter un réseau sur site à un réseau virtuel Microsoft Azure.

Dispositif VPN. Un dispositif ou un service qui fournit une connectivité externe au réseau sur site. Le dispositif VPN peut être un dispositif matériel ou une solution logicielle telle que le service de routage et d’accès à distance (RRAS) dans Windows Server 2012. Pour plus d’informations, consultez la section À propos des périphériques VPN pour les connexions de passerelle VPN site à site.

Recommandations

Les recommandations suivantes s’appliquent à la plupart des scénarios. Suivez ces recommandations, sauf si vous avez une exigence spécifique qui les remplace.

Groupes de ressources

L’exemple de solution inclus dans ce document utilise un seul groupe de ressources Azure. En pratique, le hub et chaque rayon peuvent être mis en œuvre dans différents groupes de ressources et même dans différents abonnements. Lorsque vous peer les réseaux virtuels dans différentes souscriptions, les deux souscriptions peuvent être associées au même locataire Azure Active Directory ou à un locataire différent. Cela permet une gestion décentralisée de chaque charge de travail tout en partageant les services maintenus dans le hub.

Réseau virtuel et GatewaySubnet

Créer un sous-réseau nommé GatewaySubnet, avec une plage d’adresses de /27. La passerelle du réseau virtuel nécessite ce sous-réseau. L’attribution de 32 adresses à ce sous-réseau permettra d’éviter d’atteindre les limites de taille de la passerelle à l’avenir.

Pour plus d’informations sur la configuration de la passerelle, consultez les architectures de référence suivantes, en fonction de votre type de connexion :

- Réseau hybride utilisant ExpressRoute

- Réseau hybride utilisant une passerelle VPN

Pour une plus grande disponibilité, vous pouvez utiliser ExpressRoute plus un VPN pour le basculement. Consultez la section Connecter un réseau sur site à Azure à l’aide d’ExpressRoute avec un basculement VPN.

Une topologie hub-spoke peut également être utilisée sans passerelle si vous n’avez pas besoin de connectivité avec votre réseau sur site.

Pairage de réseau virtuel

Le peering de réseau virtuel est une relation non transitive entre deux réseaux virtuels. Si vous avez besoin que les rayons se connectent les uns aux autres, envisagez d’ajouter une connexion d’appairage séparée entre ces rayons.

Cependant, supposons que vous ayez plusieurs rayons qui doivent se connecter les uns aux autres. Dans ce cas, vous serez à court de connexions de peering possibles très rapidement en raison de la limitation du nombre de peering de réseau virtuel par réseau virtuel. (Pour plus d’informations, voir Limites de mise en réseau. Dans ce scénario, envisagez d’utiliser des routes définies par l’utilisateur (UDR) pour forcer le trafic destiné à un rayon à être envoyé à Azure Firewall ou à une appliance virtuelle réseau faisant office de routeur au niveau du hub. Cela permettra aux rayons de se connecter les uns aux autres.

Vous pouvez également configurer les rayons pour qu’ils utilisent la passerelle du hub pour communiquer avec des réseaux distants. Pour permettre au trafic de passerelle de circuler des rayons vers le concentrateur et de se connecter aux réseaux distants, vous devez :

- Configurer la connexion de peering dans le concentrateur pour permettre le transit de passerelle.

- Configurer la connexion de peering dans chaque rayon pour utiliser les passerelles distantes.

- Configurer toutes les connexions de peering pour permettre le trafic transféré.

Pour plus d’informations sur la création de l’appairage de réseaux virtuels, voir Créer des appairages VNet.

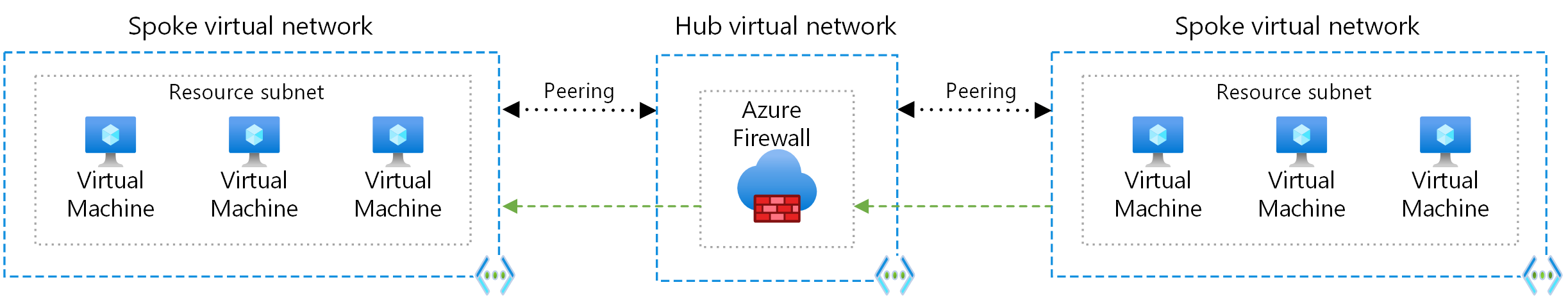

Connectivité de rayons

Si vous avez besoin de connectivité entre les rayons, envisagez de déployer un pare-feu Azure ou une autre appliance virtuelle de réseau et créez des routes pour transférer le trafic du rayon vers le pare-feu / l’appliance virtuelle de réseau, qui peut ensuite router vers le deuxième rayon. Dans ce scénario, vous devez configurer les connexions de peering pour autoriser le trafic transféré.

Vous pouvez également utiliser une passerelle VPN pour acheminer le trafic entre les rayons, bien que cela ait un impact sur la latence et le débit. Consultez la section Configurer le transit de passerelle VPN pour l’appairage de réseaux virtuels pour obtenir des détails de configuration.

Considérez quels services sont partagés dans le hub pour garantir que le hub évolue pour un plus grand nombre de rayons. Par exemple, si votre hub fournit des services de pare-feu, tenez compte des limites de bande passante de votre solution de pare-feu lorsque vous ajoutez plusieurs spokes. Vous pourriez vouloir déplacer certains de ces services partagés vers un deuxième niveau de hubs.

Considérations opérationnelles

Considérez ce qui suit lors du déploiement et de la gestion des réseaux hub et spoke.

Surveillance du réseau

Utilisez Azure Network Watcher pour surveiller et dépanner les composants du réseau, des outils comme Traffic Analytics vous montreront les systèmes de vos réseaux virtuels qui génèrent le plus de trafic afin que vous puissiez identifier visuellement les goulots d’étranglement avant qu’ils ne dégénèrent en problèmes. Network Performance Manager est l’outil idéal pour surveiller les informations sur les circuits Microsoft ExpressRoute. Le diagnostic VPN est un autre outil qui peut aider à dépanner les connexions VPN site à site connectant vos applications aux utilisateurs sur site.

Pour plus d’informations, consultez Azure Network Watcher dans le cadre Azure Well-Architected Framework.

Considérations de coûts

Considérez les éléments suivants liés aux coûts lors du déploiement et de la gestion des réseaux hub et spoke.

Pare-feu Azure

Dans cette architecture, un pare-feu Azure est déployé dans le réseau hub. Lorsqu’il est utilisé comme solution partagée et consommé par plusieurs charges de travail, un Azure Firewall peut permettre d’économiser jusqu’à 30 à 50 % par rapport à une autre appliance virtuelle réseau. Pour plus d’informations, voir Azure Firewall par rapport à l’appliance virtuelle de réseau.

Pairage de réseau virtuel

Vous pouvez utiliser le peering de réseau virtuel pour acheminer le trafic entre les réseaux virtuels en utilisant des adresses IP privées. Voici quelques points :

- Le trafic d’entrée et de sortie est facturé aux deux extrémités des réseaux appariés.

- Les différentes zones ont des taux de transfert différents.

Par exemple, le transfert de données d’un réseau virtuel dans la zone 1 à un autre réseau virtuel dans la zone 2, encourra le taux de transfert sortant pour la zone 1 et le taux entrant pour la zone 2. Pour plus d’informations, voir la tarification des réseaux virtuels.