- Qu’est-ce que PCAP ?

- Pourquoi dois-je utiliser le PCAP ?

- Comment fonctionne un renifleur de paquets ?

- Utilisation de Wireshark pour la capture et l’analyse de fichiers PCAP

- Versions de PCAP

- Avantages de la capture de paquets et PCAP

- Inconvénients de la capture de paquets et de PCAP

- Outil d’analyse de paquets à source ouverte : comment Wireshark utilise-t-il les fichiers PCAP ?

- Exemple d’outil d’analyse de paquets propriétaire

- SolarWinds Network Performance Monitor (FREE TRIAL)

- Analyse des fichiers PCAP : Attraper les attaques dans le trafic réseau

- Foire aux questions sur la capture de fichiers PCAP

- Combien de fichiers est-ce que je reçois par jour pour un abonnement PCAP ?

- Quel est le niveau de précision de l’horodatage dans PCAP ?

- Comment fonctionne Libpcap?

- Qu’est-ce qu’un wrapper libpcap et quel est son rapport avec PCAP?

Qu’est-ce que PCAP ?

Packet Capture ou PCAP (également connu sous le nom de libpcap) est une interface de programmation d’applications (API) qui capture les données de paquets réseau en direct à partir des couches 2-7 du modèle OSI. Les analyseurs de réseau comme Wireshark créent des fichiers .pcap pour collecter et enregistrer les données par paquets d’un réseau. PCAP se présente sous différents formats, notamment Libpcap, WinPcap et PCAPng.

Ces fichiers PCAP peuvent être utilisés pour visualiser les paquets réseau TCP/IP et UDP. Si vous voulez enregistrer le trafic réseau, alors vous devez créer un fichier .pcapfile. Vous pouvez créer un fichier .pcapfile en utilisant un analyseur de réseau ou un outil de reniflage de paquets comme Wireshark ou tcpdump. Dans cet article, nous allons voir ce qu’est le PCAP et comment il fonctionne.

Pourquoi dois-je utiliser le PCAP ?

PCAP est une ressource précieuse pour l’analyse de fichiers et pour surveiller votre trafic réseau. Les outils de collecte de paquets comme Wireshark vous permettent de collecter le trafic réseau et de le traduire dans un format lisible par l’homme. Il existe de nombreuses raisons pour lesquelles le PCAP est utilisé pour surveiller les réseaux. Parmi les plus courantes, citons la surveillance de l’utilisation de la bande passante, l’identification des serveurs DHCP véreux, la détection des logiciels malveillants, la résolution DNS et la réponse aux incidents.

Pour les administrateurs réseau et les chercheurs en sécurité, l’analyse des fichiers de paquets est un bon moyen de détecter les intrusions sur le réseau et toute autre activité suspecte. Par exemple, si une source envoie au réseau beaucoup de trafic malveillant, vous pouvez identifier cela sur l’agent logiciel et ensuite prendre des mesures pour remédier à l’attaque.

Comment fonctionne un renifleur de paquets ?

Pour capturer les fichiers PCAP, vous devez utiliser un renifleur de paquets. Un renifleur de paquets capture les paquets et les présente d’une manière facile à comprendre. Lorsque vous utilisez un renifleur PCAP, la première chose que vous devez faire est d’identifier l’interface sur laquelle vous voulez renifler. Si vous êtes sur un périphérique Linux, cela peut être eth0 ou wlan0. Vous pouvez sélectionner une interface avec la commande ifconfig.

Une fois que vous savez quelle interface vous souhaitez renifler alors vous pouvez choisir le type de trafic que vous voulez surveiller. Par exemple, si vous souhaitez uniquement surveiller les paquets TCP/IP, vous pouvez créer des règles à cet effet. De nombreux outils proposent des filtres qui vous permettent de contrôler le trafic que vous collectez.

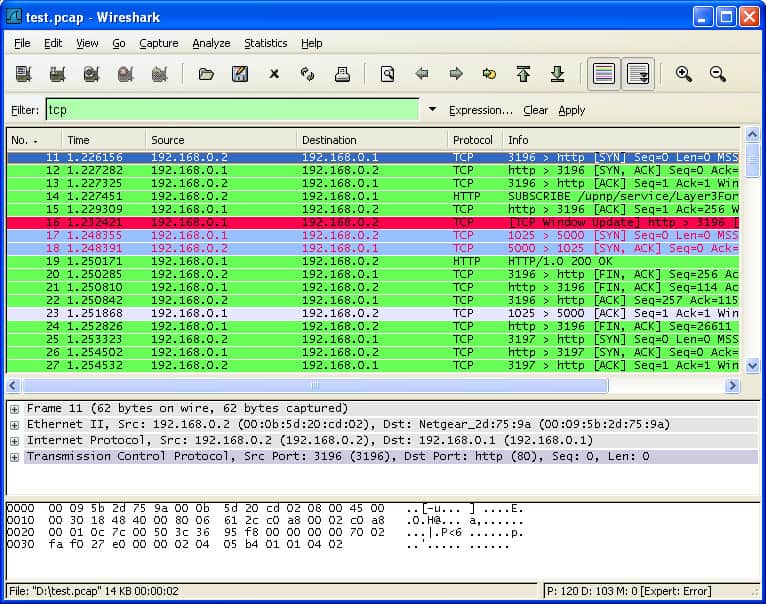

Utilisation de Wireshark pour la capture et l’analyse de fichiers PCAP

Par exemple, Wireshark vous permet de filtrer le type de trafic que vous voyez avec des filtres de capture et des filtres d’affichage. Les filtres de capture vous permettent de filtrer le trafic que vous capturez et les filtres d’affichage vous permettent de filtrer le trafic que vous voyez. Par exemple, vous pouvez filtrer les protocoles réseau, les flux ou les hôtes.

Une fois que vous avez collecté le trafic filtré, vous pouvez commencer à rechercher les problèmes de performance. Pour une analyse plus ciblée, vous pouvez également filtrer en fonction des ports sources et des ports de destination afin de tester des éléments particuliers du réseau. Toutes les informations sur les paquets capturés peuvent ensuite être utilisées pour dépanner les problèmes de performance du réseau.

Versions de PCAP

Comme mentionné ci-dessus, il existe de nombreux types de fichiers PCAP, notamment :

- Libpcap

- WinPcap

- PCAPng

- Npcap

Chaque version a ses propres cas d’utilisation et différents types d’outils de surveillance du réseau prennent en charge différentes formes de fichiers PCAP. Par exemple, Libpcap est une bibliothèque open-source portable c/C++ conçue pour les utilisateurs de Linux et Mac OS. Libpcap permet aux administrateurs de capturer et de filtrer les paquets. Les outils de reniflage de paquets comme tcpdump utilisent le format Libpcap.

Pour les utilisateurs de Windows, il existe le format WinPcap. WinPcap est une autre bibliothèque de capture de paquets portable conçue pour les périphériques Windows. WinpCap peut également capturer et filtrer les paquets collectés sur le réseau. Des outils comme Wireshark, Nmap et Snort utilisent WinPCap pour surveiller les périphériques, mais le protocole lui-même a été abandonné.

Pcapng ou .pcap Next Generation Capture File Format est une version plus avancée de PCAP qui est livré par défaut avec Wireshark. Pcapng peut capturer et stocker des données. Le type de données que pcapng collecte comprend une précision étendue de l’horodatage, des commentaires de l’utilisateur et des statistiques de capture pour fournir à l’utilisateur des informations supplémentaires.

Des outils comme Wireshark utilisent les fichiers PCAPng parce qu’ils peuvent enregistrer plus d’informations que PCAP. Cependant, le problème avec PCAPng est qu’il n’est pas compatible avec autant d’outils que PCAP.

Npcap est une bibliothèque portable de reniflage de paquets pour Windows produite par Nmap, l’un des fournisseurs de reniflage de paquets les plus connus. La bibliothèque est plus rapide et plus sûre que WinpCap. Npcap prend en charge Windows 10 et l’injection de paquets de bouclage afin que vous puissiez envoyer et renifler des paquets de bouclage. Npcap est également pris en charge par Wireshark.

Avantages de la capture de paquets et PCAP

Le plus grand avantage de la capture de paquets est qu’elle accorde une visibilité. Vous pouvez utiliser les données de paquets pour localiser la cause profonde des problèmes de réseau. Vous pouvez surveiller les sources de trafic et identifier les données d’utilisation des applications et des périphériques. Les données PCAP vous donnent les informations en temps réel dont vous avez besoin pour trouver et résoudre les problèmes de performance afin que le réseau continue de fonctionner après un événement de sécurité.

Par exemple, vous pouvez identifier l’endroit où un logiciel malveillant a pénétré dans le réseau en suivant le flux de trafic et d’autres communications malveillantes. Sans PCAP et un outil de capture de paquets, il serait plus difficile de suivre les paquets et de gérer les risques de sécurité.

En tant que format de fichier simple, PCAP a l’avantage d’être compatible avec presque tous les programmes de reniflage de paquets auxquels vous pouvez penser, avec une gamme de versions pour Windows, Linux et Mac OS. La capture de paquets peut être déployée dans presque tous les environnements.

Inconvénients de la capture de paquets et de PCAP

Bien que la capture de paquets soit une technique de surveillance précieuse, elle a ses limites. L’analyse des paquets vous permet de surveiller le trafic réseau mais ne surveille pas tout. De nombreuses cyberattaques ne sont pas lancées par le biais du trafic réseau, vous devez donc mettre en place d’autres mesures de sécurité.

Par exemple, certains attaquants utilisent des USB et d’autres attaques basées sur le matériel. Par conséquent, l’analyse des fichiers PCAP doit faire partie de votre stratégie de sécurité réseau, mais elle ne doit pas être votre seule ligne de défense.

Un autre obstacle important à la capture de paquets est le cryptage. De nombreux cyber-attaquants utilisent des communications cryptées pour lancer des attaques sur les réseaux. Le chiffrement empêche votre renifleur de paquets de pouvoir accéder aux données du trafic et d’identifier les attaques. Cela signifie que les attaques cryptées passeront sous le radar si vous vous appuyez sur le PCAP.

Il y a aussi un problème avec l’endroit où se trouve le renifleur de paquets. Si un renifleur de paquets est placé à la périphérie du réseau, alors cela limitera la quantité de visibilité dont dispose un utilisateur. Par exemple, l’utilisateur peut ne pas repérer le début d’une attaque DDoS ou l’apparition d’un logiciel malveillant. En outre, même si vous collectez des données au centre du réseau, il est important de s’assurer que vous collectez des conversations entières plutôt que des données sommaires.

Outil d’analyse de paquets à source ouverte : comment Wireshark utilise-t-il les fichiers PCAP ?

Wireshark est l’analyseur de trafic le plus populaire au monde. Wireshark utilise des fichiers .pcap pour enregistrer les données de paquets qui ont été tirées d’une analyse de réseau. Les données de paquets sont enregistrées dans des fichiers portant l’extension .pcap et peuvent être utilisées pour trouver des problèmes de performance et des cyberattaques sur le réseau.

En d’autres termes, le fichier PCAP crée un enregistrement des données du réseau que vous pouvez visualiser via Wireshark. Vous pouvez alors évaluer l’état du réseau et identifier s’il y a des problèmes de service auxquels vous devez répondre.

Il est important de noter que Wireshark n’est pas le seul outil qui peut ouvrir les fichiers .pcap. D’autres alternatives largement utilisées incluent tcpdump et WinDump, des outils de surveillance du réseau qui utilisent également le PCAP pour prendre une loupe sur les performances du réseau.

Exemple d’outil d’analyse de paquets propriétaire

SolarWinds Network Performance Monitor (FREE TRIAL)

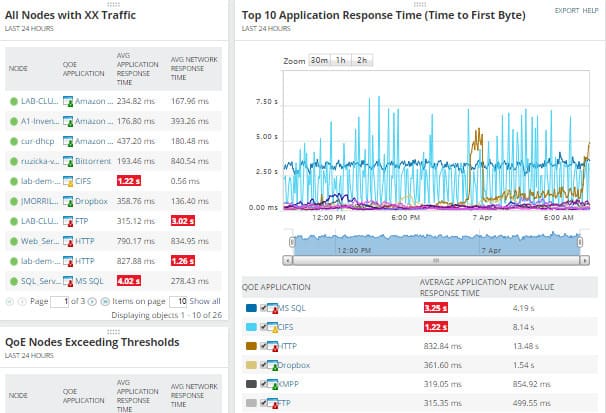

SolarWinds Network Performance Monitor est un exemple d’outil de surveillance du réseau qui peut capturer des données PCAP. Vous pouvez installer le logiciel sur un périphérique, puis surveiller les données par paquets tirées de l’ensemble du réseau. Les données de paquets vous permettront de mesurer le temps de réponse du réseau et de diagnostiquer les attaques.

L’utilisateur peut visualiser les données de paquets via le tableau de bord de la qualité d’expérience, y compris un résumé des performances du réseau. Les affichages graphiques permettent de repérer plus facilement les pics de trafic Internet ou le trafic malveillant qui pourraient indiquer une cyberattaque.

La disposition du programme permet également à l’utilisateur de différencier les applications en fonction de la quantité de trafic qu’elles traitent. Des facteurs tels que le temps de réponse moyen du réseau, le temps de réponse moyen des applications, le volume total de données et le nombre total de transactions aident l’utilisateur à se tenir au courant des modifications apportées au réseau en direct. Une version d’essai gratuite de 30 jours est également disponible au téléchargement.

SolarWinds Network Performance Monitor Télécharger une version d’essai GRATUITE de 30 jours

Analyse des fichiers PCAP : Attraper les attaques dans le trafic réseau

Le reniflage de paquets est une nécessité pour toute organisation qui possède un réseau. Les fichiers PCAP sont l’une de ces ressources que les administrateurs réseau peuvent utiliser pour prendre un microscope sur les performances et découvrir des attaques. La capture des paquets aidera non seulement à aller au fond des causes des attaques, mais aussi à dépanner les performances léthargiques.

Les outils de capture de paquets open source comme Wireshark et tcpdump donnent aux administrateurs réseau les outils nécessaires pour remédier aux mauvaises performances du réseau sans dépenser une fortune. Il existe également une gamme d’outils propriétaires pour les entreprises qui souhaitent une expérience d’analyse de paquets plus avancée.

Grâce à la puissance des fichiers PCAP, un utilisateur peut se connecter à un renifleur de paquets collecter des données de trafic et voir où les ressources du réseau sont consommées. En utilisant les bons filtres, il sera également beaucoup plus facile d’éliminer le bruit blanc et de se concentrer sur les données les plus significatives.

Foire aux questions sur la capture de fichiers PCAP

Combien de fichiers est-ce que je reçois par jour pour un abonnement PCAP ?

PCAP n’est pas un service d’abonnement. La plupart des outils PCAP lancent des captures de paquets à la demande, cependant, il est possible de démarrer et de terminer une session de capture via un script. Le grand problème avec PCAP n’est pas le nombre de fichiers que vous obtenez, mais la taille de ces fichiers – laisser une session de capture de trafic fonctionner pendant plus qu’une brève période entraîne de très, très grandes quantités de données stockées.

Quel est le niveau de précision de l’horodatage dans PCAP ?

La norme PCAP est capable d’exprimer le temps jusqu’aux nanosecondes – un millième de millionième de seconde. Tous les horodatages expriment un décalage depuis le 1er janvier 1970, 00:00:00 UTC.

Comment fonctionne Libpcap?

Libcap est une API, ce qui signifie qu’elle peut être contrôlée par d’autres programmes. Il fournit une série de services qui permettent la capture de paquets réseau. Libpcap est écrit pour fonctionner sur les systèmes Unix et de type Unix, ce qui inclut Linux et macOS. Il lit tous les paquets sur l’interface réseau de son périphérique hôte. L’interface réseau doit être mise en « mode promiscuous » pour que cela soit efficace. Cela désactive le filtre qui réduit l’activité de la NIC à la seule lecture des paquets qui lui sont adressés, de sorte que tous les paquets circulant sur le réseau seront traités.

Qu’est-ce qu’un wrapper libpcap et quel est son rapport avec PCAP?

Libpcap est écrit en C. Il met en œuvre PCAP et fournit une bibliothèque d’appels de fonctions que d’autres programmes peuvent utiliser afin d’invoquer le code de programme contenu dans chaque fonction de la bibliothèque. Tous les langages de programmation ne sont pas compatibles avec les constructions utilisées pour appeler une fonction Libpcap. Un wrapper est juste une structure de fonction native du langage qui existe uniquement pour appeler une fonction Libpcap. Son but est d’interpréter les structures de données pour rendre les appels de fonctions C disponibles pour le langage de programmation incompatible. Les wrappers ne sont pas fournis par la bibliothèque libpcap.