CarrierEdit

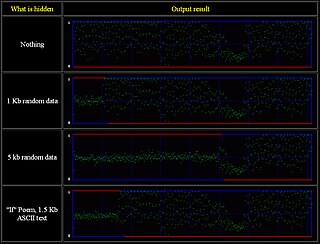

Le support est le signal, le flux ou le fichier de données dans lequel les données cachées sont dissimulées en apportant des modifications subtiles. Les exemples incluent les fichiers audio, les fichiers d’image, les documents et les fichiers exécutables. En pratique, le support doit avoir la même apparence et le même fonctionnement que le support original non modifié, et doit paraître bénin à quiconque l’inspecte.

Certaines propriétés peuvent faire soupçonner qu’un fichier transporte des données cachées :

- Si les données cachées sont importantes par rapport au contenu du support, comme dans un document vide d’un mégaoctet.

- L’utilisation de formats obsolètes ou d’extensions mal supportées qui cassent les outils couramment utilisés.

C’est une exigence cryptographique que le support (par exemple la photo) soit original, et non une copie de quelque chose de disponible publiquement (par ex, téléchargé). En effet, les données sources disponibles publiquement pourraient être comparées à la version dans laquelle un message caché est incorporé.

Il existe une exigence plus faible selon laquelle le message incorporé ne doit pas modifier les statistiques (ou autres métriques) du support de telle sorte que la présence d’un message soit détectable. Par exemple, si les bits les moins significatifs du canal rouge des pixels de la caméra d’une image ont une distribution gaussienne étant donné un champ coloré constant, une stéganographie d’image simple qui produit une distribution aléatoire de ces bits pourrait permettre de discriminer les images stégo des images inchangées.

Le volume même des médias modernes (ca 2014) et ineptes à large bande passante (par ex, youtube.com, sources bittorrent. eBay, Facebook, spam, etc.) offre de nombreuses possibilités de communication secrète.

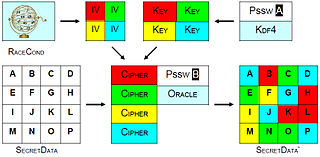

ChainEdit

Les données cachées peuvent être réparties entre un ensemble de fichiers, produisant une chaîne de porteurs, qui a la propriété que tous les porteurs doivent être disponibles, non modifiés, et traités dans le bon ordre afin de récupérer les données cachées. Cette caractéristique de sécurité supplémentaire est généralement obtenue par :

- utilisant un vecteur d’initialisation différent pour chaque porteuse et en le stockant à l’intérieur des porteuses traitées -> CryptedIVn = Crypt( IVn, CryptedIVn-1 )

- utilisant un algorithme de cryptographie différent pour chaque porteur et le choisissant avec un algorithme équiprobabiliste dépendant de l’ordre de la chaîne

Robustesse et cryptographieEdit

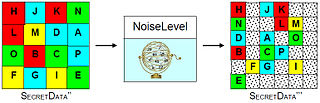

Les outils de stéganographie visent à assurer la robustesse contre les méthodes médico-légales modernes, telles que la stégananalyse statistique. Cette robustesse peut être obtenue par un mélange équilibré de :

- un processus de cryptographie basé sur le flux ;

- un processus de blanchiment des données ;

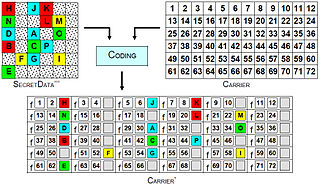

- un processus d’encodage.

Si les données sont détectées, la cryptographie permet également de minimiser les dommages qui en résultent, puisque les données ne sont pas exposées, seulement le fait qu’un secret a été transmis. L’expéditeur peut être contraint de décrypter les données une fois qu’il est découvert, mais un cryptage déniable peut être exploité pour que les données décryptées paraissent bénignes.

Un logiciel de stéganographie solide repose sur une architecture multicouche avec un processus d’obfuscation profond et documenté.

Moteur porteurModification

Le moteur porteur est le cœur de tout outil de stéganographie. Différents formats de fichiers sont modifiés de différentes manières, afin d’y insérer secrètement des données cachées. Les algorithmes de traitement comprennent :

- Injection (suspecte en raison de l’augmentation de la taille du fichier sans rapport avec le contenu)

- Génération (suspecte en raison de la traçabilité des porteurs générés)

- Substitution de données auxiliaires et de métadonnées

- Substitution LSB ou adaptative

- Manipulation de l’espace de fréquence

.