Si vous dirigez une entreprise ou gérez un projet, l’impact d’un cybercriminel sur votre entreprise peut être catastrophique. Ils peuvent voler les données des clients et ruiner votre réputation. C’est une situation dont beaucoup ne se remettent pas. Et, contrairement au monde physique, où les mauvais quartiers sont plus clairement délimités, les cybermenaces peuvent être comme un cheval de Troie. Elles peuvent sembler amicales, mais lorsque votre garde est baissée, elles saccagent vos données.

La menace peut aussi être interne, comme un employé mécontent qui sabote en quelques secondes tout ce que vous avez construit pendant des années. En résumé, la technologie est utile, mais elle est aussi vulnérable. C’est pourquoi les entreprises doivent réaliser un audit informatique pour s’assurer que leurs données et leur réseau sont à l’abri des attaques. Un audit de sécurité informatique peut être la seule chose qui sépare le succès de l’échec.

- Qu’est-ce qu’un audit informatique ?

- Cinq catégories d’audits informatiques

- Qui est responsable ?

- Qu’est-ce qu’une bonne fréquence ?

- Bonnes pratiques en matière d’audit informatique

- ProjectManager.com pour l’audit informatique

- Visualiser le flux de travail avec Kanban

- Faire un planning de vérification avec Gantt

- Tableaux de bord du projet pour le suivi de l’audit

Qu’est-ce qu’un audit informatique ?

Les audits ont l’air mauvais. Personne ne veut recevoir cette lettre annonçant que l’IRS est sur le point d’ouvrir un audit sur vos finances. Mais un audit ne signifie qu’une inspection officielle des comptes d’une personne. Un audit informatique est donc un examen officiel de l’infrastructure, des politiques et des opérations informatiques d’une organisation. Il ajoute également une évaluation, afin de suggérer des améliorations. Les audits informatiques existent depuis le milieu des années 1960 et ne cessent d’évoluer depuis lors, à mesure que la technologie progresse. C’est une partie importante d’une bonne procédure de gestion de projet informatique.

Vous pouvez considérer cela comme un audit de sécurité informatique. Il s’agit de voir si les contrôles informatiques en place protègent correctement les actifs de l’entreprise, garantissent l’intégrité des données et restent en phase avec les buts et objectifs de l’entreprise. Cela signifie que tout ce qui implique l’informatique est inspecté, de la sécurité physique aux préoccupations commerciales et financières globales.

Cinq catégories d’audits informatiques

Dans les grandes lignes, un audit informatique peut être divisé en deux : l’examen du contrôle général et l’examen du contrôle des applications. Mais, si vous voulez être plus spécifique, voici cinq catégories d’un audit bien exécuté.

- Systèmes & Applications : Cet audit se concentre sur les systèmes et les applications au sein d’une organisation. Il s’assure qu’ils sont appropriés, efficaces, valides, fiables, opportuns et sécurisés à tous les niveaux d’activité.

- Installations de traitement de l’information : Vérifie que le processus fonctionne correctement, en temps opportun et avec précision, que ce soit dans des conditions normales ou perturbées.

- Développement de systèmes : Voir si les systèmes qui sont en cours de développement sont créés en conformité avec les normes de l’organisation.

- Gestion de l’informatique et de l’architecture d’entreprise : S’assurer que la gestion de l’informatique est structurée et que les processus sont contrôlés et efficaces.

- Client/Serveur, télécommunications, intranets et extranets : Cela met en lumière les contrôles de télécommunication, comme un serveur et un réseau, qui est le pont entre les clients et les serveurs.

Tout cela peut être accéléré avec l’aide d’un logiciel de gestion de projet informatique.

Qui est responsable ?

Un auditeur informatique est responsable des contrôles internes et des risques associés au réseau informatique d’une organisation. Cela inclut l’identification des faiblesses du système informatique et la réponse à toute découverte, ainsi que la planification pour prévenir les brèches de sécurité. Il existe des certifications pour cette compétence, comme celle d’auditeur de système d’information certifié (CISA) et de professionnels de la sécurité des systèmes d’information certifiés (CISSP).

Qu’est-ce qu’une bonne fréquence ?

Bien qu’il n’y ait pas de règles strictes sur la fréquence, des audits de sécurité informatique réguliers doivent faire partie des efforts pérennes d’une organisation. Ils demandent du temps et des efforts, c’est donc un travail d’équilibriste. Il est préférable d’enquêter sur la fréquence à laquelle d’autres organisations de votre secteur et de votre taille, etc. effectuent les leurs pour obtenir une base de référence.

Bonnes pratiques en matière d’audit informatique

Le processus de réalisation d’un audit informatique est complexe et touche à tous les aspects de votre système d’information. Il y a des questions de gestion générale de grande envergure et de politique à prendre en compte. Il y a aussi l’architecture et la conception de la sécurité, les systèmes et les réseaux, l’authentification et l’autorisation et même la sécurité physique. Cela implique la planification de la continuité et la reprise après sinistre, comme toute bonne gestion des risques.

Il y a aussi quelques bonnes pratiques primordiales qui peuvent vous guider dans le labyrinthe, afin que vous commenciez et terminiez efficacement. Ces cinq conseils vous aideront à mener correctement un audit de sécurité informatique.

- Portée : En connaissant à l’avance la portée de l’audit, vous avez plus de chances d’avoir un audit qui se déroule sans problème. D’une part, vous voudrez impliquer toutes les parties prenantes concernées lors de la planification. Parlez à ceux qui travaillent dans l’environnement informatique. Ils peuvent vous aider à comprendre les risques que vous cherchez à identifier et à connaître les capacités actuelles du système. Ainsi, vous saurez mieux s’il est nécessaire d’adopter de nouvelles technologies ou non. De plus, connaissez les lois et règlements applicables pour vous assurer que vous êtes conforme.

- Ressources externes : Vous pouvez avoir une équipe assemblée en interne qui est capable de mener l’audit de sécurité informatique elle-même ou vous pouvez avoir besoin de faire appel à des contractants extérieurs pour vous aider avec des parties ou l’ensemble de la chose. Cela doit être déterminé à l’avance. Vous pouvez avoir un responsable de l’audit informatique ou avoir besoin d’engager un consultant, qui peut ensuite former l’équipe sur ce qu’il faut surveiller entre les audits informatiques.

- Mise en œuvre : Connaître l’inventaire dont vous disposez et inscrire ces systèmes dans une liste organisée par priorité. Connaissez les normes, méthodes et procédures de l’industrie pour vous assurer que vous suivez les pratiques les plus récentes. Évaluez votre audit pour voir si les actifs sont protégés et les risques atténués.

- Feedback : Les rapports d’audit informatique peuvent donner l’impression d’être rédigés dans une autre langue si vous n’êtes pas un professionnel de l’informatique. Pour que l’audit soit efficace, il doit être clair pour ceux qui sont les décideurs. L’auditeur informatique doit remettre le rapport en personne et répondre à toutes les questions, de sorte qu’une fois terminé, il n’y a aucun doute sur le travail et les vulnérabilités découvertes.

- Répéter : un audit informatique n’est pas un événement unique, bien sûr, mais entre les audits, il y a encore du travail à faire. Il faut notamment proposer des recommandations pour l’avenir, utiliser des logiciels informatiques qui peuvent surveiller automatiquement les systèmes, les utilisateurs et les actifs. C’est une bonne idée d’avoir un plan mis en place pour examiner les lois applicables, les règlements et les nouveaux développements trimestriels, car l’espace technologique est notoirement en mouvement rapide.

ProjectManager.com pour l’audit informatique

Lors d’un audit informatique, il y a beaucoup de tâches qui nécessitent probablement une équipe pour les exécuter. Cela ressemble à un projet. Bien qu’il existe des logiciels conçus pour surveiller la sécurité informatique, un audit est un animal différent et peut bénéficier d’un logiciel de gestion de projet pour le contrôler efficacement.

Chaque audit peut être décomposé en une série de tâches, tout comme vous utilisez une structure de répartition du travail (WBS) pour prendre un grand projet et le décomposer en morceaux plus petits et plus faciles à gérer. Une liste de tâches peut être classée par ordre de priorité, puis cette feuille de calcul téléchargée dans ProjectManager.com, où elle est transformée d’une feuille statique en un outil dynamique.

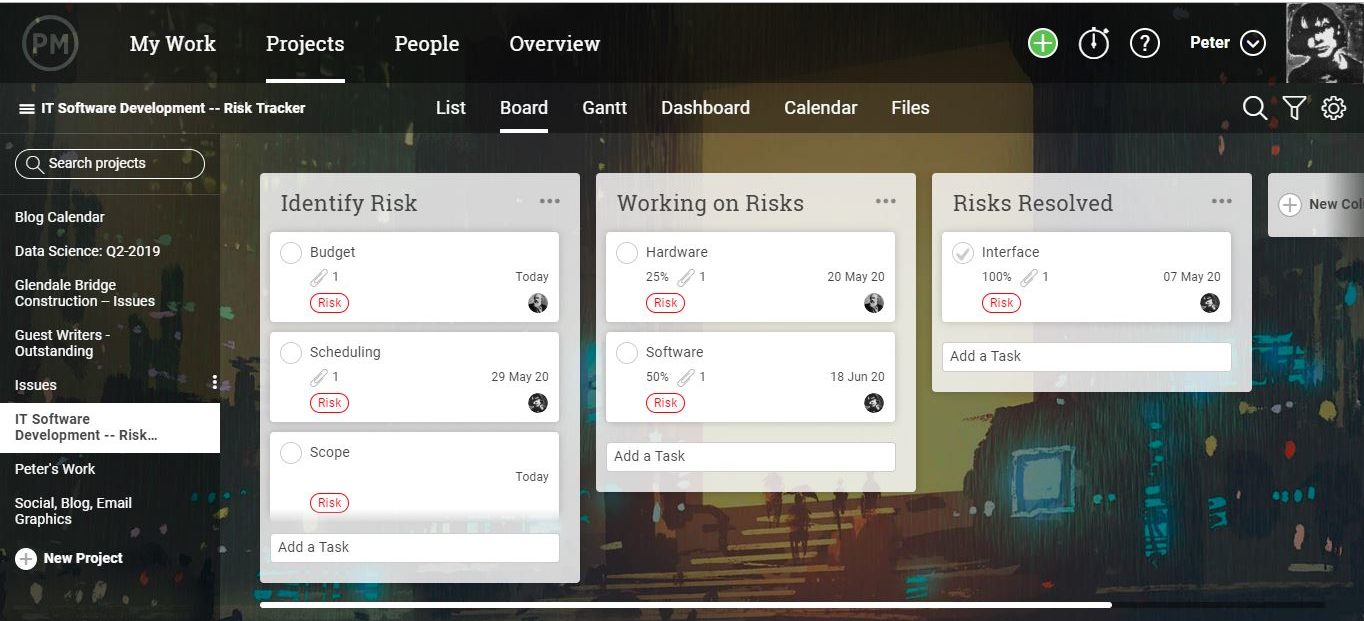

Visualiser le flux de travail avec Kanban

Une fois importée, la liste de tâches peut être visualisée de différentes manières. Il y a le tableau kanban qui permet de visualiser le flux de travail. Les différentes tâches sont des cartes individuelles, qui sont organisées par des colonnes qui indiquent si le travail doit être commencé, en cours ou terminé. Ces cartes peuvent être attribuées à un ou plusieurs membres de l’équipe, qui peuvent les commenter directement pour collaborer. Des fichiers et des images peuvent également être joints.

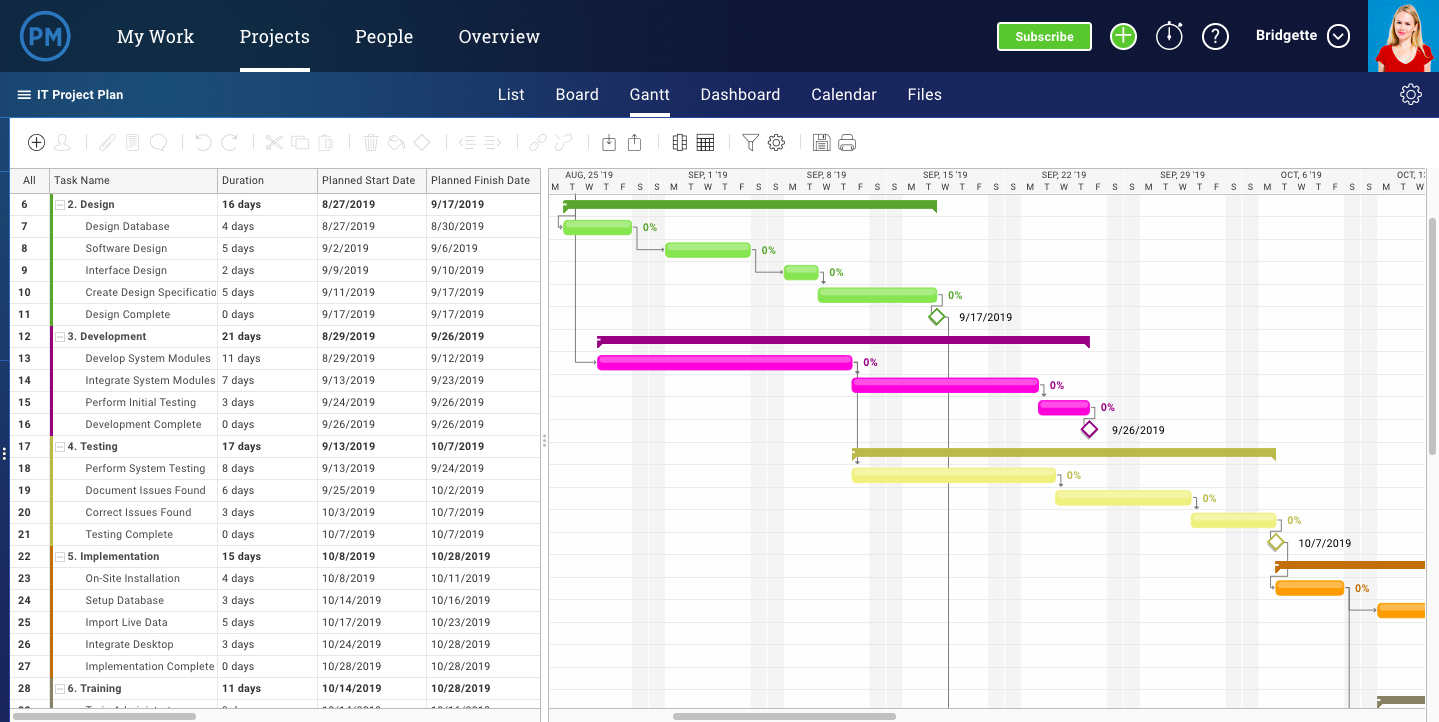

Faire un planning de vérification avec Gantt

Une autre vue est le Gantt. Cela montre votre liste de tâches à gauche et popule ces tâches à travers une ligne de temps à droite. Les tâches peuvent à nouveau être attribuées, faire l’objet d’une collaboration et être suivies. ProjectManager.com est un logiciel basé sur le cloud, de sorte que toutes les mises à jour de statut sont instantanément reflétées. Les dépendances des tâches peuvent être liées pour éviter de bloquer les membres de l’équipe et si les délais doivent être modifiés, cela peut se faire par un simple glisser-déposer de la ligne de temps des tâches.

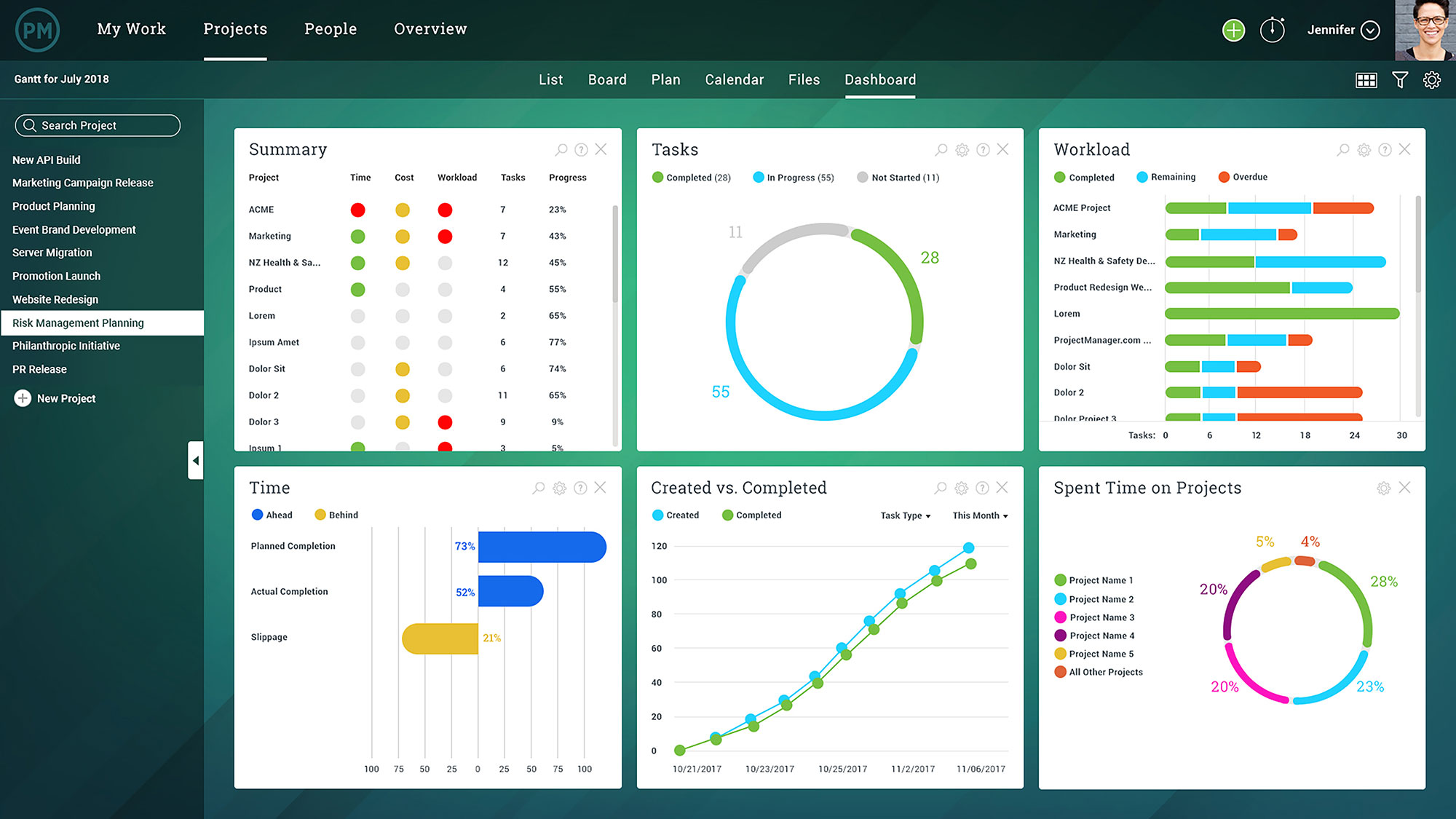

Tableaux de bord du projet pour le suivi de l’audit

En ce qui concerne le suivi de l’avancement de l’audit de sécurité informatique et le rapport à la direction, ProjectManager.com dispose d’un tableau de bord en temps réel. Il tient le chef de projet au courant de ce qui se passe et calcule les chiffres automatiquement, en affichant les mesures du projet dans des graphiques et des tableaux clairs et colorés. Ceux-ci peuvent ensuite être filtrés pour refléter les données que vous souhaitez et être partagés ou imprimés pour une présentation.

ProjectManager.com dispose également de nombreux modèles gratuits pour aider aux différentes phases de tout projet. Notre modèle d’évaluation des risques informatiques est un excellent point de départ pour effectuer un audit informatique.

Les technologies de l’information font partie de presque toutes les organisations. Les avantages sont grands, mais les risques le sont aussi. ProjectManager.com est un logiciel de gestion de projet basé sur le cloud qui aide les professionnels de l’informatique à gérer les tâches complexes liées à un audit informatique. Essayez-le gratuitement aujourd’hui avec cet essai de 30 jours.