CarrierEdit

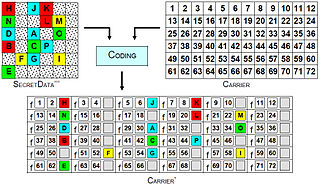

Den bärare som används är signalen, strömmen eller datafilen som den dolda datan döljs i genom att göra subtila ändringar. Exempel är ljudfiler, bildfiler, dokument och körbara filer. I praktiken ska bäraren se ut och fungera på samma sätt som den ursprungliga, oförändrade bäraren och ska verka godartad för den som inspekterar den.

Vissa egenskaper kan väcka misstankar om att en fil innehåller dolda data:

- Om de dolda uppgifterna är stora i förhållande till bärarens innehåll, som i ett tomt dokument som är en megabyte stort.

- Användning av föråldrade format eller tillägg med dåligt stöd som bryter ner vanligt förekommande verktyg.

Det är ett kryptografiskt krav att bäraren (t.ex. foto) är ett original, inte en kopia av något som är offentligt tillgängligt (t.ex, nedladdad). Detta beror på att de offentligt tillgängliga källdata skulle kunna jämföras med versionen med ett inbäddat dolt meddelande.

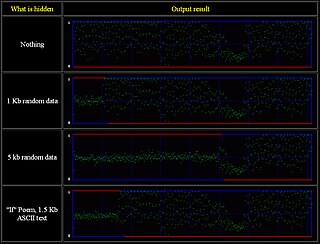

Det finns ett svagare krav på att det inbäddade meddelandet inte ändrar bärarens statistik (eller andra mätvärden) på ett sådant sätt att närvaron av ett meddelande kan upptäckas. Om t.ex. de minst signifikanta bitarna i den röda kamerapixelkanalen i en bild har en Gauss-fördelning givet ett konstant färgat fält, kan enkel bildstegeografi som producerar en slumpmässig fördelning av dessa bitar göra det möjligt att särskilja stegobilder från oförändrade bilder.

Den enorma volymen av moderna (ca 2014) och otidsenliga medier med hög bandbredd (t.ex, youtube.com, bittorrent-källor, eBay, Facebook, skräppost etc.) ger stora möjligheter till dold kommunikation.

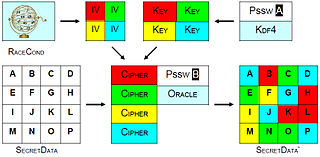

ChainEdit

Gömda data kan delas upp på en uppsättning filer, vilket ger en bärarkedja som har egenskapen att alla bärare måste vara tillgängliga, oförändrade och bearbetas i rätt ordning för att man ska kunna hämta de dolda data. Denna ytterligare säkerhetsfunktion uppnås vanligtvis genom att:

- använda en annan initialiseringsvektor för varje bärare och lagra den inuti bearbetade bärare -> CryptedIVn = Crypt( IVn, CryptedIVn-1 )

- använda en annan kryptografialgoritm för varje bärare och välja den med en kedjeorderberoende equiprobabilistisk algoritm

Robusthet och kryptografiEdit

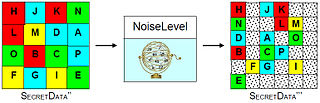

Steganografiverktyg syftar till att säkerställa robusthet mot moderna kriminaltekniska metoder, såsom statistisk steganalys. En sådan robusthet kan uppnås genom en balanserad blandning av:

- en strömbaserad kryptografiprocess;

- en process för att bleka data;

- en kodningsprocess.

Om data upptäcks hjälper kryptografin också till att minimera den resulterande skadan, eftersom data inte avslöjas, utan endast det faktum att en hemlighet har överförts. Avsändaren kan tvingas dekryptera uppgifterna när de upptäcks, men förnekbar kryptering kan utnyttjas för att få de dekrypterade uppgifterna att framstå som godartade.

Stark steganografiprogramvara bygger på en arkitektur i flera lager med en djupgående, dokumenterad mörkläggningsprocess.

Carrier engineEdit

Ciber engine är kärnan i alla steganografiverktyg. Olika filformat modifieras på olika sätt för att i hemlighet infoga dolda data i dem. Behandlingsalgoritmerna omfattar:

- Injektion (misstänkt på grund av den innehållsoberoende ökningen av filstorleken)

- Generering (misstänkt på grund av spårbarheten hos de genererade bärarna)

- Substitution av tilläggsdata och metadata

- LSB eller adaptiv substitution

- Frekvensutrymmesmanipulation

.