- Vad är PCAP?

- Varför behöver jag använda PCAP?

- Hur fungerar en paketsniffer?

- Användning av Wireshark för insamling och analys av PCAP-filer

- Versioner av PCAP

- Fördelar med Packet Capturing och PCAP

- Nackdelar med Packet Capturing och PCAP

- Open Source Packet Analysis Tool: How does Wireshark Use PCAP Files?

- Exempel på ett lämpligt paketanalysverktyg

- SolarWinds Network Performance Monitor (FREE TRIAL)

- PCAP-filanalys: Fånga attacker i nätverkstrafiken

- Vanliga frågor om PCAP-filfångst

- Hur många filer får jag per dag för en PCAP-prenumeration?

- Vad är precisionsnivån för tidsstämpling i PCAP?

- Hur fungerar Libpcap?

- Vad är en libpcap-wrapper och hur förhåller den sig till PCAP?

Vad är PCAP?

Packet Capture eller PCAP (även känt som libpcap) är ett gränssnitt för tillämpningsprogrammering (API) som fångar nätverksdata från OSI-modellens lager 2-7. Nätverksanalysatorer som Wireshark skapar .pcap-filer för att samla in och registrera paketdata från ett nätverk. PCAP finns i en rad olika format, bland annat Libpcap, WinPcap och PCAPng.

Dessa PCAP-filer kan användas för att visa TCP/IP- och UDP-nätverkspaket. Om du vill registrera nätverkstrafik måste du skapa en .pcap-fil. Du kan skapa en .pcap-fil genom att använda en nätverksanalysator eller ett verktyg för paketsniffning som Wireshark eller tcpdump. I den här artikeln ska vi titta på vad PCAP är och hur det fungerar.

Varför behöver jag använda PCAP?

PCAP är en värdefull resurs för filanalys och för att övervaka din nätverkstrafik. Med paketinsamlingsverktyg som Wireshark kan du samla in nätverkstrafik och översätta den till ett format som är läsbart för människor. Det finns många anledningar till varför PCAP används för att övervaka nätverk. Några av de vanligaste är övervakning av bandbreddsanvändning, identifiering av oseriösa DHCP-servrar, upptäckt av skadlig kod, DNS-upplösning och incidentrespons.

För nätverksadministratörer och säkerhetsforskare är paketfilanalys ett bra sätt att upptäcka nätverksintrång och annan misstänkt aktivitet. Om en källa till exempel skickar mängder av skadlig trafik till nätverket kan du identifiera det på programvaruagenten och sedan vidta åtgärder för att avhjälpa attacken.

Hur fungerar en paketsniffer?

För att fånga PCAP-filer måste du använda en paketsniffer. En paketsniffer fångar paket och presenterar dem på ett sätt som är lätt att förstå. När du använder en PCAP-sniffer är det första du måste göra att identifiera vilket gränssnitt du vill sniffa på. Om du är på en Linux-enhet kan dessa vara eth0 eller wlan0. Du kan välja ett gränssnitt med kommandot ifconfig.

När du vet vilket gränssnitt du vill sniffa kan du välja vilken typ av trafik du vill övervaka. Om du till exempel bara vill övervaka TCP/IP-paket kan du skapa regler för detta. Många verktyg erbjuder filter som gör att du kan styra vilken trafik du samlar in.

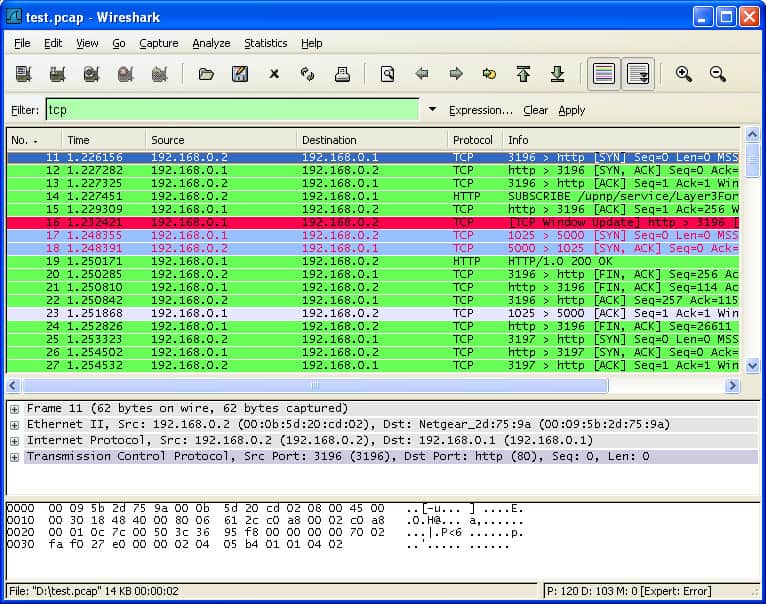

Användning av Wireshark för insamling och analys av PCAP-filer

Med Wireshark kan du till exempel filtrera vilken typ av trafik du ser med insamlingsfilter och visningsfilter. Med fångstfilter kan du filtrera vilken trafik du fångar och med visningsfilter kan du filtrera vilken trafik du ser. Du kan till exempel filtrera nätverksprotokoll, flöden eller värdar.

När du har samlat in den filtrerade trafiken kan du börja leta efter prestandaproblem. För mer riktad analys kan du också filtrera baserat på källportar och målportar för att testa särskilda nätverkselement. All den insamlade paketinformationen kan sedan användas för att felsöka problem med nätverksprestanda.

Versioner av PCAP

Som nämnts ovan finns det många olika typer av PCAP-filer, bland annat:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Varje version har sina egna användningsområden och olika typer av nätverksövervakningsverktyg stöder olika former av PCAP-filer. Libpcap är till exempel ett portabelt c/C++-bibliotek med öppen källkod som är utformat för Linux- och Mac OS-användare. Libpcap gör det möjligt för administratörer att fånga och filtrera paket. Packet sniffing-verktyg som tcpdump använder Libpcap-formatet.

För Windows-användare finns WinPcap-formatet. WinPcap är ett annat portabelt paketfångstbibliotek som är utformat för Windows-enheter. WinpCap kan också fånga och filtrera paket som samlas in från nätverket. Verktyg som Wireshark, Nmap och Snort använder WinPCap för att övervaka enheter, men själva protokollet har upphört.

Pcapng eller .pcap Next Generation Capture File Format är en mer avancerad version av PCAP som levereras som standard med Wireshark. Pcapng kan fånga och lagra data. Den typ av data som pcapng samlar in inkluderar utökad tidsstämpelprecision, användarkommentarer och fångststatistik för att ge användaren ytterligare information.

Verktyg som Wireshark använder PCAPng-filer eftersom de kan registrera mer information än PCAP. Problemet med PCAPng är dock att den inte är kompatibel med lika många verktyg som PCAP.

Npcap är ett portabelt bibliotek för paketsniffning för Windows som produceras av Nmap, en av de mest kända leverantörerna av paketsniffning. Biblioteket är snabbare och säkrare än WinpCap. Npcap har stöd för Windows 10 och loopback packet capture injection så att du kan skicka och sniffa loopbackpaket. Npcap stöds även av Wireshark.

Fördelar med Packet Capturing och PCAP

Den största fördelen med packet capturing är att det ger synlighet. Du kan använda paketdata för att lokalisera grundorsaken till nätverksproblem. Du kan övervaka trafikkällor och identifiera användningsdata för program och enheter. PCAP-data ger dig den information i realtid som du behöver för att hitta och lösa prestandaproblem för att hålla nätverket fungerande efter en säkerhetshändelse.

Till exempel kan du identifiera var en skadlig kod har brutit sig in i nätverket genom att spåra flödet av skadlig trafik och annan skadlig kommunikation. Utan PCAP och ett paketfångstverktyg skulle det vara svårare att spåra paket och hantera säkerhetsrisker.

Som ett enkelt filformat har PCAP den fördelen att det är kompatibelt med nästan alla paketsniffningsprogram du kan tänka dig, med en rad olika versioner för Windows, Linux och Mac OS. Packet Capture kan användas i nästan vilken miljö som helst.

Nackdelar med Packet Capturing och PCAP

Och även om Packet Capturing är en värdefull övervakningsteknik har den sina begränsningar. Paketanalys gör det möjligt att övervaka nätverkstrafik men övervakar inte allt. Många cyberattacker startas inte genom nätverkstrafik, så du måste ha andra säkerhetsåtgärder på plats.

En del angripare använder till exempel USB och andra hårdvarubaserade attacker. Följaktligen bör PCAP-filanalysen utgöra en del av din nätverkssäkerhetsstrategi, men den bör inte vara din enda försvarslinje.

Ett annat betydande hinder för paketering är kryptering. Många cyberattackerare använder krypterad kommunikation för att inleda attacker mot nätverk. Kryptering hindrar din paketsniffare från att få tillgång till trafikdata och identifiera attacker. Det innebär att krypterade attacker kommer att gå under radarn om du förlitar dig på PCAP.

Det finns också ett problem med var paketsnokaren är placerad. Om en paketsniffare är placerad i utkanten av nätverket kommer detta att begränsa den synlighet som en användare har. Användaren kan till exempel misslyckas med att upptäcka starten på en DDoS-attack eller ett utbrott av skadlig kod. Även om du samlar in data i nätverkets centrum är det dessutom viktigt att se till att du samlar in hela konversationer snarare än sammanfattande data.

Open Source Packet Analysis Tool: How does Wireshark Use PCAP Files?

Wireshark är den mest populära trafikanalysatorn i världen. Wireshark använder .pcap-filer för att registrera paketdata som har hämtats från en nätverksskanning. Paketdata registreras i filer med filändelsen .pcap och kan användas för att hitta prestandaproblem och cyberattacker i nätverket.

Med andra ord skapar PCAP-filen en registrering av nätverksdata som du kan visa via Wireshark. Du kan sedan bedöma nätverkets status och identifiera om det finns några serviceproblem som du måste reagera på.

Det är viktigt att notera att Wireshark inte är det enda verktyget som kan öppna .pcap-filer. Andra allmänt använda alternativ är tcpdump och WinDump, nätverksövervakningsverktyg som också använder PCAP för att ta ett förstoringsglas till nätverksprestanda.

Exempel på ett lämpligt paketanalysverktyg

SolarWinds Network Performance Monitor (FREE TRIAL)

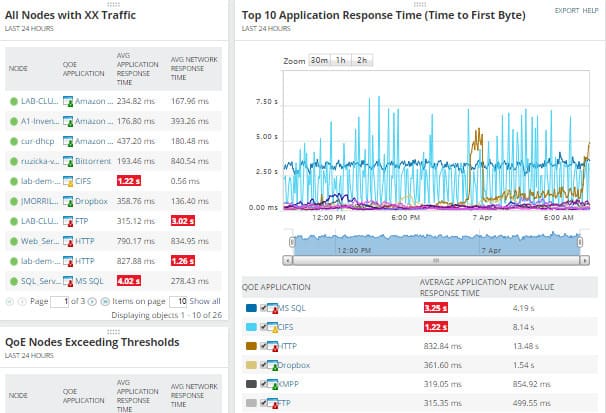

SolarWinds Network Performance Monitor är ett exempel på ett nätverksövervakningsverktyg som kan fånga PCAP-data. Du kan installera programvaran på en enhet och sedan övervaka paketdata som hämtas från hela nätverket. Med hjälp av paketdata kan du mäta nätverkets svarstid och diagnostisera attacker.

Användaren kan visa paketdata via instrumentpanelen Quality of Experience, inklusive en sammanfattning av nätverksprestanda. Grafiska visningar gör det lättare att lokalisera toppar i internettrafik eller skadlig trafik som kan tyda på en cyberattack.

Programmets layout gör det också möjligt för användaren att särskilja program efter hur mycket trafik de bearbetar. Faktorer som genomsnittlig nätverksresponstid, genomsnittlig applikationsresponstid, total datavolym och totalt antal transaktioner hjälper användaren att hålla sig uppdaterad om förändringar i nätverket när de sker live. Det finns också en 30-dagars gratis provversion för nedladdning.

SolarWinds Network Performance Monitor Ladda ner 30-dagars gratis provversion

PCAP-filanalys: Fånga attacker i nätverkstrafiken

Packetsniffning är ett måste för alla organisationer som har ett nätverk. PCAP-filer är en av de resurser som nätverksadministratörer kan använda för att ta ett mikroskop till prestanda och upptäcka attacker. Att fånga paket hjälper inte bara till att gå till botten med grundorsaken till attacker utan även att felsöka trög prestanda.

Paketfångstverktyg med öppen källkod som Wireshark och tcpdump ger nätverksadministratörer verktygen för att åtgärda dålig nätverksprestanda utan att spendera en förmögenhet. Det finns också en rad egenutvecklade verktyg för företag som vill ha en mer avancerad paketanalys.

Genom kraften i PCAP-filer kan en användare logga in på en paketsniffer samla in trafikdata och se var nätverksresurser förbrukas. Genom att använda rätt filter blir det också mycket lättare att eliminera det vita bruset och fokusera på de mest betydelsefulla uppgifterna.

Vanliga frågor om PCAP-filfångst

Hur många filer får jag per dag för en PCAP-prenumeration?

PCAP är inte en prenumerationstjänst. De flesta PCAP-verktyg startar paketkapningar på begäran, men det är möjligt att starta och avsluta en kapningssession via ett skript. Det stora problemet med PCAP är inte hur många filer du får, utan storleken på dessa filer – att låta en trafikfångstsession löpa mer än en kortare period resulterar i mycket, mycket stora mängder lagrade data.

Vad är precisionsnivån för tidsstämpling i PCAP?

PCPAP-standarden kan uttrycka tid ner till nanosekunder – en tusenmiljondel av en sekund. Alla tidsstämplar uttrycker en förskjutning sedan den 1 januari 1970, 00:00:00 UTC.

Hur fungerar Libpcap?

Libcap är ett API, vilket innebär att det kan kontrolleras av andra program. Det tillhandahåller en rad tjänster som gör det möjligt att fånga nätverkspaket. Libpcap är skrivet för att fungera på Unix och Unix-liknande system, vilket inkluderar Linux och macOS. Den läser alla paket på värdenhetens nätverksgränssnitt. NIC måste sättas i ”promiscuous mode” för att detta ska vara effektivt. Det stänger av filtret som reducerar NIC:s aktivitet till att bara läsa in paket som är adresserade till den, så alla paket som cirkulerar på nätverket kommer att behandlas.

Vad är en libpcap-wrapper och hur förhåller den sig till PCAP?

Libpcap är skriven i C. Den implementerar PCAP och tillhandahåller ett bibliotek med funktionsanrop som andra program kan använda för att åberopa programkoden som ingår i varje funktion i biblioteket. Alla programmeringsspråk är inte kompatibla med de konstruktioner som används för att anropa en Libpcap-funktion. En wrapper är bara en språknära funktionsstruktur som existerar enbart för att anropa en Libpcap-funktion. Dess syfte är att tolka datastrukturer för att göra C-funktionsanropen tillgängliga för det inkompatibla programmeringsspråket. Wrappers tillhandahålls inte av libpcap-biblioteket.