Online privacy is a growing concern among those surfing the Internet. Podczas badania w styczniu 2019 roku 53% użytkowników online stwierdziło, że w tym roku bardziej obawia się o swoją prywatność online niż w zeszłym roku.

With these growing concerns, online users turn to different methods of software such as proxy sites, alternate browsers or private networks. Wybór może być trudny, więc stworzyliśmy przewodnik porównujący zalety i wady dwóch najpopularniejszych opcji: Tor i VPN.

Jump to:

- What is Tor?

- Advantages of Tor

- Disadvantages of Tor

- What is a VPN?

- Advantages of a VPN

- Disadvantages of a VPN

- Tor vs VPN: Which is Better?

- What Is Tor?

- Jak działa Tor

- Wady przeglądarki Tor

- Przyjazny dla użytkownika

- Jest darmowa

- Zabezpiecz swoją prywatność

- Wady Tor

- Niska prędkość

- Web Services Blocked

- Kłopoty prawne

- What Is a VPN?

- How a VPN Works

- Advantages of a VPN

- Speed

- Wszystkie treści internetowe są dostępne

- Control of IP Address

- All Traffic is Encrypted

- Disadvantages of a VPN

- Software Failures

- Costs Money

- VPN Provider Can See Your Activity

- Tor vs. VPN: Which Is Better?

What Is Tor?

Tor, skrót od „The Onion Router,” jest organizacją non-profit, która bada i rozwija narzędzia prywatności online. Przeglądarka Tor jest narzędziem, które każdy może pobrać dla systemów Linux, Mac, Windows i urządzeń mobilnych.

Przeglądarka Tor jest przede wszystkim używana do ochrony tożsamości online. Kiedy jej używasz, wszystko co robisz przechodzi przez ich sieć i jest szyfrowane, utrzymując twoją aktywność online w prywatności.

Jak działa Tor

Przeglądarka Tor jest w stanie ukryć twoją tożsamość online, przenosząc twój ruch przez różne serwery Tor. Gdy twój ruch przechodzi przez te inne serwery komputerowe, dane są szyfrowane tak, że nikt nie będzie w stanie śledzić twoich ruchów.

Tor ma warstwy prywatności podobne do warstw cebuli, stąd jego nazwa. Im więcej użytkowników Tor korzysta z tych serwerów, tym bardziej ukryty staje się twój ruch. Te warstwy ochrony są tworzone przez labirynt środkowych przekaźników, końcowych przekaźników i mostów.

Przekaźniki pośrednie to routery, które obsługują ruch po drodze i mogą być stworzone przez każdego w domu. Przekaźniki końcowe są końcowymi przekaźnikami w łańcuchu i jest to adres IP lub numer identyfikacyjny, z którego wydaje się, że pochodzi Twoje połączenie. Gospodarze tych są podatne na cele przez policję i właścicieli praw autorskich, jeśli nie ma żadnych nielegalnych działań wykrytych. Bridges to routery Tor, które nie są publicznie notowane i są chronione przez blokery IP. Umożliwiają one szyfrowanie, nawet w krajach, które regularnie blokują wszystkie publicznie wymienione przekaźniki Tor.

Każdy przekaźnik zna tylko adres IP routera przed nim. Gdy twój ruch przechodzi przez przekaźnik, twój oryginalny adres IP jest tracony i końcowy przekaźnik go zastępuje.

Nie każdy, kto używa Tor musi uruchomić przekaźnik, ale oprogramowanie zależy od społeczności ludzi, którzy są chętni do tego. Im więcej przekaźników działa, tym szybciej przeglądarka będzie działać i tym bardziej będzie bezpieczna.

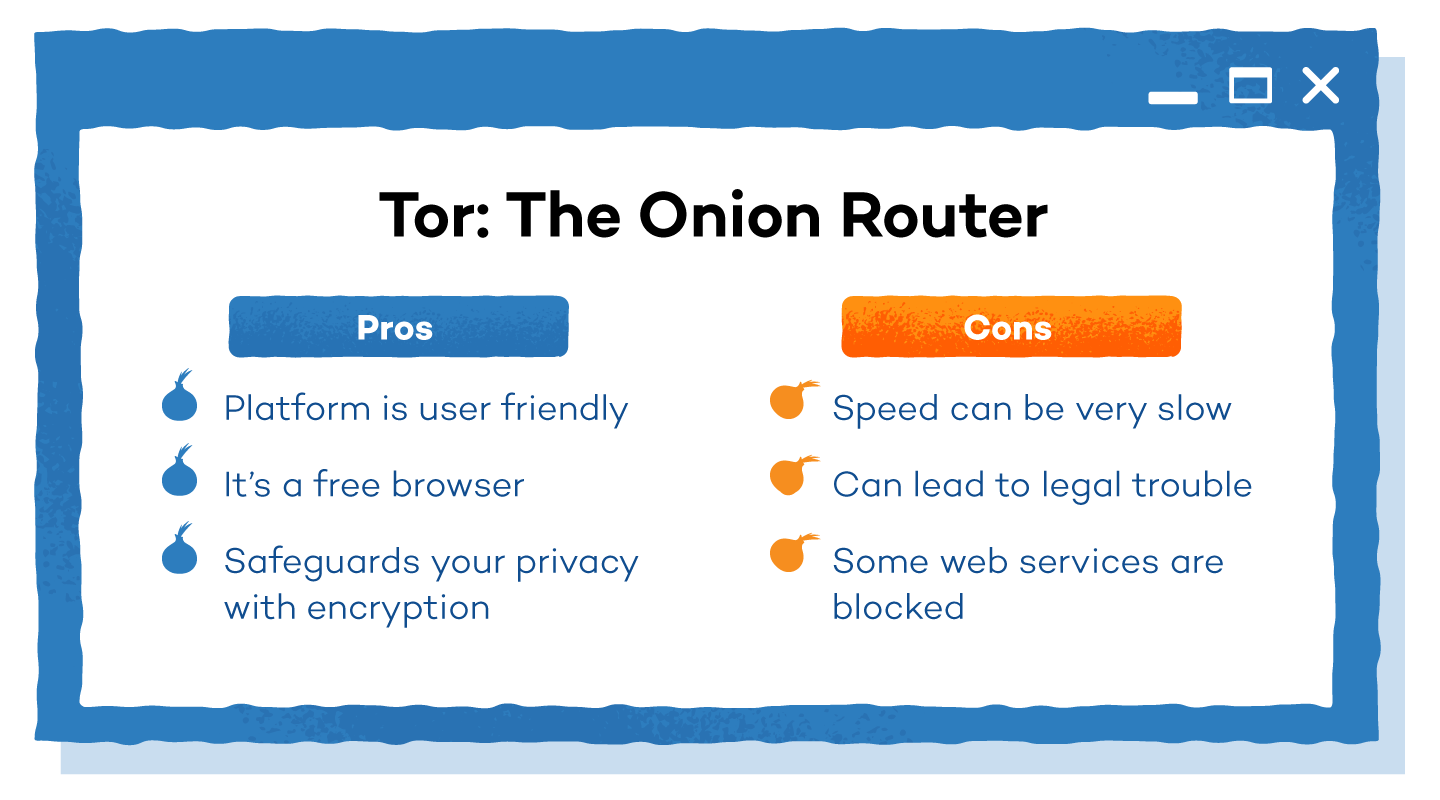

Wady przeglądarki Tor

Przyjazny dla użytkownika

Przeglądarka Tor jest podobna do większości przeglądarek, których używaliście wcześniej. Jest dostępna dla wielu ludzi i jest przyjazna dla użytkownika, co czyni ją łatwą w użyciu.

Jest darmowa

Przeglądarka Tor jest darmowa do pobrania i używania. Bardziej zaawansowani użytkownicy są również w stanie pobrać projekt open-source i wprowadzić zmiany w kodowaniu według własnego uznania.

Zabezpiecz swoją prywatność

Tor chroni twoją prywatność, nie ujawniając twojego adresu IP odwiedzanym stronom internetowym. Każdy, od dziennikarzy i buntowników politycznych do przeciętnego Joe może korzystać z tej platformy, aby zachować swoje informacje bezpieczne od represyjnych rządów lub wielkich korporacji.

Wady Tor

Niska prędkość

Ponieważ ruch przechodzi przez tak wiele przekaźników, często występuje opóźnienie w treści. W szczególności, zdjęcia i filmy mają problemy z ładowaniem. Im więcej jest użytkowników, którzy nie są hostami przekaźnika, tym wolniej się ładuje.

Web Services Blocked

Wiele większych serwisów internetowych blokuje dostęp do Tor. Po odwiedzeniu, strony te zwracają komunikat o błędzie, taki jak 404. Inne umożliwiają dostęp, ale zawierają labirynt S, które są potrzebne do wejścia na stronę.

Kłopoty prawne

Przeglądarka Tor może być używana przez każdego. Jeśli ktoś uczestniczy w nielegalnej działalności, a ty jesteś przekaźnikiem wyjścia, ruch będzie śledzony do ciebie. Rządy są również bardzo ostrożne w stosunku do użytkowników sieci Tor i mają na nich oko. Po prostu będąc użytkownikiem sieci Tor, możesz zostać oznaczony jako przestępca i mieć wszystkie swoje działania monitorowane.

What Is a VPN?

A VPN, skrót od Virtual Private Network, to oprogramowanie, które jest w stanie zmienić Twój adres IP i zaszyfrować Twój ruch internetowy. Pierwotnie większość sieci VPN była używana w korporacjach, umożliwiając wszystkim pracownikom sieci firmowej prywatny dostęp do poufnych informacji. Teraz ewoluowały, aby zachować prywatność aktywności online jednostki przed hakerami, cenzurą rządową i wszelkimi innymi zagrożeniami czyhającymi w Internecie.

How a VPN Works

A VPN ma sieć serwerów zlokalizowanych na całym świecie. Kiedy Twoje żądanie internetowe jest wykonywane, przechodzi przez jeden z serwerów VPN przed dotarciem do Internetu. Kiedy przechodzi przez ten alternatywny serwer, Twój adres IP zostaje zmieniony. Nie tylko chroni to Twoją tożsamość, ale Twoje urządzenie będzie sprawiało wrażenie, jakby znajdowało się w innym miejscu, umożliwiając Ci bezpieczny dostęp do zasobów sieci lokalnej.

Na przykład, jeśli odwiedzasz Chiny i chcesz uzyskać dostęp do Facebooka, nie będziesz w stanie tego zrobić za pośrednictwem ich połączenia internetowego, ponieważ strona jest zakazana przez chiński rząd. Jednak użycie VPN, który łączy Twoje urządzenie z serwerem internetowym w kraju, w którym Facebook jest dozwolony, pozwoli Ci uzyskać dostęp do witryny w Chinach.

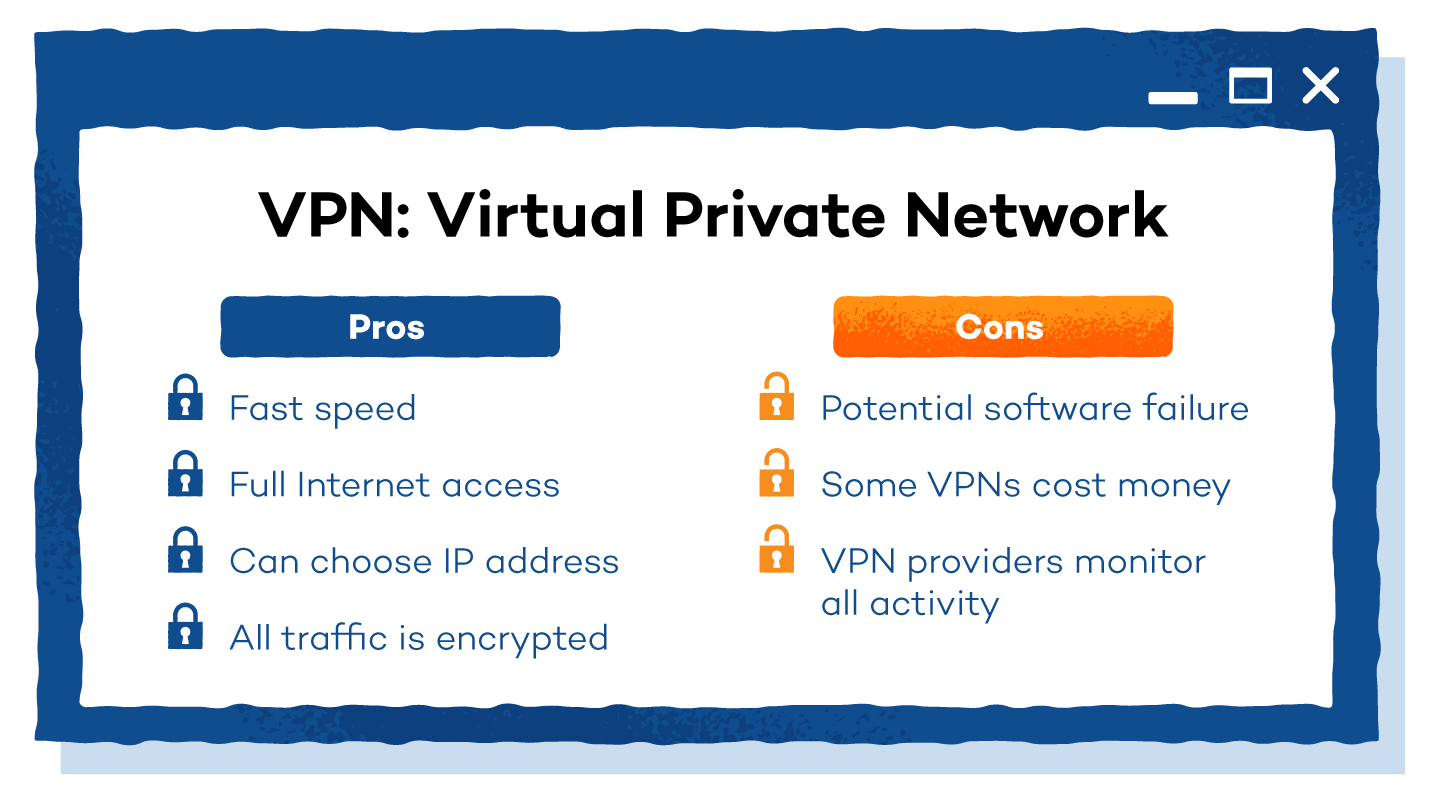

Advantages of a VPN

Speed

Since you’re only connecting to one server, the Internet connection is just as fast as you’re used to. Zazwyczaj nie musisz czekać dodatkowego czasu na załadowanie się zdjęć lub filmów.

Wszystkie treści internetowe są dostępne

Niezależnie od położenia geograficznego masz pełny dostęp do Internetu. Nawet jeśli witryna lub usługa jest zablokowana lub zmieniona w Twoim kraju, możesz połączyć się z wersją, którą widzą inni w innych krajach.

Control of IP Address

A VPN chroni to, jak jesteś postrzegany online. Urządzenia są identyfikowane za pomocą adresu protokołu internetowego lub adresu IP, który mówi o typie urządzenia, lokalizacji i aktywności online. Kontrolując swój adres IP, utrudniasz ludziom identyfikację Ciebie.

All Traffic is Encrypted

Unlike Tor, which only encrypts requests while using the browser, VPNs are able to encrypted all the traffic coming from your computer. To czyni je bardziej bezpiecznymi.

Disadvantages of a VPN

Software Failures

For a VPN to work, it needs to run properly. Wycieki VPN są powszechne, jeśli oprogramowanie nie jest zainstalowane i przetestowane prawidłowo.

Costs Money

While some VPNs have free options, the more secure versions cost money. Zazwyczaj pobierana jest miesięczna opłata, aby Twoja aktywność była bezpieczna.

VPN Provider Can See Your Activity

Some VPN companies log your history while using their service. Poszukaj oświadczenia na swojej stronie internetowej VPN, aby upewnić się, że nie zbierają, nie przechowują ani nie udostępniają żadnych stałych identyfikatorów Twojej osoby.

Tor vs. VPN: Which Is Better?

While both Tor and VPNs work to protect your online anonymity, VPNs are the most secure choice if used properly. Tor to darmowa przeglądarka, która zaszyfruje Twoje żądania, ale jest powolna, nie ma dostępu do wszystkich witryn i może prowadzić do kłopotów prawnych. Tymczasem VPN-y są szybkie, szyfrują cały Twój ruch, dają Ci dostęp do każdej strony internetowej i dają Ci kontrolę nad Twoją zamierzoną lokalizacją.

When searching for the right VPN, be sure you install it properly and know how the company protects your data. Na przykład, Panda VPN nie przechowuje logów i prowadzi Cię przez prawidłową instalację. Wypróbuj go już dziś – za darmo! Aby uzyskać więcej pomocy i porad dotyczących zachowania bezpieczeństwa online, zapoznaj się z poradami i wskazówkami na blogu Panda Security.