- Co to jest PCAP?

- Dlaczego muszę używać PCAP?

- Jak działa Packet Sniffer?

- Używanie Wiresharka do przechwytywania i analizy plików PCAP

- Wersje PCAP

- Wady przechwytywania pakietów i PCAP

- Wady przechwytywania pakietów i PCAP

- Open Source Packet Analysis Tool: How does Wireshark Use PCAP Files?

- Przykład narzędzia do analizy pakietów

- SolarWinds Network Performance Monitor (FREE TRIAL)

- PCAP File Analysis: Catching Attacks in Network Traffic

- Przechwytywanie plików PCAP FAQs

- Ile plików otrzymam dziennie w ramach subskrypcji PCAP?

- Jaki jest poziom precyzji dla znaczników czasu w PCAP?

- Jak działa Libpcap?

- Co to jest libpcap wrapper i jak odnosi się do PCAP?

Co to jest PCAP?

Packet Capture lub PCAP (znany również jako libpcap) jest interfejsem programowania aplikacji (API), który przechwytuje na żywo dane pakietów sieciowych z warstw 2-7 modelu OSI. Analizatory sieciowe, takie jak Wireshark, tworzą pliki .pcap, aby zbierać i zapisywać dane pakietów z sieci. PCAP występuje w wielu formatach, w tym Libpcap, WinPcap i PCAPng.

Te pliki PCAP mogą być używane do przeglądania pakietów sieciowych TCP/IP i UDP. Jeśli chcesz rejestrować ruch sieciowy, musisz utworzyć plik .pcap. Plik .pcap można utworzyć za pomocą analizatora sieci lub narzędzia do sniffowania pakietów, takiego jak Wireshark lub tcpdump. W tym artykule przyjrzymy się, czym jest PCAP i jak działa.

Dlaczego muszę używać PCAP?

PCAP jest cennym źródłem do analizy plików i monitorowania ruchu w sieci. Narzędzia do zbierania pakietów, takie jak Wireshark, pozwalają na zbieranie ruchu sieciowego i tłumaczenie go na format, który jest czytelny dla człowieka. Istnieje wiele powodów, dla których PCAP jest używany do monitorowania sieci. Niektóre z najczęstszych to monitorowanie wykorzystania pasma, identyfikacja nieuczciwych serwerów DHCP, wykrywanie złośliwego oprogramowania, rozwiązywanie DNS i reagowanie na incydenty.

Dla administratorów sieci i badaczy bezpieczeństwa analiza plików pakietów jest dobrym sposobem na wykrywanie włamań do sieci i innych podejrzanych działań. Na przykład, jeśli jakieś źródło wysyła do sieci dużo złośliwego ruchu, można to zidentyfikować na podstawie agenta oprogramowania, a następnie podjąć działania w celu usunięcia skutków ataku.

Jak działa Packet Sniffer?

Aby przechwycić pliki PCAP, należy użyć packet sniffer. Sniffer pakietów przechwytuje pakiety i przedstawia je w sposób łatwy do zrozumienia. Kiedy używasz sniffera PCAP, pierwszą rzeczą jaką musisz zrobić jest zidentyfikowanie interfejsu, na którym chcesz sniffować. Jeśli korzystasz z urządzenia z systemem Linux może to być eth0 lub wlan0. Możesz wybrać interfejs za pomocą polecenia ifconfig.

Gdy już wiesz jaki interfejs chcesz sniffować możesz wybrać rodzaj ruchu, który chcesz monitorować. Na przykład, jeśli chcesz monitorować tylko pakiety TCP/IP, możesz stworzyć odpowiednie reguły. Wiele narzędzi oferuje filtry, które pozwalają kontrolować ruch, który zbierasz.

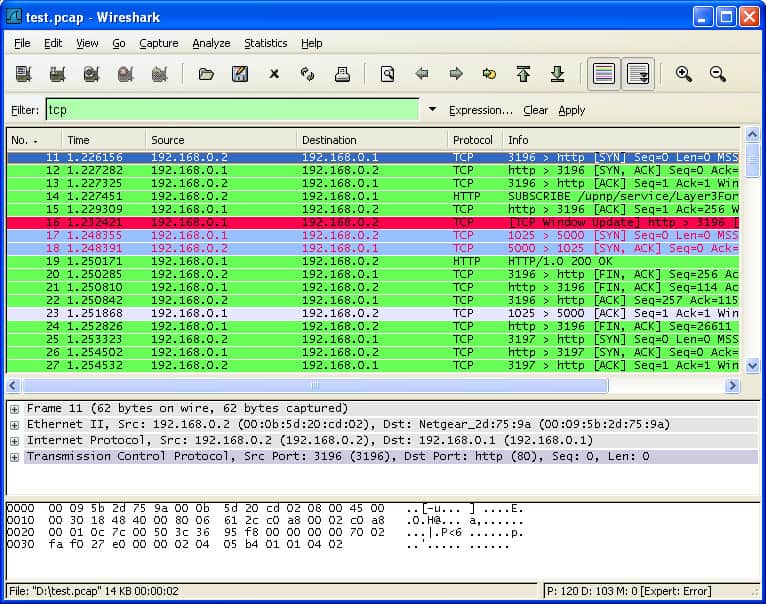

Używanie Wiresharka do przechwytywania i analizy plików PCAP

Na przykład, Wireshark pozwala filtrować rodzaj ruchu, który widzisz za pomocą filtrów przechwytywania i filtrów wyświetlania. Filtry przechwytywania pozwalają na filtrowanie przechwytywanego ruchu, a filtry wyświetlania pozwalają na filtrowanie widzianego ruchu. Na przykład, możesz filtrować protokoły sieciowe, przepływy lub hosty.

Po zebraniu przefiltrowanego ruchu możesz zacząć szukać problemów z wydajnością. W celu uzyskania bardziej ukierunkowanej analizy można również filtrować na podstawie portów źródłowych i docelowych, aby przetestować poszczególne elementy sieci. Wszystkie przechwycone informacje o pakietach mogą być następnie wykorzystane do rozwiązywania problemów z wydajnością sieci.

Wersje PCAP

Jak wspomniano powyżej, istnieje wiele różnych typów plików PCAP, w tym:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Każda wersja ma swoje własne przypadki użycia i różne typy narzędzi do monitorowania sieci obsługują różne formy plików PCAP. Na przykład, Libpcap jest przenośną biblioteką open-source c/C++ zaprojektowaną dla użytkowników systemów Linux i Mac OS. Libpcap umożliwia administratorom przechwytywanie i filtrowanie pakietów. Narzędzia do sniffowania pakietów, takie jak tcpdump, używają formatu Libpcap.

Dla użytkowników Windows dostępny jest format WinPcap. WinPcap jest kolejną przenośną biblioteką przechwytywania pakietów zaprojektowaną dla urządzeń z systemem Windows. WinpCap może również przechwytywać i filtrować pakiety zebrane z sieci. Narzędzia takie jak Wireshark, Nmap i Snort używają WinPCap do monitorowania urządzeń, ale sam protokół został wycofany z użycia.

Pcapng lub .pcap Next Generation Capture File Format jest bardziej zaawansowaną wersją PCAP, która jest domyślnie dołączona do Wiresharka. Pcapng może przechwytywać i przechowywać dane. Typ danych zbieranych przez pcapng obejmuje rozszerzoną precyzję znacznika czasu, komentarze użytkownika i statystyki przechwytywania, aby zapewnić użytkownikowi dodatkowe informacje.

Narzędzia takie jak Wireshark używają plików PCAPng, ponieważ mogą one zapisać więcej informacji niż PCAP. Jednak problem z PCAPng polega na tym, że nie jest on kompatybilny z tak wieloma narzędziami jak PCAP.

Npcap jest przenośną biblioteką packet sniffing dla Windows wyprodukowaną przez Nmap, jednego z najbardziej znanych producentów packet sniffing. Biblioteka ta jest szybsza i bezpieczniejsza niż WinpCap. Npcap posiada wsparcie dla Windows 10 i wstrzykiwanie przechwytywania pakietów loopback, dzięki czemu można wysyłać i sniffować pakiety loopback. Npcap jest również obsługiwany przez Wireshark.

Wady przechwytywania pakietów i PCAP

Największą zaletą przechwytywania pakietów jest to, że zapewnia ono widoczność. Można użyć danych pakietów do określenia pierwotnej przyczyny problemów z siecią. Można monitorować źródła ruchu i identyfikować dane o użyciu aplikacji i urządzeń. Dane PCAP dostarczają informacji w czasie rzeczywistym, które są potrzebne do znalezienia i rozwiązania problemów z wydajnością, aby utrzymać funkcjonowanie sieci po wystąpieniu zdarzenia bezpieczeństwa.

Na przykład, można zidentyfikować, gdzie złośliwe oprogramowanie przedostało się do sieci poprzez śledzenie przepływu złośliwego ruchu i innych złośliwych komunikatów. Bez PCAP i narzędzia do przechwytywania pakietów, trudniej byłoby śledzić pakiety i zarządzać zagrożeniami bezpieczeństwa.

Jako prosty format plików, PCAP ma tę zaletę, że jest kompatybilny z prawie każdym programem do sniffowania pakietów, jaki można sobie wyobrazić, z szeregiem wersji dla systemów Windows, Linux i Mac OS. Przechwytywanie pakietów można wdrożyć w prawie każdym środowisku.

Wady przechwytywania pakietów i PCAP

Pomimo że przechwytywanie pakietów jest wartościową techniką monitorowania, ma ono swoje ograniczenia. Analiza pakietów pozwala na monitorowanie ruchu sieciowego, ale nie monitoruje wszystkiego. Wiele cyberataków nie jest przeprowadzanych za pośrednictwem ruchu sieciowego, dlatego należy stosować inne środki bezpieczeństwa.

Na przykład, niektórzy napastnicy wykorzystują USB i inne ataki oparte na sprzęcie. W związku z tym, analiza plików PCAP powinna stanowić część strategii bezpieczeństwa sieciowego, ale nie powinna być jedyną linią obrony.

Inną istotną przeszkodą w przechwytywaniu pakietów jest szyfrowanie. Wielu cybernetycznych napastników wykorzystuje zaszyfrowaną komunikację do przeprowadzania ataków na sieci. Szyfrowanie uniemożliwia snifferowi pakietów dostęp do danych o ruchu sieciowym i identyfikację ataków. Oznacza to, że zaszyfrowane ataki wymkną się spod kontroli, jeśli polegasz na PCAP.

Problemem jest również miejsce, w którym znajduje się sniffer pakietów. Jeśli sniffer pakietów jest umieszczony na brzegu sieci, ograniczy to widoczność użytkownika. Na przykład, użytkownik może nie zauważyć początku ataku DDoS lub epidemii złośliwego oprogramowania. Ponadto, nawet jeśli zbierasz dane w centrum sieci, ważne jest, aby upewnić się, że zbierasz całe rozmowy, a nie dane podsumowujące.

Open Source Packet Analysis Tool: How does Wireshark Use PCAP Files?

Wireshark jest najpopularniejszym analizatorem ruchu na świecie. Wireshark używa plików .pcap do zapisu danych pakietów, które zostały pobrane podczas skanowania sieci. Dane pakietów są zapisywane w plikach z rozszerzeniem .pcap i mogą być wykorzystywane do wyszukiwania problemów z wydajnością i cyberataków w sieci.

Innymi słowy, plik PCAP tworzy zapis danych sieciowych, które można przeglądać za pomocą programu Wireshark. Możesz wtedy ocenić stan sieci i określić, czy występują jakieś problemy z usługami, na które musisz zareagować.

Należy zauważyć, że Wireshark nie jest jedynym narzędziem, które może otwierać pliki .pcap. Inne szeroko stosowane alternatywy obejmują tcpdump i WinDump, narzędzia do monitorowania sieci, które również używają PCAP, aby wziąć pod lupę wydajność sieci.

Przykład narzędzia do analizy pakietów

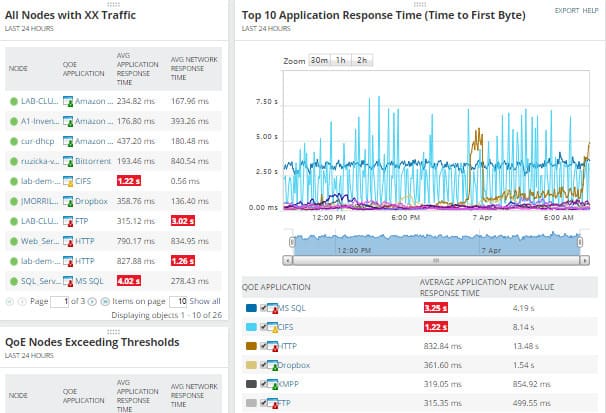

SolarWinds Network Performance Monitor (FREE TRIAL)

SolarWinds Network Performance Monitor jest przykładem narzędzia do monitorowania sieci, które może przechwytywać dane PCAP. Można zainstalować oprogramowanie na urządzeniu, a następnie monitorować dane pakietów pobierane z całej sieci. Dane pakietów pozwolą zmierzyć czas odpowiedzi sieci i zdiagnozować ataki.

Użytkownik może przeglądać dane pakietów za pośrednictwem pulpitu nawigacyjnego Quality of Experience, w tym podsumowanie wydajności sieci. Wyświetlacze graficzne ułatwiają identyfikację skoków ruchu internetowego lub złośliwego ruchu, który może wskazywać na cyberatak.

Układ programu umożliwia również użytkownikowi różnicowanie aplikacji na podstawie ilości przetwarzanego przez nie ruchu. Czynniki takie jak średni czas odpowiedzi sieci, średni czas odpowiedzi aplikacji, całkowita objętość danych i całkowita liczba transakcji pomagają użytkownikowi być na bieżąco ze zmianami w sieci, które zachodzą na żywo. Dostępna jest również 30-dniowa bezpłatna wersja próbna do pobrania.

SolarWinds Network Performance Monitor Download 30-day FREE Trial

PCAP File Analysis: Catching Attacks in Network Traffic

Packet sniffing jest koniecznością dla każdej organizacji, która posiada sieć. Pliki PCAP są jednym z tych zasobów, które administratorzy sieci mogą wykorzystać, aby wziąć mikroskop do wydajności i odkryć ataki. Przechwytywanie pakietów nie tylko pomoże dotrzeć do przyczyn ataków, ale także pomoże rozwiązać problem spowolnionej wydajności.

Otwarte narzędzia do przechwytywania pakietów, takie jak Wireshark i tcpdump, dają administratorom sieci narzędzia do naprawy słabej wydajności sieci bez wydawania fortuny. Istnieje również szereg własnych narzędzi dla firm, które chcą uzyskać bardziej zaawansowaną analizę pakietów.

Dzięki możliwościom plików PCAP użytkownik może zalogować się do sniffera pakietów, zebrać dane o ruchu i zobaczyć, gdzie zasoby sieciowe są zużywane. Użycie odpowiednich filtrów znacznie ułatwi wyeliminowanie białego szumu i skupienie się na najbardziej istotnych danych.

Przechwytywanie plików PCAP FAQs

Ile plików otrzymam dziennie w ramach subskrypcji PCAP?

PCAP nie jest usługą subskrypcyjną. Większość narzędzi PCAP uruchamia przechwytywanie pakietów na żądanie, jednakże możliwe jest rozpoczęcie i zakończenie sesji przechwytywania poprzez skrypt. Dużym problemem w przypadku PCAP nie jest ilość otrzymywanych plików, ale ich rozmiar – uruchomienie sesji przechwytywania ruchu na dłużej niż krótki okres skutkuje bardzo, bardzo dużymi ilościami przechowywanych danych.

Jaki jest poziom precyzji dla znaczników czasu w PCAP?

Standard PCAP jest w stanie wyrazić czas do nanosekundy – tysięcznej milionowej części sekundy. Wszystkie timestampy wyrażają przesunięcie od 1 stycznia 1970, 00:00:00 UTC.

Jak działa Libpcap?

Libcap jest API, co oznacza, że może być kontrolowany przez inne programy. Dostarcza on szereg usług, które umożliwiają przechwytywanie pakietów sieciowych. Libpcap jest napisany do działania na systemach uniksowych i uniksopodobnych, co obejmuje Linuksa i macOS. Odczytuje on wszystkie pakiety na interfejsie sieciowym swojego urządzenia hosta. Aby było to skuteczne, interfejs sieciowy musi być przełączony w tryb „promiscuous mode”. Wyłącza to filtr, który redukuje aktywność NIC tylko do odczytywania adresowanych do niego pakietów, więc wszystkie pakiety krążące w sieci będą przetwarzane.

Co to jest libpcap wrapper i jak odnosi się do PCAP?

Libpcap jest napisany w C. Implementuje PCAP i dostarcza bibliotekę wywołań funkcji, których inne programy mogą używać w celu wywołania kodu programu zawartego w każdej funkcji w bibliotece. Nie wszystkie języki programowania są kompatybilne z konstrukcjami używanymi do wywoływania funkcji Libpcap. wrapper jest po prostu strukturą funkcji w danym języku, która istnieje wyłącznie w celu wywołania funkcji Libpcap. Jego celem jest interpretacja struktur danych tak, aby wywołania funkcji C były dostępne dla niekompatybilnego języka programowania. Wrappery nie są dostarczane przez bibliotekę libpcap.