Nie jest tajemnicą, że prywatność i anonimowość online stała się gorącym tematem w ostatnich czasach, i nie bez powodu. Martwienie się o te kwestie ma wiele sensu, biorąc pod uwagę, że coraz większa część naszego codziennego życia obraca się wokół technologii i Internetu. Wielkie korporacje i organizacje rządowe próbują gromadzić dane osobowe do własnych celów, a cyberprzestępcy nieustannie polują na łatwą zdobycz, dlatego surfowanie po Internecie może być czasem denerwujące. A przynajmniej niektóre jego części.

Ale podczas gdy w dzisiejszych czasach istnieje z pewnością wiele zagrożeń w przestrzeni cyfrowej, istnieje również wiele narzędzi, których możesz użyć, aby się chronić. VPN i serwery proxy to dość oczywiste rozwiązania, podobnie jak oprogramowanie antymalware i bezpieczne przeglądarki internetowe, takie jak Tor. Ale jeszcze bezpieczniejszym rozwiązaniem, które być może do tej pory przeoczyłeś, jest Linux. MacOS jest często chwalony za oferowanie całkiem dobrej ochrony przed złośliwym oprogramowaniem i hakerami, jednak żaden inny system operacyjny nie może się równać z Linuksem, jeśli chodzi o ogólne bezpieczeństwo systemu.

Linux pozwala na bezpieczne przesyłanie plików przez SFTP, umożliwia bezpieczne połączenia za pomocą SSH, daje dostęp do wielu klientów zdalnego pulpitu i wiele więcej. Ale jak ze wszystkim co ma związek z Linuxem, niektóre dystrybucje są lepsze od innych w pewnych obszarach i bezpieczeństwo nie jest tu wyjątkiem. Mając to na uwadze, postanowiliśmy ułatwić ci polowanie na najbezpieczniejszą dystrybucję poprzez stworzenie listy najlepszych i najbezpieczniejszych dystrybucji Linuksa pod względem prywatności i bezpieczeństwa.

- Qubes OS

- Minimalne wymagania systemowe:

- Tails Linux

- Minimalne wymagania systemowe:

- Kali Linux

- Minimalne wymagania systemowe:

- Parrot OS

- Minimalne wymagania systemowe:

- BlackArch Linux

- Minimalne wymagania systemowe:

- IprediaOS

- Minimalne wymagania systemowe:

- Discreete Linux

- Minimalne wymagania systemowe:

- Linux Kodachi

- Minimalne wymagania systemowe:

- TENS (Trusted End Node Security)

- Minimalne wymagania systemowe:

- Subgraph OS

- Minimalne wymagania systemowe:

- Final Thoughts

Qubes OS

- Używa maszyn wirtualnych do dzielenia aplikacji

- Doskonała integracja z Whonix i siecią Tor

- Przeznaczony głównie dla zaawansowanych użytkowników

Qubes OS to popularna dystrybucja oparta na Fedorze, która reklamuje się jako „w miarę bezpieczny system operacyjny”. Jest to jednak dość skromne stwierdzenie, ponieważ większość użytkowników powiedziałaby, że ta dystrybucja jest w rzeczywistości jedną z najlepszych w swoim rodzaju. Jednym z najważniejszych elementów Qubes OS jest funkcja kompartmentalizacji, która izoluje każdą aplikację, którą uruchamiasz i umieszcza ją w jej własnym środowisku wirtualnym. Oznacza to, że nawet jeśli przez przypadek pobierzesz złośliwe oprogramowanie, nie będzie ono w stanie wpłynąć na Twoje osobiste pliki. Co więcej, wszystkie dane są automatycznie usuwane na koniec każdej sesji, co dodaje dodatkowy poziom bezpieczeństwa do systemu.

Dystrybucja ta posiada doskonałą integrację z Whonix, oprogramowaniem, które może anonimizować wszystko, co robisz online. Whonix opiera się na sieci Tor, ale używa kilku innych technologii w celu zwiększenia bezpieczeństwa. Słynny whistleblower Edward Snowden twierdził w 2019 roku, że używa Qubes sparowanego z bramą Whonix na co dzień. To wiele mówi o tym, dlaczego on i tak wiele innych osób uważa Qubes OS za jeden z najbezpieczniejszych dostępnych obecnie systemów Linux. Jednak, jak zauważył Snowden, dystrybucja ta wymaga dość wysokiego poziomu wiedzy technicznej. Jeśli wciąż jesteś nowicjuszem, lepiej wypróbuj kilka przyjaznych dla początkujących dystrybucji Linuksa, zanim wskoczysz do Qubes.

Skonfigurowanie Qubes OS na własną rękę może być nieco skomplikowane, nawet jeśli jesteś doświadczonym użytkownikiem, więc zalecamy sprawdzenie przewodników znajdujących się na oficjalnej stronie. Znajdziemy tam między innymi informacje o tym, jak zbudować szablony dla innych środowisk graficznych i podstawowych dystrybucji, na wypadek gdybyśmy nie byli fanami domyślnej. Kilka innych opcji to Ubuntu, Arch Linux, CentOS, Xfce i Debian. Należy jednak pamiętać, że niektóre z tych szablonów zostały stworzone przez społeczność i nie są utrzymywane bezpośrednio przez twórców Qubes OS.

Minimalne wymagania systemowe:

- 64-bitowy procesor Intel lub AMD

- 4GB pamięci RAM

- 32GB pamięci masowej

Najnowsza stabilna wersja: 4.0.3

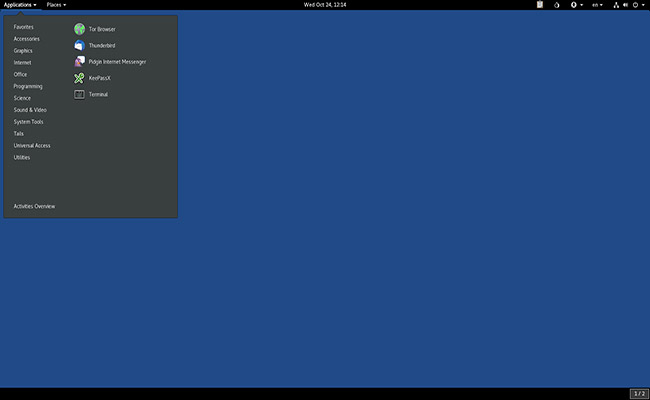

Tails Linux

- Zaprojektowany do działania w trybie „Live”

- Dołączony do bardzo przydatnych aplikacji

- Pełna anonimowość podczas przeglądania Internetu.

Początkowo wydany ponad dekadę temu, Linux Tails pozostaje jedną z najlepszych i najbezpieczniejszych dystrybucji Linuksa w okolicy. Dystrybucja ta oparta jest na Debianie, a jej nazwa jest akronimem oznaczającym The Amnesic Incognito Live System. Tak jak wskazuje nazwa, Tails może być uruchamiany w trybie Live z płyty DVD lub pamięci USB, pozwalając ci na pracę bez instalowania czegokolwiek lokalnie. I, co ważniejsze, bez pozostawiania jakichkolwiek śladów swojej aktywności. Tails może również działać w trybie trwałym, ale będziesz potrzebował zaszyfrowanego USB, jeśli chcesz przechowywać dane w bezpieczny sposób.

Tails jest dostarczany z ręcznie dobranym wyborem aplikacji zaprojektowanych, aby zachować anonimowość podczas pracy nad poufnymi dokumentami. Kilka przykładów to KeePassXC, który pozwala na tworzenie i przechowywanie silnych haseł, Thunderbird z Enigmail, który pozwala na wysyłanie zaszyfrowanych e-maili, OnionShare, który służy do dzielenia się plikami przez sieć Tor, i wiele innych. Oczywiście, można również uzyskać Tor Browser, aby przejść wraz z tym wszystkim i uBlock ad-blocker jest dostępny jako dodatkowy bonus.

Interesująco dość, Tails automatycznie blokuje każdą aplikację, która próbuje połączyć się z Internetem bez przechodzenia przez sieć Tor pierwszy. Jako dodatkowy środek bezpieczeństwa, system operacyjny nie zapisuje niczego na dysku twardym, używając pamięci RAM jako tymczasowego rozwiązania do przechowywania danych. Tails posiada również wbudowane narzędzia zaprojektowane tak, aby uniemożliwić stronom internetowym śledzenie Twojej lokalizacji lub zbieranie Twoich prywatnych danych. Ale na wypadek, gdyby witryna zdołała cię śledzić, Tails ułatwia zmianę tożsamości i lokalizacji w dowolnym momencie.

Minimalne wymagania systemowe:

- 64-bitowy procesor

- 2GB pamięci RAM

- 8GB pamięci USB

Najnowsza stabilna wersja: 4.8

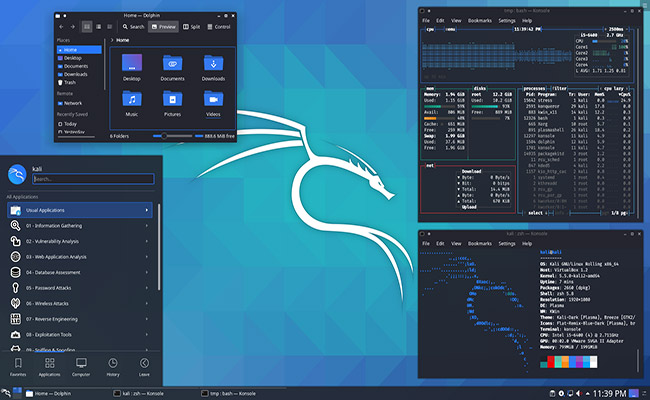

Kali Linux

- Wspaniały wybór dla ekspertów od cyberbezpieczeństwa

- Darmowe kursy etycznego hakowania

- Dostarczany w pakiecie z setkami narzędzi do pen-testów

Kali to kolejna dystrybucja oparta na Debianie, zaprojektowana z myślą o bezpieczeństwie. Jednak w przeciwieństwie do niektórych innych dystrybucji z tej listy, Kali jest głównie używany do operacji ofensywnych, a nie defensywnych. Kilka popularnych przypadków użycia Kali Linux to testy penetracyjne, badania komputerowe, badania bezpieczeństwa i inżynieria wsteczna. Dystro jest doskonałym wyborem do wykorzystywania luk w zabezpieczeniach, poszukiwania potencjalnych słabości w systemie, badania adresów IP, a nawet łamania firewalli. W zestawie znajduje się ponad 600 narzędzi do testów penetracyjnych, a jeszcze więcej można zainstalować ręcznie.

Narzędzia do testów penetracyjnych dołączone do systemu operacyjnego obejmują ulubione narzędzia fanów, takie jak Wireshark, Ettercap, Maltigo, Kismet i inne. Następnie, masz też rzeczy jak Armitage, narzędzie, które pozwala na uruchomienie cyberataków w celu przetestowania bezpieczeństwa systemu. Jeśli nie chcesz czuć się przytłoczony przez wszystkie narzędzia oferowane przez distro, możesz po prostu zainstalować metapakiety. Są to podzbiory narzędzi przeznaczone do konkretnych celów. Między innymi można znaleźć metapakiet menedżera pulpitu. Domyślnym środowiskiem graficznym jest Gnome ale możesz je zmienić na Mate, Xfce, KDE Plasma, LXDE, i kilka innych opcji.

Imponujący zakres narzędzi Kali Linux sprawia, że jest on popularny wśród wielu hakerów białego kapelusza i ekspertów od cyberbezpieczeństwa. Jeśli chcesz kontynuować karierę w etycznym hackingu, Kali jest zdecydowanie dobrym miejscem do rozpoczęcia. Najlepsze jest to, że możesz zapisać się do Kali Linux Dojo na darmowe warsztaty i kursy szkoleniowe, gdzie możesz doskonalić swoje umiejętności. Poza darmowymi kursami, możesz również znaleźć płatne, które pomogą ci przenieść twoje umiejętności na wyższy poziom. Płatne kursy nie są do końca tanie, ale naszym zdaniem są zdecydowanie warte ceny wywoławczej.

Minimalne wymagania systemowe:

- 64-bitowy procesor

- 1GB pamięci RAM (zalecane 2GB)

- 2GB pamięci masowej (zalecane 20GB dla pełnej instalacji)

Najnowsza stabilna wersja: 2020.2

Parrot OS

- Dobry do praktykowania white-hat hackingu

- Dołączony do wielu narzędzi do pen-testowania

- Dobrze sprawdza się również jako zwykłe distro do codziennego użytku

Parrot OS jest bardzo bezpieczną dystrybucją Linuksa stworzoną przez Parrot Project, który składa się z deweloperów i specjalistów z całego świata. Celem projektu jest zbudowanie wspólnych ram narzędzi skupionych wokół bezpieczeństwa, prywatności i obrony przed cyberzagrożeniami. Parrot OS wykorzystuje Debiana jako podstawę i jest dostarczany wraz z pakietem narzędzi, które mogą być używane do wszystkiego, od pen-testów po inżynierię wsteczną i nie tylko. Pakiet zawiera również szereg narzędzi, które pozwalają użytkownikom tworzyć i dostosowywać własne oprogramowanie.

Tak jak Kali, Parrot OS jest szczególnie dobrym wyborem dla tych, którzy chcą praktykować etyczne hakerstwo lub testować własne systemy pod kątem potencjalnych luk. Istnieje sporo narzędzi defensywnych, które można wykorzystać do udaremnienia cyberprzestępców, ale w przeważającej części jest to dystrybucja ofensywna. Warto jednak zauważyć, że dystrybucja jest dostępna w wielu wersjach, a niektóre z nich nie zawierają zbyt wielu narzędzi od razu. Upewnij się, aby pobrać jedną z edycji „Security”, jeśli chcesz uzyskać jak najwięcej z Parrot OS. Można również pobrać wersję dystrybucji, która zawiera tylko podstawowe aplikacje, takie jak OnionShare i Tor Browser. To dostaje bardzo lekki distro, które można dostosować do własnych upodobań.

Nie chcesz zastąpić swój obecny system operacyjny z Parrot? Nie ma problemu. Dystro może być łatwo zainstalowane na innym systemie operacyjnym (w tym na systemach innych niż Linux) lub można nawet użyć go do uruchamiania kontenerów bezpośrednio ze środowiska chmury. Jedną z wad Parrota jest to, że nie oferuje dużego wyboru środowisk graficznych do wyboru. Mianowicie, będziesz musiał wybrać pomiędzy Mate i KDE. Inną rzeczą, o którą możesz się martwić, są możliwe problemy ze stabilnością, ponieważ Parrot OS jest oparty na testowej gałęzi Debiana 10.

Minimalne wymagania systemowe:

- Dwurdzeniowy procesor x86_64

- 2GB pamięci RAM

- 20GB pamięci masowej (zalecane 40GB)

Najnowsza stabilna wersja: 4.9.1

BlackArch Linux

- Dołączony do ponad 2500 narzędzi

- Wersja instalacyjna zajmuje mniej niż 500 MB

- Zalecany dla zaawansowanych użytkowników zaznajomionych z Arch Linuxem

Jak pewnie już zauważyłeś, jedne z najbezpieczniejszych dostępnych obecnie dystrybucji Linuksa są oparte na Debianie. Istnieją jednak pewne wyjątki. BlackArch, na przykład, jest jedną z kilku dystrybucji opartych na Archu, które są mocno skoncentrowane na bezpieczeństwie. BlackArch nie istnieje jeszcze zbyt długo, ale dystrybucja ta zdążyła już zgromadzić w swoim repozytorium imponującą liczbę narzędzi do testów penetracyjnych. Mówimy tu o ponad 2500 narzędzi do wyboru, ale nie musisz się martwić o wszystkie naraz, ponieważ możesz je instalować pojedynczo lub w grupach.

BlackArch jest bardzo elastyczną dystrybucją, która może być instalowana lokalnie lub uruchamiana z live USB i działa na prawie wszystkim, w tym na mikrokomputerach takich jak Raspberry Pi 4. Domyślne ISO są jednak dość duże, więc jeśli chcesz używać dystrybucji na skromnym sprzęcie, upewnij się, że masz wersję Netinstall. Zła wiadomość jest taka, że BlackArch nie posiada przyjaznego użytkownikowi środowiska graficznego, więc będziesz musiał zadowolić się pracą z menedżerem okien. To, między innymi, sprawia, że trudno polecić tę dystrybucję początkującym użytkownikom.

BlackArch Linux podąża za modelem stabilnych wydań, gdzie nowe ISO jest udostępniane co cztery miesiące. Pakiety oprogramowania mogą być aktualizowane indywidualnie za pomocą menedżera Pacman lub poprzez pobranie ich bezpośrednio z repozytorium. Jeśli chcesz przeprowadzić podstawową instalację, możesz udać się na oficjalną stronę aby znaleźć listę wszystkich dostępnych narzędzi. Przekopywanie się przez tysiące narzędzi może być bardzo czasochłonne, więc upewnij się, że posortowałeś je według kategorii takich jak „proxy”, „crypto” lub „backdoor”, aby ułatwić sobie życie.

Minimalne wymagania systemowe:

- 64-bitowy procesor

- 1GB pamięci RAM

- 500MB pamięci masowej (15GB dla pełnej instalacji)

Najnowsza stabilna wersja: 2020.01.01.01

IprediaOS

- Używa zarówno I2P jak i sieci Tor do szyfrowania

- Bardzo skromne wymagania systemowe

- Nie był aktualizowany od dłuższego czasu

IprediaOS jest bezpieczną dystrybucją Linuksa opartą na Fedorze, która działa podobnie do Tails na wiele sposobów. Dystrybucja kieruje cały ruch przychodzący i wychodzący przez sieć Tor i posiada dodatkową warstwę bezpieczeństwa znaną jako I2P. Sieć I2P zapewnia anonimową komunikację poprzez szyfrowanie wszystkich danych i użycie dynamicznego i rozproszonego systemu, bez zaufanych stron. Niektóre z narzędzi dołączonych do sieci obejmują takie rzeczy jak anonimowy klient BitTorrent, anonimowy klient IRC, anonimowy klient e-mail, router IP i inne.

Sieć I2P używa specjalnej metody routingu ruchu znanej jako routing czosnkowy lub szyfrowanie czosnkowe. Metoda ta jest pod wieloma względami podobna do routingu cebulowego używanego przez sieć Tor, jednak posiada pewne cechy szczególne, które czynią ją jeszcze bardziej bezpieczną. Wynika to z faktu, że routing czosnkowy polega na tworzeniu zaszyfrowanych jednokierunkowych tuneli do komunikacji, w przeciwieństwie do ustalonych obwodów. Każda strona tworzy oddzielne tunele dla ruchu niezwiązanego i przychodzącego, co czyni przepływające dane trudniejszymi do śledzenia.

Chociaż IprediaOS może być używany do wielu różnych celów, distro wyróżnia się, gdy jest używane do uzyskania dostępu do „ukrytych usług”. Uploading i download torrentów są szczególnie popularnymi przypadkami użycia dla tego distro. Bardzo pomaga fakt, że IprediaOS można uruchomić w wirtualnej skrzynce, a jego wymagania systemowe są tak niskie, że można go zainstalować nawet na starym laptopie. Jak można się spodziewać, distro jest bardzo minimalistyczne, ale wciąż wygląda wystarczająco ładnie dzięki środowisku graficznemu Gnome.

Minimalne wymagania systemowe:

- 400Mhz lub lepszy CPU

- 768MB pamięci RAM (zalecane 1GB)

- 10GB pamięci masowej

Najnowsza stabilna wersja: 0.9.6

Discreete Linux

- Zaprojektowany by chronić przed inwigilacją

- Bardzo skuteczny przeciwko wszystkim typom spyware

- Wciąż w Beta w tej chwili

Ten jest dość oczywisty. Jak już można wywnioskować z nazwy, dystro stawia na dyskrecję i prywatność. Podczas gdy nazwa może wyglądać jak literówka, tak naprawdę jest to połączenie dwóch terminów – discreet i discrete (oderwany, oddzielony). System operacyjny jest kontynuacją projektu Ubuntu Privacy Remix, jednak jego obecna wersja oparta jest na Debianie. Discreete został zaprojektowany specjalnie w celu ochrony wrażliwych danych przed atakami inwigilacyjnymi, szczególnie tymi pochodzącymi z organizacji rządowych.

Celem projektu było stworzenie odizolowanego lokalnego środowiska pracy, do którego nie ma dostępu oprogramowanie trojańskie ani żaden inny rodzaj oprogramowania szpiegującego. Discreete wykorzystuje prostą, ale skuteczną metodę osiągnięcia celu, która polega na zamknięciu wszystkich wejść i wyjść z systemu. Jeśli złośliwe oprogramowanie w jakiś sposób przedostanie się do systemu, dystrybucja ma również różne systemy, które mogą je odizolować i zapobiec rozprzestrzenianiu się na inne części systemu. Aby bezpieczeństwo było jeszcze bardziej solidne, Discreete jest czystą dystrybucją live, co oznacza, że nie mógłbyś jej zainstalować na swoim komputerze, nawet gdybyś chciał.

Fakt, że Discreete nie może być zainstalowany lokalnie może być postrzegany przez niektórych jako wada, ale z drugiej strony, dystro zostało zaprojektowane w bardzo specyficznym celu. Dystrybucja ma być używana przez dziennikarzy, informatorów, obrońców praw człowieka, działaczy politycznych i wszystkich innych, którzy mogą stać się celem rządowej inwigilacji. Jeśli myślicie, że wasz rząd może was szpiegować, to distro może być rozwiązaniem. Ale nawet jeśli tak nie jest, Discreete wciąż jest warte uwagi ze względu na solidne funkcje ochrony prywatności. Pamiętaj jednak, że Discreete jest wciąż w wersji beta, więc może nie być całkowicie niezawodny na tym etapie.

Minimalne wymagania systemowe:

- i386 CPU lub lepszy

- 1GB pamięci RAM

- 2GB pamięci masowej

Najnowsza stabilna wersja: Still in Beta

Linux Kodachi

- Bardzo przyjazny dla użytkownika w porównaniu do innych dystrybucji

- Dobry wybór preinstalowanych aplikacji zabezpieczających

- Używa pamięci RAM zamiast przestrzeni dyskowej do tymczasowego przechowywania danych

Większość bezpiecznych dystrybucji Linuksa obecnie dostępnych może być dość skomplikowana do ogarnięcia, ponieważ są one przeznaczone głównie dla zaawansowanych użytkowników. Na szczęście istnieje kilka wyjątków, takich jak Kodachi, które starają się być dostępne dla każdego. W końcu zwykli użytkownicy też potrzebują swojej prywatności. Kodachi został zaprojektowany z myślą o łatwości użytkowania i jest wyposażony we wszystkie narzędzia i aplikacje, których można oczekiwać od tradycyjnego systemu operacyjnego. Plus wiele narzędzi związanych z bezpieczeństwem, oczywiście.

Linux Kodachi działa podobnie do Tails w tym sensie, że tymczasowo przechowuje ważne dane w pamięci RAM zamiast na dysku. Ma to wiele zalet, ale prawdopodobnie najważniejszą z nich jest to, że wszystkie ślady twojej aktywności znikają, gdy tylko wyłączysz komputer lub zamkniesz distro. Kodachi może być uruchamiany z dysku USB, co pozwala na szybki dostęp do dystrybucji, kiedy tylko chcesz. Dystro jest na tyle małe, że może być przechowywane również na DVD lub karcie SD, jednak prawdopodobnie lepiej wypalić je na USB, ponieważ będzie łatwiejsze do zaszyfrowania.

Jest sporo narzędzi bezpieczeństwa, z którymi można się pobawić, jeśli zdecydujemy się na tę dystrybucję, w tym Riot, VeraCrypt, Wire, Stacer, KeyPassXC i wiele innych. Ponadto, można również znaleźć wiele innych aplikacji, które są powszechnie spotykane w tradycyjnych systemach operacyjnych, takich jak FileZilla, Audacity, lub Shutter. I2P i sieć Tor są również dołączone, wraz z VPN, bezpieczną przeglądarką, narzędziami kryptograficznymi i różnymi innymi narzędziami. Linux Kodachi może być uważany za hybrydową dystrybucję, ponieważ jest oparty zarówno na Xubuntu jak i Debianie.

Minimalne wymagania systemowe:

- 64-bitowy procesor

- 2GB pamięci RAM

- 4GB pamięci masowej (30GB dla pełnej instalacji)

Najnowsza stabilna wersja: 7.1

TENS (Trusted End Node Security)

- Zaprojektowany do uruchamiania z live USB lub DVD

- Tworzony przez Siły Powietrzne USA; zatwierdzony przez NSA

- Niewielkie wymagania systemowe

Objęliśmy sporo distro zaprojektowanych by powstrzymać agencje rządowe przed szpiegowaniem użytkowników, ale rzeczy czasami działają też w drugą stronę. Tak jakby. TENS jest bezpieczną dystrybucją Linuksa stworzoną przez Siły Powietrzne Stanów Zjednoczonych i została zatwierdzona przez nikogo innego jak NSA. Niektórzy ludzie mogą uznać ten fakt za dziwny lub nawet trochę podejrzany, ale nie martwcie się, ponieważ NSA nie użyje go do monitorowania waszej aktywności. Prawdopodobnie nie mogłaby nawet gdyby chciała, ponieważ TENS jest prostym linuksowym distro, które jest przeznaczone do uruchamiania z żywej pamięci USB lub CD/DVD.

TENS nie wymaga żadnych uprawnień administratora i jest wyposażony w konfigurowalną zaporę sieciową. Nie musisz niczego instalować na swoim komputerze, a wszystkie Twoje działania są kasowane po usunięciu nośnika pamięci. Jedną z najciekawszych rzeczy w TENS jest to, że obsługuje on logowanie za pomocą Smart Card. Korzystając z tej opcji, system operacyjny może być używany do uzyskiwania dostępu do stron internetowych rządu USA z ograniczeniami CAC i PIV. Nie trzeba dodawać, choć prawdopodobnie nie chcesz tego robić, chyba że masz niezbędne uprawnienia.

Istnieje kilka różnych wersji TENS można pobrać, ale nie wszystkie z nich są przeznaczone dla ogółu społeczeństwa. Większość użytkowników będzie chciała trzymać się wydań TENS-Public lub TENS-Public Deluxe. Te dwie wersje są dość podobne, ale wersja Deluxe zawiera kilka dodatkowych elementów oprogramowania, takich jak pakiet biurowy LibreOffice. Jeśli pracujesz dla organizacji rządowej, powinieneś zwrócić uwagę na TENS-Professional, bardziej rozbudowaną wersję dystrybucji, która zawiera potężny kreator szyfrowania i więcej opcji dostosowywania.

Minimalne wymagania systemowe:

- Intel-based 64-bit CPU

- 1GB pamięci RAM

- 1GB pamięci masowej

Najnowsza stabilna wersja: 3.0.1

Subgraph OS

- Używa utwardzonego jądra do zwiększenia bezpieczeństwa

- Doskonały do ochrony przed atakami w całym systemie

- W dużej mierze opiera się na sieci Tor

Subgraph OS to przyjazny dla użytkownika i bezpieczny system operacyjny Linux, który skupia się na bezpieczeństwie związanym z siecią. System operacyjny doskonale radzi sobie również z powstrzymywaniem exploitów, ataków złośliwego oprogramowania i wielu innych podobnych działań, które mogą zaszkodzić twojemu systemowi. Subgraph OS jest wyposażony w arsenał potężnych narzędzi zaprojektowanych do powstrzymywania ataków na cały system i zapobiegania rozprzestrzenianiu się złośliwego oprogramowania na ważne aplikacje i procesy w przypadku, gdy komuś uda się zainfekować system.

Podobnie jak Qubes OS, Subgraph uruchamia aplikacje w izolowanych środowiskach wewnątrz warstwy izolacyjnej, która znajduje się na wierzchu utwardzonego jądra. Wzmocnione jądro zostało zbudowane przy użyciu najnowocześniejszych rozwiązań bezpieczeństwa i zawiera firewall, Metaproxy oraz szyfrowanie systemu plików. Programiści włączyli do jądra tak mało funkcji, jak to tylko możliwe, próbując zmniejszyć powierzchnię ataku. Jeśli chodzi o aplikacje są zainteresowane, nie ma wiele, że pochodzą preinstalowane z OS, ale można się spodziewać wspólnych jak przeglądarka internetowa, klient poczty e-mail, odtwarzacz wideo, przeglądarka PDF, LibreOffice pakiet oprogramowania, i więcej.

Jak większość innych distro, objęliśmy w tym artykule, Subgraph OS używa sieci Tor w celu uczynienia rzeczy jeszcze bardziej bezpieczne. Domyślnie, wszystkie aplikacje, które komunikują się poza systemem, muszą najpierw przejść przez Tor. Istnieją jednak pewne wyjątki, takie jak na przykład próba uzyskania dostępu do publicznej sieci Wi-Fi. W razie potrzeby użytkownicy mogą ręcznie wpisać aplikacje na białą listę i stworzyć dodatkowe wyjątki. Przed pobraniem distro należy pamiętać, że Subgraph OS jest w tej chwili w fazie Alpha, co oznacza, że istnieje duże prawdopodobieństwo napotkania pewnych problemów ze stabilnością.

Minimalne wymagania systemowe:

- X86_64 CPU

- 1GB pamięci RAM

- 3GB pamięci masowej

Najnowsza stabilna wersja: Still in Alpha

Final Thoughts

Linux został pomyślany jako bardziej bezpieczny niż inne systemy operacyjne, fakt ten staje się natychmiast oczywisty niezależnie od tego, jakiej dystrybucji używasz. Ale jak to często bywa w takich przypadkach, niektóre dystrybucje Linuksa są o wiele bezpieczniejsze od innych. Nawet wśród dystrybucji zaprojektowanych specjalnie z myślą o bezpieczeństwie, można znaleźć różne poziomy niezawodności. Na przykład, uniwersalne bezpieczne dystrybucje mogą nie być tak dobre w ochronie przed spyware lub malware jak dystrybucje które skupiają się wyłącznie na tych obszarach.

Ważnym aspektem który zawsze warto mieć na uwadze jeśli chodzi o bezpieczne dystrybucje Linuksa jest łatwość użycia. A raczej jej brak. Ponieważ tego typu dystrybucje są zazwyczaj tworzone dla ekspertów od cyberbezpieczeństwa i hakerów „białych kapeluszy”, mają one tendencję do stromej krzywej uczenia się niż tradycyjne systemy operacyjne. Ale jeśli uda Ci się owinąć głowę wokół jednej z tych dystrybucji, są szanse, że już nigdy nie będziesz musiał się martwić o bezpieczeństwo swojego komputera.