Jeśli prowadzisz firmę lub zarządzasz projektem, wpływ cyberprzestępcy na twoją firmę może być katastrofalny. Mogą oni wykraść dane klientów i zrujnować Twoją reputację. Jest to coś, po czym wiele osób nie może się pozbierać. Inaczej niż w świecie fizycznym, gdzie złe dzielnice są wyraźniej rozgraniczone, cyberzagrożenia mogą być jak koń trojański. Mogą sprawiać wrażenie przyjaznych, ale kiedy Twoja czujność jest osłabiona, plądrują Twoje dane.

Zagrożenie może być również wewnętrzne, takie jak niezadowolony pracownik, który w ciągu kilku sekund sabotuje wszystko, co budowaliście przez lata. Podsumowując: technologia jest przydatna, ale jest też podatna na ataki. Dlatego organizacje muszą przeprowadzać audyt IT, aby upewnić się, że ich dane i sieć są bezpieczne przed atakami. Audyt bezpieczeństwa IT może być jedyną rzeczą stojącą między sukcesem a porażką.

Czym jest audyt IT?

Audyty brzmią źle. Nikt nie chce dostać listu z informacją, że IRS ma zamiar otworzyć audyt na twoich finansach. Ale audyt oznacza tylko oficjalną inspekcję czyichś rachunków. Audyt informatyczny jest zatem oficjalnym badaniem infrastruktury IT, polityk i operacji organizacji. Jest to również ocena, mająca na celu zasugerowanie usprawnień. Audyty informatyczne są przeprowadzane od połowy lat 60. i od tego czasu stale ewoluują wraz z postępem technologicznym. Jest to ważna część dobrej procedury zarządzania projektami IT.

Można o tym myśleć jak o audycie bezpieczeństwa IT. Chodzi o to, aby sprawdzić, czy istniejące kontrole informatyczne właściwie chronią aktywa firmy, zapewniają integralność danych i pozostają w zgodzie z celami i zadaniami firmy. Oznacza to, że sprawdzane jest wszystko, co wiąże się z IT, od bezpieczeństwa fizycznego do ogólnego biznesu i kwestii finansowych.

Pięć kategorii audytów IT

W szerokich zarysach, audyt IT można podzielić na dwa: ogólny przegląd kontroli i przegląd kontroli aplikacji. Ale jeśli chcesz być bardziej szczegółowy, oto pięć kategorii dobrze przeprowadzonego audytu.

- Systemy & Aplikacje: Skupia się na systemach i aplikacjach w organizacji. Upewnia się, że są one odpowiednie, wydajne, ważne, niezawodne, terminowe i bezpieczne na wszystkich poziomach działalności.

- Obiekty przetwarzania informacji: Sprawdza, czy proces działa prawidłowo, terminowo i dokładnie, czy w warunkach normalnych czy zakłócających.

- Rozwój systemów: Sprawdzenie, czy te systemy, które są w trakcie rozwoju, są tworzone zgodnie ze standardami organizacji.

- Zarządzanie IT i architekturą korporacyjną: Upewnienie się, że zarządzanie IT jest zorganizowane i procesy w sposób kontrolowany i skuteczny.

- Klient/Serwer, Telekomunikacja, Intranety i Extranety: To zwraca uwagę na kontrole telekomunikacyjne, takie jak serwer i sieć, która jest mostem między klientami i serwerami.

Wszystko to można przyspieszyć z pomocą oprogramowania do zarządzania projektami IT.

Who’s In Charge?

Audytor IT jest odpowiedzialny za wewnętrzne kontrole i ryzyko związane z siecią IT organizacji. Obejmuje to identyfikację słabych punktów w systemie informatycznym i reagowanie na wszelkie znaleziska, a także planowanie w celu zapobiegania naruszeniom bezpieczeństwa. Istnieją certyfikaty dla tej umiejętności, takie jak certyfikowany audytor systemów informatycznych (CISA) i certyfikowany specjalista ds. bezpieczeństwa systemów informatycznych (CISSP).

Jaka jest dobra częstotliwość?

Jakkolwiek nie ma sztywnych reguł dotyczących częstotliwości, regularne audyty bezpieczeństwa IT muszą być częścią wieloletnich wysiłków organizacji. Wymagają one czasu i wysiłku, więc jest to kwestia wyważenia. Najlepiej jest sprawdzić, jak często inne organizacje w Twojej branży, wielkości, itp. przeprowadzają audyty, aby uzyskać punkt odniesienia.

Najlepsze praktyki audytu IT

Proces przeprowadzania audytu IT jest złożony i dotyka wszystkich aspektów Twojego systemu informatycznego. Istnieją rozległe ogólne kwestie zarządzania i polityki, które należy rozważyć. Do tego dochodzi architektura i projektowanie zabezpieczeń, systemy i sieci, uwierzytelnianie i autoryzacja, a nawet bezpieczeństwo fizyczne. Wiąże się to z planowaniem ciągłości i odzyskiwaniem danych po awarii, jak w przypadku każdego dobrego zarządzania ryzykiem.

Istnieją również pewne nadrzędne najlepsze praktyki, które mogą poprowadzić Cię przez labirynt, abyś zaczął i skończył skutecznie. Te pięć wskazówek pomoże Ci prawidłowo przeprowadzić audyt bezpieczeństwa IT.

- Zakres: Znając zakres audytu z wyprzedzeniem, masz większe szanse na bezproblemowy przebieg audytu. Z jednej strony, podczas planowania należy zaangażować wszystkich zainteresowanych. Porozmawiaj z tymi, którzy pracują w środowisku IT. Pomogą Ci one zrozumieć, jakie ryzyko chcesz zidentyfikować i jakie są obecne możliwości systemu. W ten sposób będziesz miał lepsze pojęcie, czy istnieje potrzeba przyjęcia nowych technologii, czy też nie. Ponadto, znać obowiązujące prawa i przepisy, aby upewnić się, że jesteś zgodny.

- Zasoby zewnętrzne: Możesz mieć zespół złożony w domu, którzy są w stanie przeprowadzić audyt bezpieczeństwa IT sami lub może trzeba szukać wykonawców zewnętrznych, aby pomóc z części lub całości rzeczy. Należy to ustalić z wyprzedzeniem. Możesz mieć menedżera audytu IT lub trzeba zatrudnić konsultanta, który może następnie przeszkolić zespół na co zwracać uwagę między audytami IT.

- Wdrożenie: Wiedz, że inwentaryzacja masz i umieścić te systemy w dół w liście zorganizowanej według priorytetu. Poznaj standardy branżowe, metody i procedury, aby upewnić się, że nadążasz za najbardziej aktualnymi praktykami. Ocenić swój audyt, aby zobaczyć, czy aktywa są chronione i ryzyko złagodzone.

- Informacje zwrotne: Raporty z audytu IT mogą sprawiać wrażenie, jakby były sporządzone w innym języku, jeśli nie jesteś profesjonalistą IT. Aby audyt był skuteczny, musi być zrozumiały dla osób decyzyjnych. Audytor IT powinien przekazać raport osobiście i odpowiedzieć na wszelkie pytania, tak aby po zakończeniu nie było żadnych wątpliwości co do wykonanej pracy i odkrytych podatności.

- Powtórzenie: Audyt IT nie jest oczywiście jednorazowym wydarzeniem, ale pomiędzy audytami nadal jest praca do wykonania. Obejmuje to oferowanie zaleceń na przyszłość, korzystanie z oprogramowania IT, które może automatycznie monitorować systemy, użytkowników i zasoby. Dobrym pomysłem jest posiadanie planu kwartalnego przeglądu obowiązujących praw, przepisów i nowych rozwiązań, ponieważ przestrzeń technologiczna notorycznie szybko się zmienia.

ProjectManager.com dla audytu IT

Podczas przeprowadzania audytu IT istnieje wiele zadań, które prawdopodobnie wymagają zespołu do ich wykonania. Brzmi jak projekt. Podczas gdy istnieją pakiety oprogramowania, które są przeznaczone do monitorowania bezpieczeństwa IT, audyt jest innym zwierzęciem i może korzystać z oprogramowania do zarządzania projektami, aby skutecznie go kontrolować.

Każdy audyt może być podzielony na serię zadań, tak jak używasz struktury podziału pracy (WBS), aby wziąć duży projekt i rozbić go na mniejsze, bardziej zarządzalne kawałki. Lista zadań może być uszeregowana pod względem ważności, a następnie przesłana do ProjectManager.com, gdzie przekształca się ze statycznego arkusza w dynamiczne narzędzie.

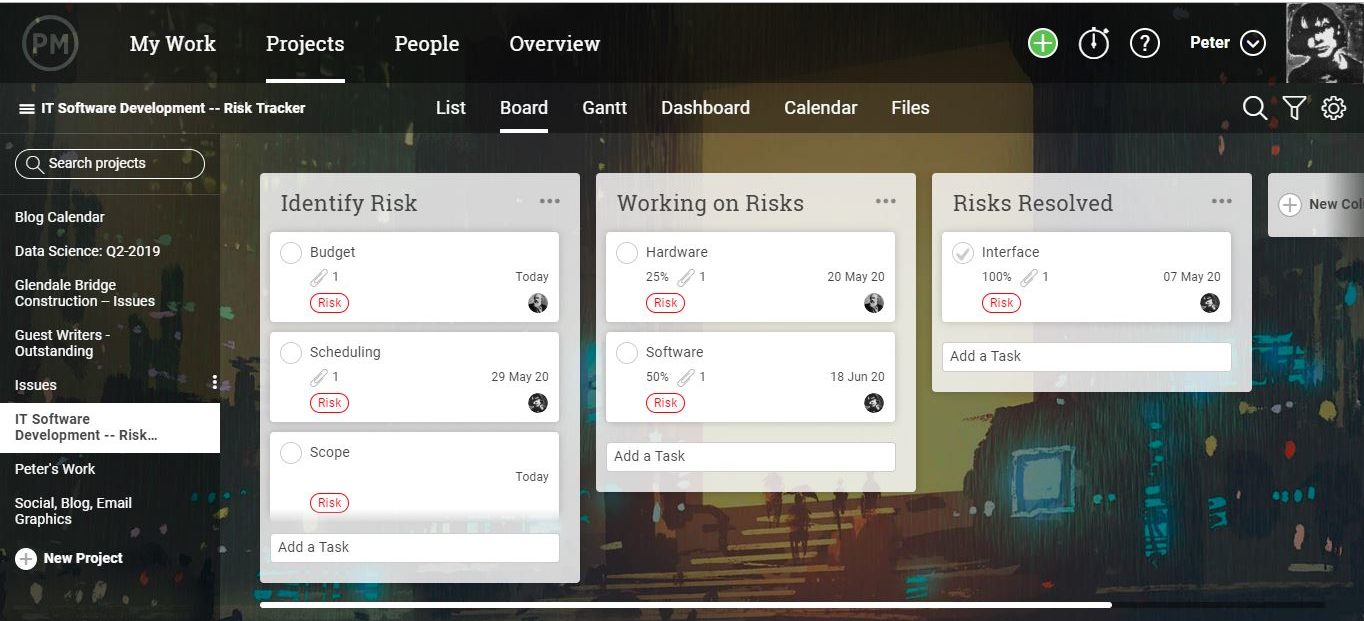

Wizualizuj przepływ pracy za pomocą Kanban

Po zaimportowaniu, lista zadań może być przeglądana na wiele sposobów. Istnieje tablica kanban, która wizualizuje przepływ pracy. Poszczególne zadania mają postać pojedynczych kart, które są uporządkowane według kolumn określających, czy praca ma być rozpoczęta, w toku czy wykonana. Karty te mogą być przypisane do jednego lub więcej członków zespołu, którzy mogą komentować je bezpośrednio w celu współpracy. Pliki i obrazy mogą być również dołączone.

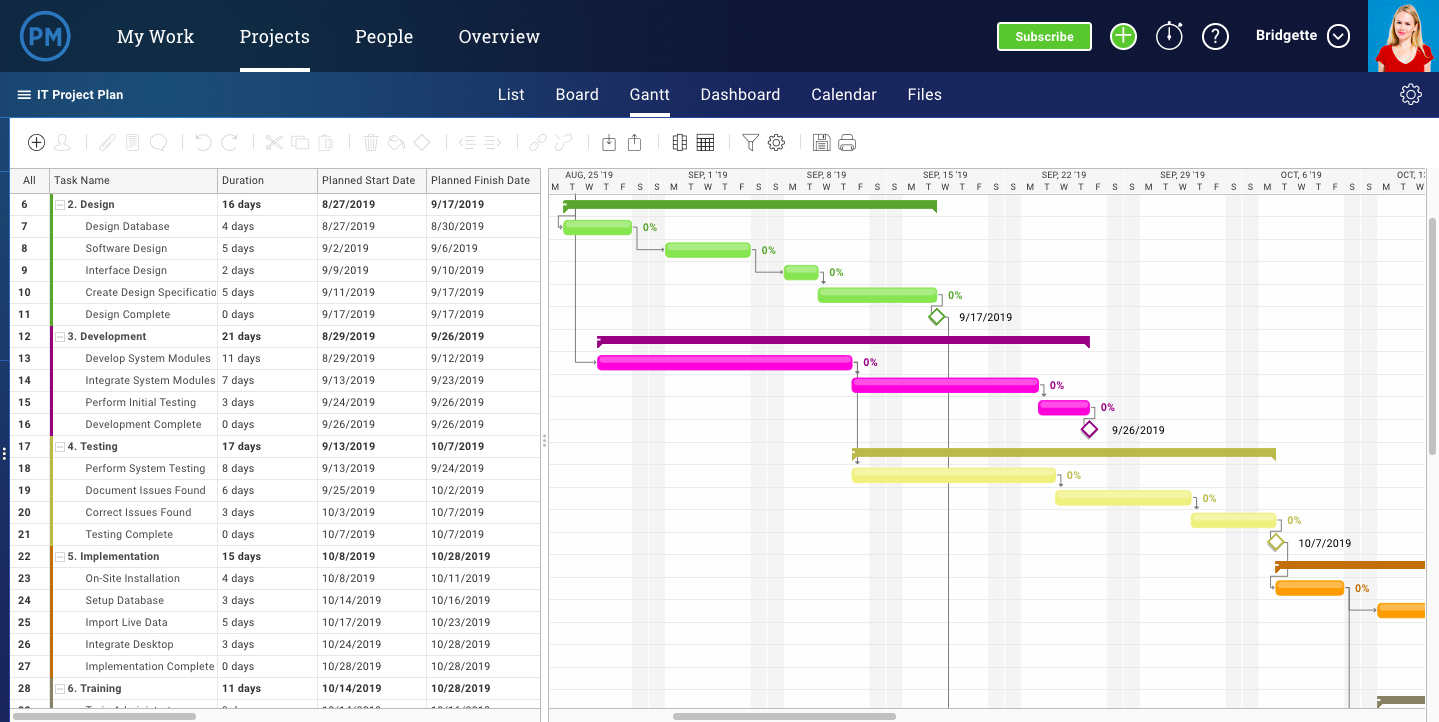

Make an Audit Schedule with Gantt

Innym widokiem jest Gantt. Pokazuje on listę zadań po lewej stronie i wyświetla te zadania na osi czasu po prawej stronie. Zadania mogą być ponownie przypisane, współpracować i być śledzone. ProjectManager.com jest oprogramowaniem opartym na chmurze, więc wszystkie aktualizacje statusu są natychmiast odzwierciedlane. Zależności między zadaniami mogą być powiązane, aby uniknąć blokowania członków zespołu, a jeśli terminy muszą ulec zmianie, można to zrobić za pomocą prostego przeciągnięcia i upuszczenia osi czasu zadania.

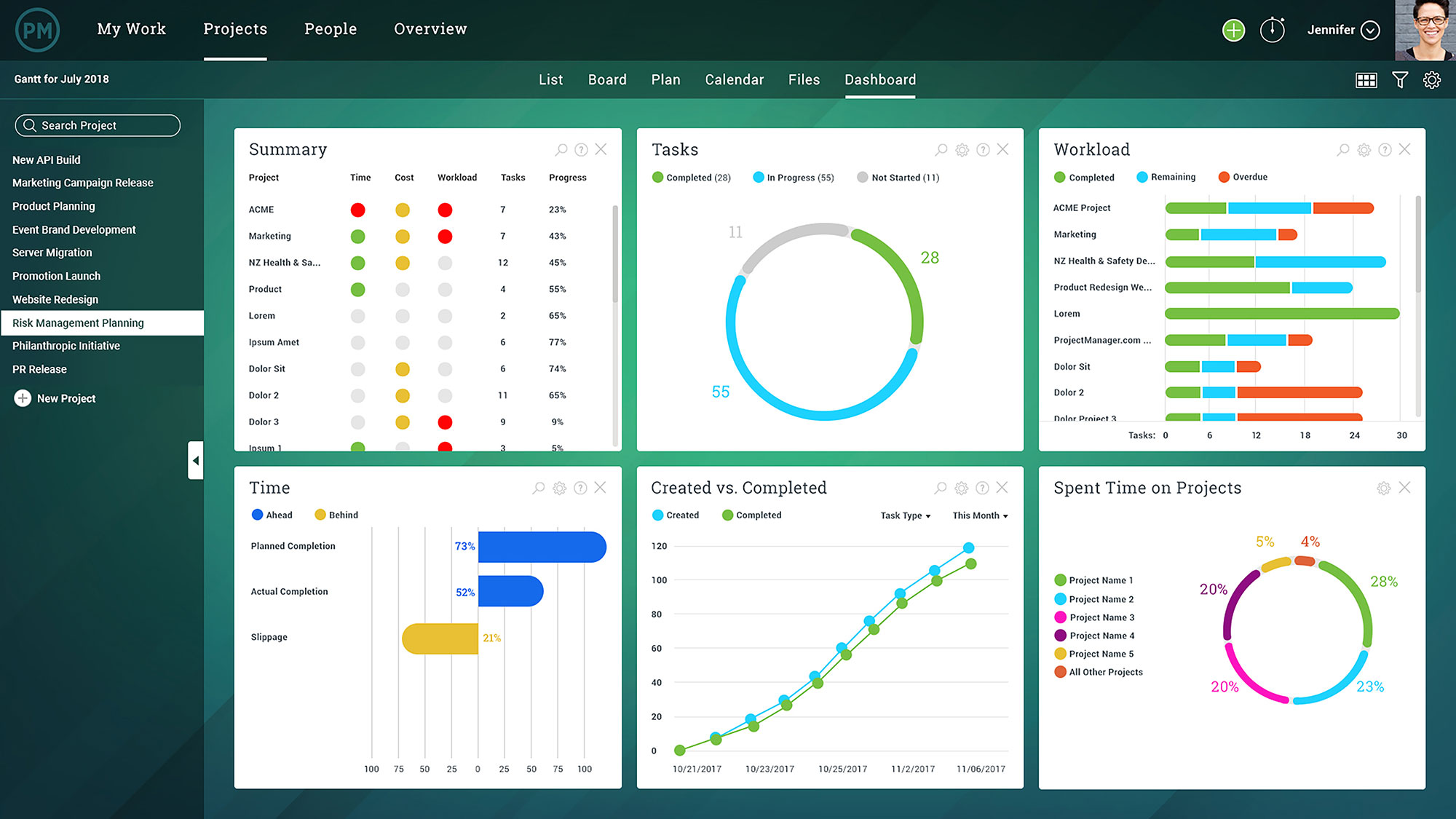

Projektowe pulpity nawigacyjne do monitorowania audytu

W zakresie monitorowania postępu audytu bezpieczeństwa IT i raportowania do kierownictwa, ProjectManager.com posiada pulpit nawigacyjny w czasie rzeczywistym. Pozwala on liderowi projektu być na bieżąco z tym, co się dzieje i automatycznie przelicza liczby, wyświetlając metryki projektu w postaci przejrzystych i kolorowych wykresów i diagramów. Te mogą być następnie filtrowane, aby odzwierciedlić dane, które chcesz i udostępnione lub wydrukowane do prezentacji.

ProjectManager.com ma również wiele darmowych szablonów, aby pomóc w różnych fazach każdego projektu. Nasz szablon oceny ryzyka IT jest doskonałym miejscem do rozpoczęcia audytu IT.

Technologia informacyjna jest częścią prawie każdej organizacji. Korzyści z niej płynące są ogromne, ale ryzyko również. ProjectManager.com to oprogramowanie do zarządzania projektami w chmurze, które pomaga profesjonalistom IT w zarządzaniu złożonymi zadaniami związanymi z audytem IT. Wypróbuj je za darmo już dziś dzięki 30-dniowemu okresowi próbnemu.