- Wat is PCAP?

- Waarom moet ik PCAP gebruiken?

- Hoe werkt een pakketsnuffelaar?

- Wireshark gebruiken voor PCAP file capture en analyse

- Versies van PCAP

- Voordelen van Packet Capturing en PCAP

- Voordelen van Packet Capturing en PCAP

- Open Source Packet Analysis Tool: Hoe gebruikt Wireshark PCAP-bestanden?

- Proprietary Packet Analysis Tool Example

- SolarWinds Network Performance Monitor (FREE TRIAL)

- PCAP File Analysis: Catching Attacks in Network Traffic

- PCAP File Capture FAQs

- Hoeveel bestanden ontvang ik per dag voor een PCAP abonnement?

- Wat is het precisieniveau voor timestamping in PCAP?

- Hoe werkt Libpcap?

- Wat is een libpcap wrapper en hoe verhoudt die zich tot PCAP?

Wat is PCAP?

Packet Capture of PCAP (ook bekend als libpcap) is een application programming interface (API) waarmee live netwerkpakketgegevens van OSI-modellagen 2-7 kunnen worden vastgelegd. Netwerk analyzers zoals Wireshark maken .pcap bestanden om packet data van een netwerk te verzamelen en vast te leggen. PCAP is er in diverse formaten, waaronder Libpcap, WinPcap, en PCAPng.

Deze PCAP bestanden kunnen worden gebruikt om TCP/IP en UDP netwerk packets te bekijken. Als u netwerkverkeer wilt opnemen dan moet u een .pcapfile maken. Je kunt een .pcapfile maken met behulp van een netwerk analyzer of packet sniffing tool zoals Wireshark of tcpdump. In dit artikel gaan we kijken naar wat PCAP is, en hoe het werkt.

Waarom moet ik PCAP gebruiken?

PCAP is een waardevolle bron voor bestandsanalyse en om uw netwerkverkeer te monitoren. Met pakketverzamelingsprogramma’s als Wireshark kunt u netwerkverkeer verzamelen en omzetten in een formaat dat leesbaar is voor mensen. Er zijn vele redenen waarom PCAP wordt gebruikt om netwerken te monitoren. Enkele van de meest voorkomende zijn het monitoren van bandbreedte gebruik, het identificeren van malafide DHCP servers, het detecteren van malware, DNS resolutie, en incident response.

Voor netwerkbeheerders en beveiligingsonderzoekers, is packet file analyse een goede manier om netwerk inbraken en andere verdachte activiteiten te detecteren. Als een bron bijvoorbeeld veel kwaadaardig verkeer naar het netwerk stuurt, kunt u dat identificeren op de softwareagent en vervolgens actie ondernemen om de aanval te verhelpen.

Hoe werkt een pakketsnuffelaar?

Om PCAP-bestanden vast te leggen, moet u een pakketsnuffelaar gebruiken. Een pakketsniffer vangt pakketten op en presenteert ze op een begrijpelijke manier. Bij het gebruik van een PCAP sniffer is het eerste wat u moet doen de interface identificeren waarop u wilt sniffen. Als u een Linux apparaat gebruikt kan dit eth0 of wlan0 zijn. U kunt een interface selecteren met het ifconfig commando.

Als u eenmaal weet welke interface u wilt sniffen, dan kunt u kiezen welk type verkeer u wilt monitoren. Als u bijvoorbeeld alleen TCP/IP pakketten wil monitoren, dan kan u hiervoor regels maken. Veel tools bieden filters waarmee u kunt bepalen welk verkeer u verzamelt.

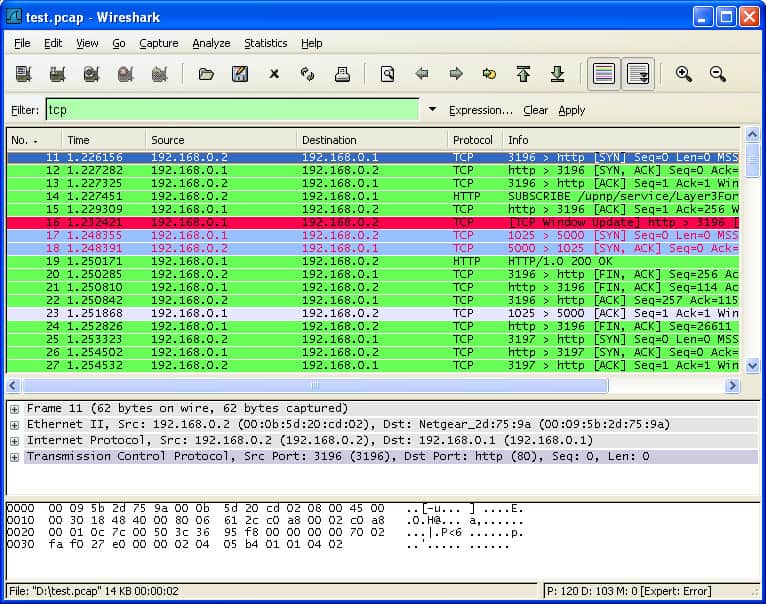

Wireshark gebruiken voor PCAP file capture en analyse

Met Wireshark kunt u bijvoorbeeld filteren welk type verkeer u ziet met capture filters en display filters. Met capture filters kunt u filteren welk verkeer u vastlegt en met display filters kunt u filteren welk verkeer u ziet. U kunt bijvoorbeeld netwerkprotocollen, flows of hosts filteren.

Zodra u het gefilterde verkeer hebt verzameld, kunt u gaan zoeken naar prestatieproblemen. Voor een meer gerichte analyse kunt u ook filteren op basis van bronpoorten en bestemmingspoorten om bepaalde netwerkelementen te testen. Alle vastgelegde pakketinformatie kan dan worden gebruikt om problemen met netwerkprestaties op te lossen.

Versies van PCAP

Zoals hierboven vermeld, zijn er veel verschillende typen PCAP-bestanden, waaronder:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Elke versie heeft zijn eigen gebruiksscenario’s en verschillende typen netwerk-monitoring-tools ondersteunen verschillende vormen van PCAP-bestanden. Libpcap bijvoorbeeld is een portable open-source c/C++ library ontworpen voor Linux en Mac OS gebruikers. Libpcap stelt beheerders in staat om pakketten vast te leggen en te filteren. Packet sniffing tools zoals tcpdump gebruiken het Libpcap formaat.

Voor Windows gebruikers is er het WinPcap formaat. WinPcap is een andere portable packet capture library, ontworpen voor Windows apparaten. WinpCap kan ook pakketten van het netwerk vastleggen en filteren. Tools zoals Wireshark, Nmap, en Snort gebruiken WinPCap om apparaten te monitoren, maar het protocol zelf is niet meer in gebruik.

Pcapng of .pcap Next Generation Capture File Format is een meer geavanceerde versie van PCAP die standaard wordt geleverd met Wireshark. Pcapng kan gegevens vastleggen en opslaan. Het type gegevens dat pcapng verzamelt omvat uitgebreide timestamp precisie, opmerkingen van de gebruiker, en capture statistieken om de gebruiker van extra informatie te voorzien.

Tools zoals Wireshark gebruiken PCAPng bestanden omdat het meer informatie kan vastleggen dan PCAP. Het probleem met PCAPng is echter dat het niet compatibel is met zoveel tools als PCAP.

Npcap is een portable packet sniffing library voor Windows geproduceerd door Nmap, een van de meest bekende packet sniffing leveranciers. De library is sneller en veiliger dan WinpCap. Npcap heeft ondersteuning voor Windows 10 en loopback packet capture injectie, zodat je loopback packets kunt versturen en sniffen. Npcap wordt ook ondersteund door Wireshark.

Voordelen van Packet Capturing en PCAP

Het grootste voordeel van packet capturing is dat het zichtbaarheid geeft. U kunt pakketgegevens gebruiken om de hoofdoorzaak van netwerkproblemen vast te stellen. U kunt verkeersbronnen monitoren en de gebruiksgegevens van toepassingen en apparaten identificeren. PCAP-gegevens geven u de realtime informatie die u nodig hebt om prestatieproblemen te vinden en op te lossen, zodat het netwerk kan blijven functioneren na een beveiligingsgebeurtenis.

U kunt bijvoorbeeld vaststellen waar een stuk malware het netwerk is binnengedrongen door de stroom van kwaadaardig verkeer en andere kwaadaardige communicatie te volgen. Zonder PCAP en een packet capture tool zou het moeilijker zijn om packets te traceren en beveiligingsrisico’s te beheersen.

Als een eenvoudig bestandsformaat heeft PCAP het voordeel dat het compatibel is met bijna elk packet sniffing programma dat u kunt bedenken, met een reeks versies voor Windows, Linux, en Mac OS. Packet capture kan in bijna elke omgeving worden ingezet.

Voordelen van Packet Capturing en PCAP

Hoewel packet capturing een waardevolle monitoring techniek is, heeft het wel zijn beperkingen. Met pakketanalyse kunt u netwerkverkeer monitoren, maar niet alles. Veel cyberaanvallen worden niet via netwerkverkeer gelanceerd, zodat u andere beveiligingsmaatregelen moet treffen.

Zo maken sommige aanvallers gebruik van USB’s en andere hardware-gebaseerde aanvallen. Bijgevolg zou PCAP-bestandsanalyse deel moeten uitmaken van uw netwerkbeveiligingsstrategie, maar het zou niet uw enige verdedigingslinie moeten zijn.

Een ander belangrijk obstakel voor packet capturing is encryptie. Veel cyberaanvallers gebruiken versleutelde communicatie om aanvallen op netwerken uit te voeren. Versleuteling voorkomt dat uw pakketsnuffelaar toegang heeft tot verkeersgegevens en aanvallen kan identificeren. Dat betekent dat versleutelde aanvallen onder de radar zullen blijven als je vertrouwt op PCAP.

Er is ook een probleem met de plaats waar de pakketsnuffelaar zich bevindt. Als een pakketsnuffelaar aan de rand van het netwerk wordt geplaatst, zal dit de zichtbaarheid van een gebruiker beperken. Zo kan het gebeuren dat de gebruiker het begin van een DDoS-aanval of malware-uitbraak niet opmerkt. Bovendien, zelfs als u gegevens verzamelt in het centrum van het netwerk, is het belangrijk om ervoor te zorgen dat u volledige gesprekken verzamelt in plaats van samenvattende gegevens.

Open Source Packet Analysis Tool: Hoe gebruikt Wireshark PCAP-bestanden?

Wireshark is de meest populaire traffic analyzer ter wereld. Wireshark gebruikt .pcap-bestanden om pakketgegevens vast te leggen die uit een netwerkscan zijn gehaald. Pakketgegevens worden vastgelegd in bestanden met de bestandsextensie .pcap en kunnen worden gebruikt om prestatieproblemen en cyberaanvallen op het netwerk op te sporen.

Met andere woorden, het pcap-bestand maakt een record van netwerkgegevens die u kunt bekijken met Wireshark. U kunt dan de status van het netwerk beoordelen en vaststellen of er serviceproblemen zijn waarop u moet reageren.

Het is belangrijk op te merken dat Wireshark niet het enige gereedschap is dat .pcap-bestanden kan openen. Andere veelgebruikte alternatieven zijn tcpdump en WinDump, netwerkbewakingstools die ook PCAP gebruiken om met een vergrootglas naar de netwerkprestaties te kijken.

Proprietary Packet Analysis Tool Example

SolarWinds Network Performance Monitor (FREE TRIAL)

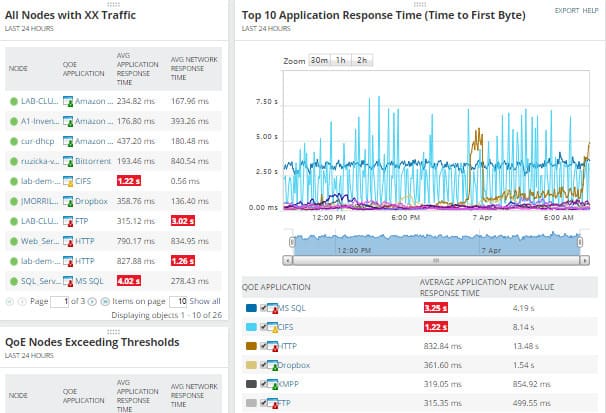

SolarWinds Network Performance Monitor is een voorbeeld van een netwerkbewakingstool die PCAP-gegevens kan vastleggen. U kunt de software op een apparaat installeren en vervolgens pakketgegevens monitoren die uit het hele netwerk worden gehaald. Met de packet-gegevens kunt u de responstijd van het netwerk meten en aanvallen diagnosticeren.

De gebruiker kan packet-gegevens bekijken via het Quality of Experience-dashboard, inclusief een samenvatting van de netwerkprestaties. Grafische weergaven maken het gemakkelijker om pieken in internetverkeer of kwaadaardig verkeer te lokaliseren die op een cyberaanval zouden kunnen duiden.

De lay-out van het programma stelt de gebruiker ook in staat om toepassingen te onderscheiden op basis van de hoeveelheid verkeer die ze verwerken. Factoren zoals de gemiddelde reactietijd van het netwerk, de gemiddelde reactietijd van de toepassing, het totale datavolume en het totale aantal transacties helpen de gebruiker om op de hoogte te blijven van veranderingen in het netwerk wanneer deze live plaatsvinden. Er is ook een 30-dagen gratis proefversie beschikbaar om te downloaden.

SolarWinds Network Performance Monitor Download 30-dagen GRATIS Proefversie

PCAP File Analysis: Catching Attacks in Network Traffic

Packet sniffing is een must voor elke organisatie die een netwerk heeft. PCAP-bestanden zijn een van die middelen die netwerkbeheerders kunnen gebruiken om met een microscoop naar de prestaties te kijken en aanvallen te ontdekken. Het vastleggen van pakketten zal niet alleen helpen om de oorzaak van aanvallen te achterhalen, maar ook om trage prestaties op te lossen.

Open source packet capture tools zoals Wireshark en tcpdump geven netwerkbeheerders de middelen om slechte netwerkprestaties te verhelpen zonder een fortuin uit te geven. Er is ook een reeks van eigen tools voor bedrijven die een meer geavanceerde packet analyse ervaring willen.

Door de kracht van PCAP-bestanden, kan een gebruiker inloggen op een packet sniffer verkeersgegevens verzamelen en zien waar netwerkbronnen worden verbruikt. Met behulp van de juiste filters zal het ook veel gemakkelijker zijn om de witte ruis te elimineren en in te honen op de meest significante gegevens.

PCAP File Capture FAQs

Hoeveel bestanden ontvang ik per dag voor een PCAP abonnement?

PCAP is geen abonnementsdienst. De meeste PCAP tools starten packet captures on demand, maar het is mogelijk om een capture sessie te starten en te beëindigen via een script. Het grote probleem met PCAP is niet hoeveel bestanden je krijgt, maar de grootte van die bestanden – een traffic capture sessie langer dan een korte periode laten lopen resulteert in zeer, zeer grote hoeveelheden opgeslagen data.

Wat is het precisieniveau voor timestamping in PCAP?

De PCAP standaard is in staat om tijd uit te drukken tot op nanoseconden – een duizendmiljoenste van een seconde. Alle timestamps drukken een offset uit sinds 1 januari 1970, 00:00:00 UTC.

Hoe werkt Libpcap?

Libcap is een API, wat betekent dat het door andere programma’s kan worden bestuurd. Het biedt een reeks diensten die het vastleggen van netwerkpakketten mogelijk maken. Libpcap is geschreven om te werken op Unix en Unix-achtige systemen, waaronder Linux en macOS. Het leest alle pakketten op de netwerkinterface van zijn host-apparaat. De NIC moet in “promiscuous mode” gezet worden om dit effectief te laten zijn. Dat schakelt het filter uit dat de activiteit van de NIC beperkt tot het inlezen van aan hem gerichte pakketten, zodat alle pakketten die op het netwerk circuleren worden verwerkt.

Wat is een libpcap wrapper en hoe verhoudt die zich tot PCAP?

Libpcap is geschreven in C. Het implementeert PCAP en biedt een bibliotheek van functie-aanroepen die andere programma’s kunnen gebruiken om de programmacode aan te roepen die in elke functie in de bibliotheek is opgenomen. Niet alle programmeertalen zijn compatibel met de constructen die worden gebruikt om een Libpcap-functie aan te roepen. Een wrapper is gewoon een taaleigen functiestructuur die uitsluitend bestaat om een Libpcap-functie aan te roepen. Het doel ervan is gegevensstructuren te interpreteren om de C functie-aanroepen beschikbaar te maken voor de niet-compatibele programmeertaal. Wrappers worden niet geleverd door de libpcap bibliotheek.