Als u een bedrijf runt of een project beheert, kan de impact van een cybercrimineel op uw bedrijf catastrofaal zijn. Ze kunnen gegevens van klanten stelen en uw reputatie ruïneren. Het is iets waar velen niet van herstellen. En anders dan in de fysieke wereld, waar slechte buurten duidelijker zijn afgebakend, kunnen cyberdreigingen als een paard van Troje zijn. Ze kunnen vriendelijk lijken, maar als je niet op je hoede bent, plunderen ze je gegevens.

De dreiging kan ook intern zijn, zoals een ontevreden werknemer die alles wat je jarenlang hebt opgebouwd in luttele seconden saboteert. Kortom: technologie is nuttig, maar ook kwetsbaar. Daarom moeten organisaties een IT-audit uitvoeren om er zeker van te zijn dat hun gegevens en netwerk veilig zijn voor aanvallen. Een IT-beveiligingsaudit kan het enige zijn dat tussen succes en mislukking staat.

Wat is een IT-audit?

Audits klinken slecht. Niemand wil die brief krijgen waarin wordt aangekondigd dat de belastingdienst op het punt staat een audit van uw financiën te openen. Maar een audit betekent alleen een officiële controle van iemands boekhouding. Een IT-audit is dus een officieel onderzoek van de IT-infrastructuur, het IT-beleid en de IT-activiteiten van een organisatie. Het voegt ook een evaluatie toe, om verbeteringen voor te stellen. IT-audits bestaan al sinds het midden van de jaren zestig en evolueren sindsdien voortdurend naarmate de technologie voortschrijdt. Het is een belangrijk onderdeel van een goede IT-projectmanagementprocedure.

Je kunt dit zien als een IT-beveiligingsaudit. Het gaat erom te zien of de bestaande IT-controles de activa van het bedrijf goed beschermen, de integriteit van de gegevens waarborgen en in lijn blijven met de doelen en doelstellingen van het bedrijf. Dit betekent dat alles wat met IT te maken heeft, wordt geïnspecteerd, van fysieke beveiliging tot de algehele zakelijke en financiële belangen.

Vijf categorieën IT-audits

In grote lijnen kan een IT-audit worden onderverdeeld in twee: algemene controlebeoordeling en applicatiecontrolebeoordeling. Maar, als u specifieker wilt worden, zijn hier vijf categorieën van een goed uitgevoerde audit.

- Systemen & Toepassingen: Dit richt zich op de systemen en applicaties binnen een organisatie. Het zorgt ervoor dat ze geschikt, efficiënt, geldig, betrouwbaar, tijdig en veilig zijn op alle activiteitenniveaus.

- Informatieverwerkingsfaciliteiten: Controleert of het proces correct, tijdig en accuraat werkt, zowel in normale als in verstorende omstandigheden.

- Systeemontwikkeling: Nagaan of de systemen die in ontwikkeling zijn, tot stand komen in overeenstemming met de normen van de organisatie.

- Beheer van IT en Enterprise Architectuur: Ervoor zorgen dat het IT-beheer gestructureerd is en de processen op een gecontroleerde en efficiënte manier verlopen.

- Client/Server, Telecommunicatie, Intranetten en Extranetten: Dit vestigt de aandacht op telecommunicatiecontroles, zoals een server en netwerk, die de brug vormen tussen clients en servers.

Dit alles kan worden bespoedigd met behulp van IT-projectmanagementsoftware.

Who’s In Charge?

Een IT-auditor is verantwoordelijk voor de interne controles en risico’s die verband houden met het IT-netwerk van een organisatie. Dit omvat het opsporen van zwakke plekken in het IT-systeem en het reageren op eventuele bevindingen, alsmede het maken van plannen om inbreuken op de beveiliging te voorkomen. Er zijn certificeringen voor deze vaardigheid, zoals een gecertificeerde informatiesysteemauditor (CISA) en gecertificeerde informatiesystemenbeveiligingsprofessionals (CISSP).

Wat is een goede frequentie?

Hoewel er geen harde regels voor de frequentie zijn, moeten regelmatige IT-beveiligingsaudits deel uitmaken van de blijvende inspanningen van een organisatie. Ze kosten tijd en moeite, dus het is een evenwichtsoefening. Het is het beste om te onderzoeken hoe vaak andere organisaties in uw branche en grootte, enz., hun eigen audits uitvoeren om een basislijn te krijgen.

IT Audit Best Practices

Het proces van het uitvoeren van een IT-audit is complex en raakt aan alle aspecten van uw informatiesysteem. Er zijn verstrekkende algemene beheerskwesties en beleid om te overwegen. Er is ook beveiligingsarchitectuur en -ontwerp, systemen en netwerken, authenticatie en autorisatie en zelfs fysieke beveiliging. Het gaat om continuïteitsplanning en noodherstel, zoals bij elk goed risicobeheer.

Er zijn ook enkele overkoepelende beste praktijken die u door het doolhof kunnen loodsen, zodat u effectief begint en eindigt. Deze vijf tips zullen u helpen een IT-beveiligingsaudit goed uit te voeren.

- Scope: Als u van tevoren weet wat de reikwijdte van de audit is, is de kans groter dat de audit zonder problemen verloopt. Om te beginnen zult u alle relevante belanghebbenden bij de planning willen betrekken. Praat met degenen die in de IT-omgeving werken. Zij kunnen u helpen te begrijpen welke risico’s u wilt identificeren en wat de huidige mogelijkheden van het systeem zijn. Zo weet u beter of het nodig is om nieuwe technologieën in te voeren of niet. Ken ook de toepasselijke wet- en regelgeving om er zeker van te zijn dat u compliant bent.

- Externe hulpbronnen: Misschien hebt u intern een team samengesteld dat in staat is de IT-beveiligingsaudit zelf uit te voeren, of misschien moet u externe contractanten zoeken om te helpen met delen of het hele gebeuren. Dit moet van tevoren worden bepaald. Misschien hebt u een IT-auditmanager of moet u een consultant inhuren, die dan het team kan opleiden over waar het op moet letten tussen IT-audits door.

- Implementatie: Ken die inventaris die je hebt en zet deze systemen neer in een lijst georganiseerd naar prioriteit. Ken de industriële normen, methoden en procedures om ervoor te zorgen dat u de meest recente praktijken volgt. Evalueer uw audit om te zien of bedrijfsmiddelen zijn beschermd en risico’s zijn beperkt.

- Feedback: IT-auditrapporten kunnen aanvoelen alsof ze in een andere taal zijn opgesteld als u geen IT-professional bent. Om de audit effectief te laten zijn, moet deze duidelijk zijn voor degenen die de beslissingen nemen. De IT-auditor moet het rapport persoonlijk overhandigen en eventuele vragen beantwoorden, zodat er na afloop geen twijfel meer bestaat over het werk en de ontdekte kwetsbaarheden.

- Herhaling: Een IT-audit is natuurlijk geen eenmalige gebeurtenis, maar tussen de audits door is er nog werk aan de winkel. Dat omvat het doen van aanbevelingen voor de toekomst, met behulp van IT-software die systemen, gebruikers en middelen automatisch kan monitoren. Het is een goed idee om een plan op te stellen om de toepasselijke wetten, voorschriften en nieuwe ontwikkelingen elk kwartaal te beoordelen, omdat de technologische ruimte notoir snel beweegt.

ProjectManager.com for IT Audit

Bij het uitvoeren van een IT-audit zijn er veel taken die waarschijnlijk een team vereisen om uit te voeren. Klinkt als een project. Hoewel er softwarepakketten zijn die zijn ontworpen om IT-beveiliging te bewaken, is een audit een ander dier en kan profiteren van een project management software om het effectief te controleren.

Elke audit kan worden opgedeeld in een reeks taken, net zoals u een work breakdown structure (WBS) gebruikt om een groot project te nemen en het op te splitsen in kleinere, meer beheersbare stukken. Een takenlijst kan worden geprioriteerd en vervolgens kan die spreadsheet worden geüpload naar ProjectManager.com, waar het wordt getransformeerd van een statisch blad naar een dynamisch hulpmiddel.

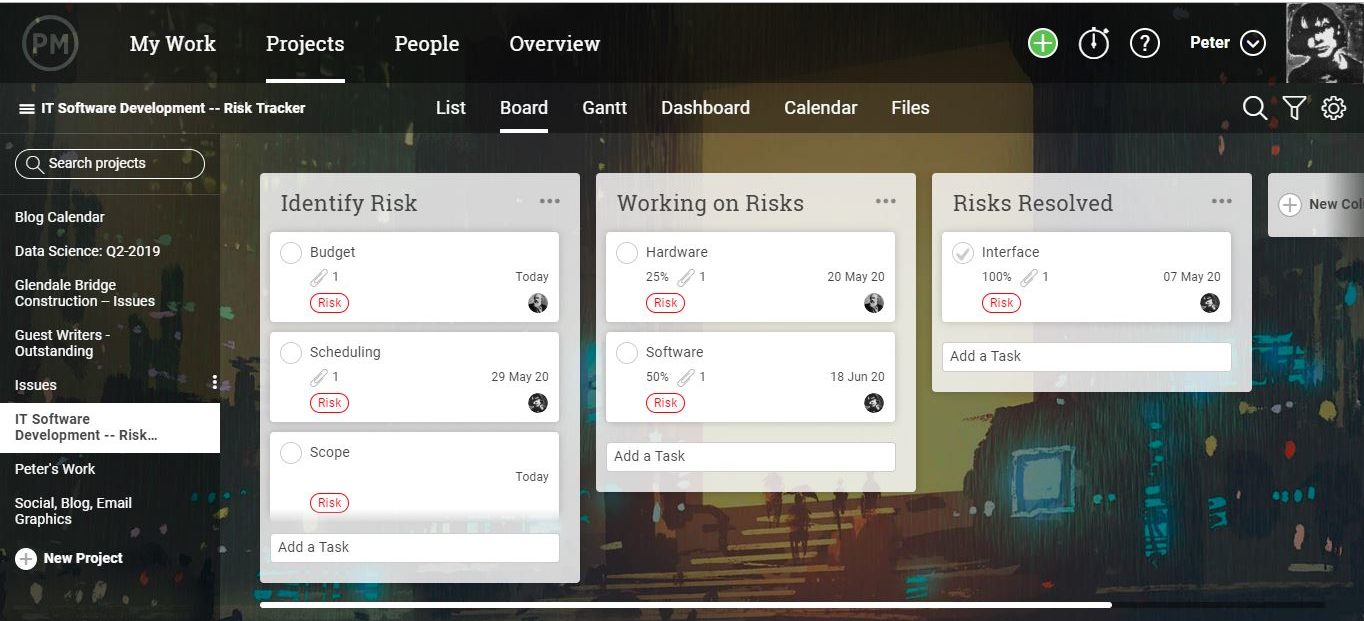

Visualiseer de workflow met Kanban

Eenmaal geïmporteerd, kan de takenlijst op verschillende manieren worden bekeken. Er is het kanban-bord dat de workflow visualiseert. De verschillende taken zijn individuele kaarten, die zijn georganiseerd door kolommen die aangeven of het werk moet worden gestart, in uitvoering of gedaan. Deze kaarten kunnen worden toegewezen aan een of meer teamleden, die er direct commentaar op kunnen geven om samen te werken. Bestanden en afbeeldingen kunnen ook worden bijgevoegd.

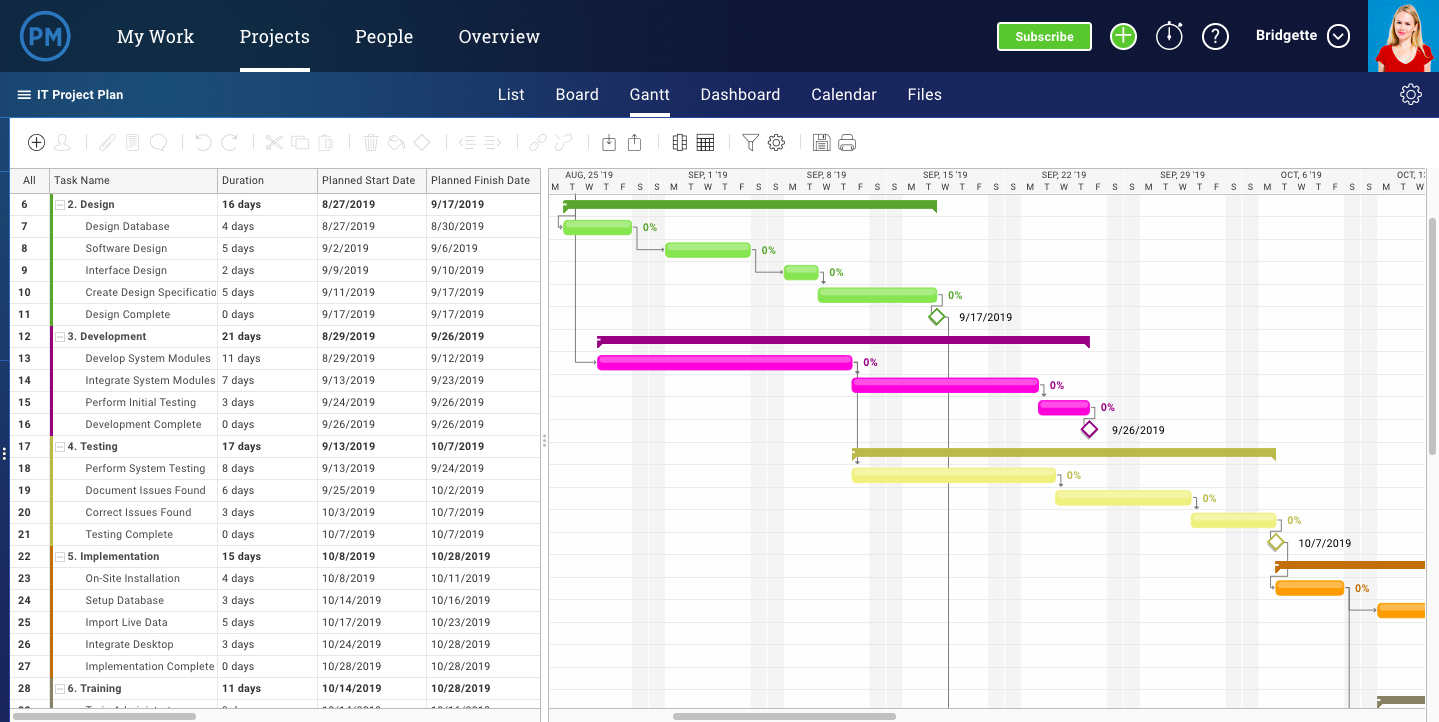

Maak een Audit Schedule met Gantt

Een andere weergave is de Gantt. Dit toont uw takenlijst aan de linkerkant en vult die taken over een tijdlijn aan de rechterkant. De taken kunnen weer worden toegewezen, er kan aan worden samengewerkt en ze kunnen worden gevolgd. ProjectManager.com is een cloud-gebaseerde software, dus alle status updates worden direct weergegeven. Taakafhankelijkheden kunnen worden gekoppeld om te voorkomen dat teamleden worden geblokkeerd en als deadlines moeten worden gewijzigd, kan dat worden gedaan met een eenvoudige drag-and-drop van de taaktijdlijn.

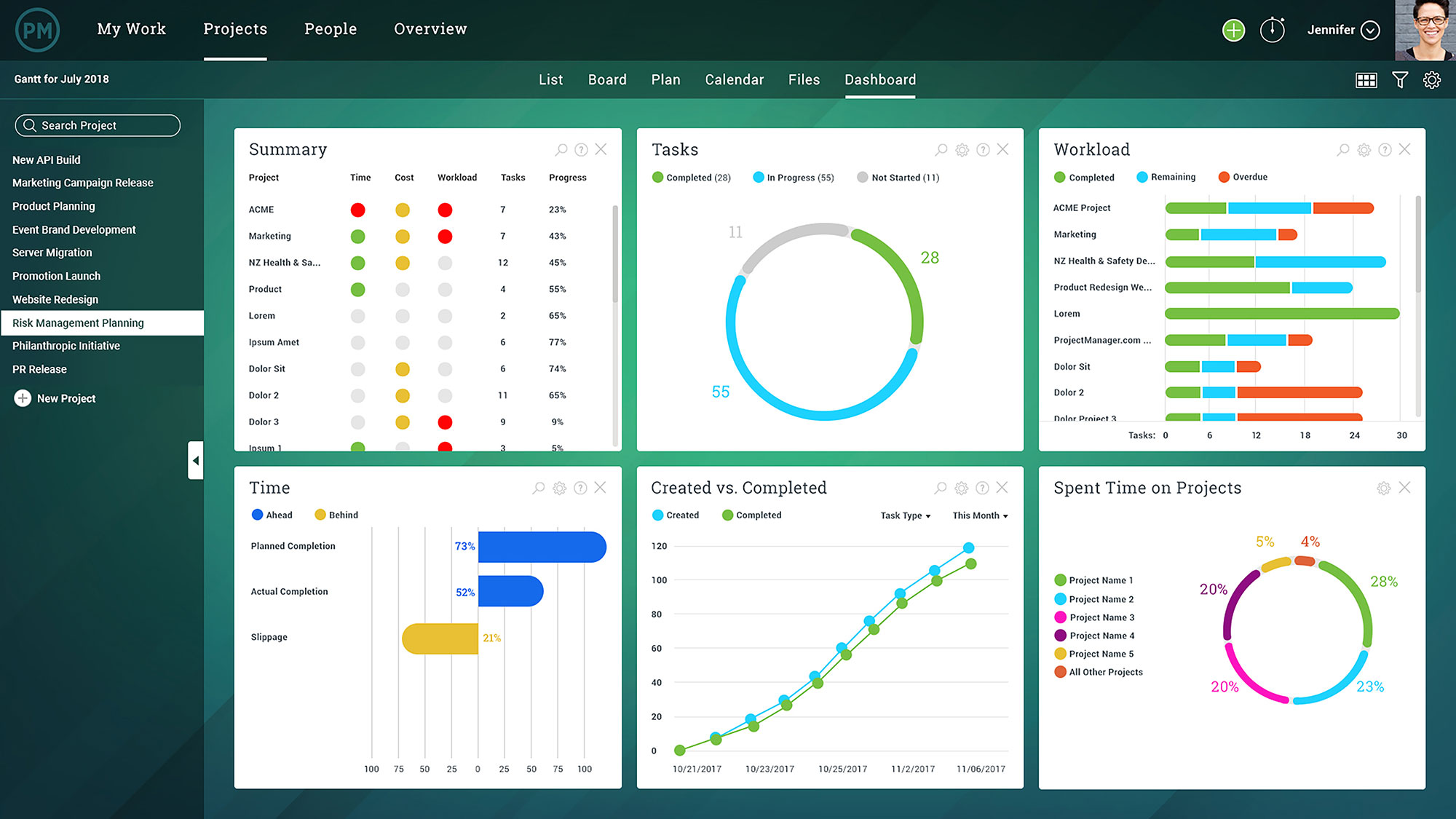

Projectdashboards voor het monitoren van de audit

In termen van het monitoren van de voortgang van de IT-beveiligingsaudit en de rapportage aan het management, heeft ProjectManager.com een real-time dashboard. Het houdt de projectleider op de hoogte van wat er gaande is en kraakt de cijfers automatisch, waarbij projectmetriek in duidelijke en kleurrijke grafieken en diagrammen wordt weergegeven. Deze kunnen vervolgens worden gefilterd om de gewenste gegevens weer te geven en kunnen worden gedeeld of afgedrukt voor een presentatie.

ProjectManager.com heeft ook veel gratis sjablonen om te helpen bij de verschillende fasen van een project. Onze IT-risicobeoordelingssjabloon is een geweldige plek om te beginnen als u een IT-audit uitvoert.

Informatietechnologie maakt deel uit van bijna elke organisatie. De voordelen zijn groot, maar de risico’s ook. ProjectManager.com is een cloud-gebaseerde project management software die IT-professionals helpt bij het beheren van de complexe taken die komen kijken bij een IT-audit. Probeer het vandaag nog gratis uit met deze 30-dagen trial.