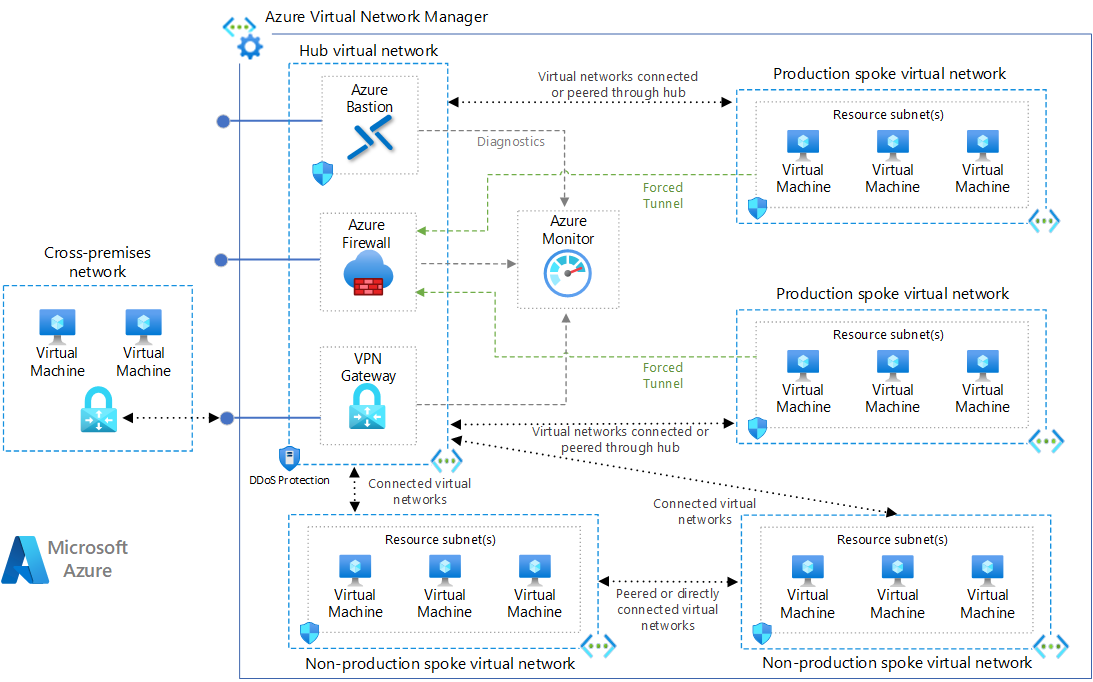

Deze referentie architectuur beschrijft een hub-spoke topologie in Azure. Het hub virtuele netwerk fungeert als een centraal punt van connectiviteit naar vele spoke virtuele netwerken. De hub kan ook worden gebruikt als het connectiviteitspunt naar uw on-premises netwerken. De virtuele spaaknetwerken peeren met de hub en kunnen worden gebruikt om werklasten te isoleren.

De voordelen van het gebruik van een hub- en spaakconfiguratie zijn onder andere kostenbesparingen, het overwinnen van abonnementslimieten en het isoleren van werklasten.

Referentie-implementatie

Deze implementatie omvat één virtueel hub-netwerk en twee gepeerde spaken. Ook worden een Azure Firewall en Azure Bastion host ingezet. Optioneel kan de implementatie virtuele machines in het eerste spakennetwerk en een VPN-gateway bevatten.

- Azure CLI

- PowerShell

- Azure portal

Gebruik de volgende opdracht om een resourcegroep voor de implementatie te maken. Klik op de knop Probeer het om een ingesloten shell te gebruiken.

az group create --name hub-spoke --location eastusUitvoeren van het volgende commando om de hub en spoke netwerkconfiguratie, VNet peerings tussen de hub en spoke, en een Bastion host te implementeren

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonGebruik het volgende commando om een resource groep voor de implementatie te maken. Klik op de knop Try it om een ingesloten shell te gebruiken.

New-AzResourceGroup -Name hub-spoke -Location eastusVoer het volgende commando uit om de hub en spoke netwerkconfiguratie, VNet peerings tussen de hub en spoke, en een Bastion host te implementeren

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonGebruik de volgende knop om de referentie te implementeren met behulp van het Azure-portaal.

Zie voor gedetailleerde informatie en aanvullende implementatieopties de ARM-sjablonen die zijn gebruikt om deze oplossing te implementeren.

Gebruikssituaties

Typische toepassingen voor deze architectuur zijn:

- Werklasten die worden ingezet in verschillende omgevingen, zoals ontwikkeling, testen en productie, waarvoor gedeelde services nodig zijn, zoals DNS, IDS, NTP of AD DS. Gedeelde diensten worden geplaatst in het virtuele hub-netwerk, terwijl elke omgeving wordt ingezet op een spaak om de isolatie te behouden.

- Workloads die geen connectiviteit met elkaar vereisen, maar toegang tot gedeelde diensten vereisen.

- Ondernemingen die centrale controle over beveiligingsaspecten nodig hebben, zoals een firewall in de hub als DMZ, en gescheiden beheer voor de workloads in elke spoke.

Architectuur

De architectuur bestaat uit de volgende componenten.

Hub virtueel netwerk: Het hub virtuele netwerk is het centrale punt van connectiviteit met uw on-premises netwerk en een plaats om services te hosten die kunnen worden verbruikt door de verschillende workloads die worden gehost in de spoke virtuele netwerken.

Spoke virtuele netwerken: Spoke virtuele netwerken worden gebruikt om workloads te isoleren in hun eigen virtuele netwerken, die afzonderlijk van andere spokes worden beheerd. Elke werklast kan meerdere tiers omvatten, met meerdere subnetten die zijn verbonden via Azure load balancers.

Virtual network peering: Twee virtuele netwerken kunnen worden verbonden met behulp van een peering-verbinding. Peering verbindingen zijn niet-transitieve, lage latency verbindingen tussen virtuele netwerken. Eenmaal gepeeringd, wisselen de virtuele netwerken verkeer uit door gebruik te maken van de Azure backbone zonder de noodzaak van een router.

Bastion Host: Azure Bastion laat u veilig verbinding maken met een virtuele machine met behulp van uw browser en het Azure-portaal. Een Azure Bastion host wordt ingezet binnen een Azure Virtual Network en heeft toegang tot virtuele machines in het VNet, of virtuele machines in peered VNets.

Azure Firewall: Azure Firewall is een beheerde firewall als een service. De Firewall instance wordt in zijn eigen subnet geplaatst.

VPN virtuele netwerk gateway of ExpressRoute gateway. De virtuele netwerk gateway maakt het mogelijk om het virtuele netwerk te verbinden met het VPN-apparaat, of ExpressRoute circuit, gebruikt voor de connectiviteit met uw on-premises netwerk. Zie Een lokaal netwerk verbinden met een virtueel Microsoft Azure-netwerk voor meer informatie.

VPN-apparaat. Een apparaat of service die externe connectiviteit met het lokale netwerk biedt. Het VPN-apparaat kan een hardwareapparaat zijn of een softwareoplossing zoals de Routing and Remote Access Service (RRAS) in Windows Server 2012. Zie Over VPN-apparaten voor Site-to-Site VPN Gateway-verbindingen voor meer informatie.

Aanbevelingen

De volgende aanbevelingen zijn van toepassing op de meeste scenario’s. Volg deze aanbevelingen, tenzij u een specifieke vereiste hebt die ze terzijde schuift.

Resourcegroepen

De voorbeeldoplossing in dit document maakt gebruik van een enkele Azure-resourcegroep. In de praktijk kunnen de hub en elke spoke in verschillende resourcegroepen en zelfs verschillende abonnementen worden geïmplementeerd. Wanneer u virtuele netwerken in verschillende abonnementen peer, kunnen beide abonnementen worden geassocieerd met dezelfde of verschillende Azure Active Directory tenant. Dit maakt gedecentraliseerd beheer van elke werklast mogelijk terwijl services worden gedeeld die in de hub worden onderhouden.

Virtueel netwerk en GatewaySubnet

Maak een subnet met de naam GatewaySubnet, met een adresbereik van /27. De virtuele netwerk gateway heeft dit subnet nodig. Door 32 adressen aan dit subnet toe te kennen, wordt voorkomen dat de grootte van de gateway in de toekomst beperkt wordt.

Voor meer informatie over het instellen van de gateway, raadpleegt u de volgende referentiearchitecturen, afhankelijk van uw verbindingstype:

- Hybride netwerk met ExpressRoute

- Hybride netwerk met een VPN-gateway

Voor een hogere beschikbaarheid kunt u ExpressRoute plus een VPN gebruiken voor failover. Zie Een lokaal netwerk met Azure verbinden met ExpressRoute met VPN-failover.

Een hub-spoke topologie kan ook zonder gateway worden gebruikt als u geen connectiviteit met uw lokale netwerk nodig hebt.

Virtueel netwerk peering

Virtueel netwerk peering is een niet-transitieve relatie tussen twee virtuele netwerken. Als u wilt dat spokes met elkaar verbinden, overweeg dan om een aparte peering-verbinding tussen die spokes toe te voegen.

Vergonderstel echter dat u meerdere spokes hebt die met elkaar moeten verbinden. In dat geval is het aantal mogelijke peeringverbindingen zeer snel op, vanwege de beperking op het aantal virtuele netwerkpeeringen per virtueel netwerk. (Voor meer informatie, zie Limieten voor netwerken. In dit scenario kunt u overwegen om door de gebruiker gedefinieerde routes (UDR’s) te gebruiken om verkeer dat bestemd is voor een spaak naar Azure Firewall of een virtuele netwerkappliance te sturen die als router op de hub fungeert. Dit zal de spokes toestaan om met elkaar te verbinden.

U kunt de spokes ook configureren om de hub-gateway te gebruiken om met externe netwerken te communiceren. Om gateway-verkeer van spoke naar hub te laten stromen en verbinding te maken met netwerken op afstand, moet u:

- De peering-verbinding in de hub configureren om gateway-transit toe te staan.

- De peering-verbinding in elke spoke configureren om gateways op afstand te gebruiken.

- Alle peering-verbindingen configureren om doorgestuurd verkeer toe te staan.

Voor aanvullende informatie over het maken van virtuele netwerkpeering, zie VNet-peering maken.

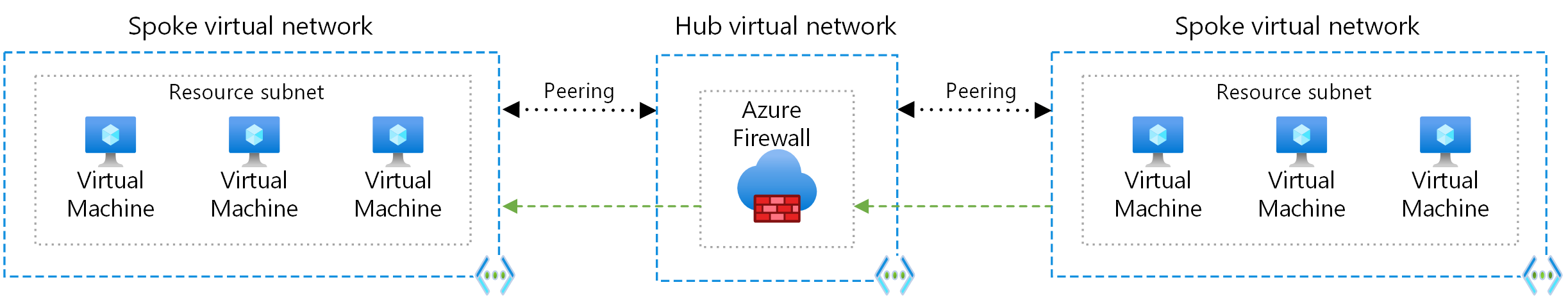

Spaakconnectiviteit

Als u connectiviteit tussen spaken nodig hebt, kunt u overwegen een Azure Firewall of een andere virtuele netwerkappliance te implementeren en routes te maken om verkeer van de spaak naar de firewall / virtuele netwerkappliance door te sturen, die vervolgens naar de tweede spaak kan routeren. In dit scenario moet u de peeringverbindingen configureren om doorgestuurd verkeer toe te staan.

U kunt ook een VPN-gateway gebruiken om verkeer tussen spaken te routeren, hoewel dit de latentie en doorvoer zal beïnvloeden. Zie VPN-gateway transit configureren voor virtuele netwerkpeering voor configuratiedetails.

Bedenk welke services worden gedeeld in de hub om ervoor te zorgen dat de hub schaalbaar is voor een groter aantal spokes. Bijvoorbeeld, als uw hub firewall diensten levert, overweeg dan de bandbreedte limieten van uw firewall oplossing bij het toevoegen van meerdere spokes. Misschien wilt u sommige van deze gedeelde services verplaatsen naar een tweede niveau van hubs.

Operationele overwegingen

Overweeg het volgende bij het implementeren en beheren van hub- en spaaknetwerken.

Netwerkmonitoring

Gebruik Azure Network Watcher om de netwerkcomponenten te monitoren en problemen op te lossen, tools zoals Traffic Analytics laten u de systemen in uw virtuele netwerken zien die het meeste verkeer genereren, zodat u knelpunten visueel kunt identificeren voordat ze in problemen ontaarden. Network Performance Manager is de juiste tool om informatie over Microsoft ExpressRoute circuits te monitoren. VPN-diagnostiek is een andere tool die kan helpen bij het oplossen van problemen met site-to-site VPN-verbindingen die uw toepassingen verbinden met gebruikers op locatie.

Voor meer informatie, zie Azure Network Watcher in het Azure Well-Architected Framework.

Kostenoverwegingen

Overweeg de volgende kostengerelateerde items bij het implementeren en beheren van hub- en spaaknetwerken.

Azure Firewall

In deze architectuur wordt een Azure Firewall ingezet in het hubnetwerk. Bij gebruik als een gedeelde oplossing en verbruikt door meerdere workloads, kan een Azure Firewall tot 30-50% besparen ten opzichte van andere netwerk virtuele appliance. Zie voor meer informatie Azure Firewall vs network virtual appliance.

Virtual network peering

U kunt virtual network peering gebruiken om verkeer tussen virtuele netwerken te routeren met behulp van privé-IP-adressen. Hier volgen enkele punten:

- Ingaand en uitgaand verkeer wordt aan beide uiteinden van de peering-netwerken in rekening gebracht.

- Verschillende zones hebben verschillende overdrachttarieven.

Bijv. gegevensoverdracht van een virtueel netwerk in zone 1 naar een ander virtueel netwerk in zone 2, wordt een uitgaand overdrachttarief voor zone 1 en een inkomend tarief voor zone 2 in rekening gebracht. Voor meer informatie, zie Prijzen virtueel netwerk.