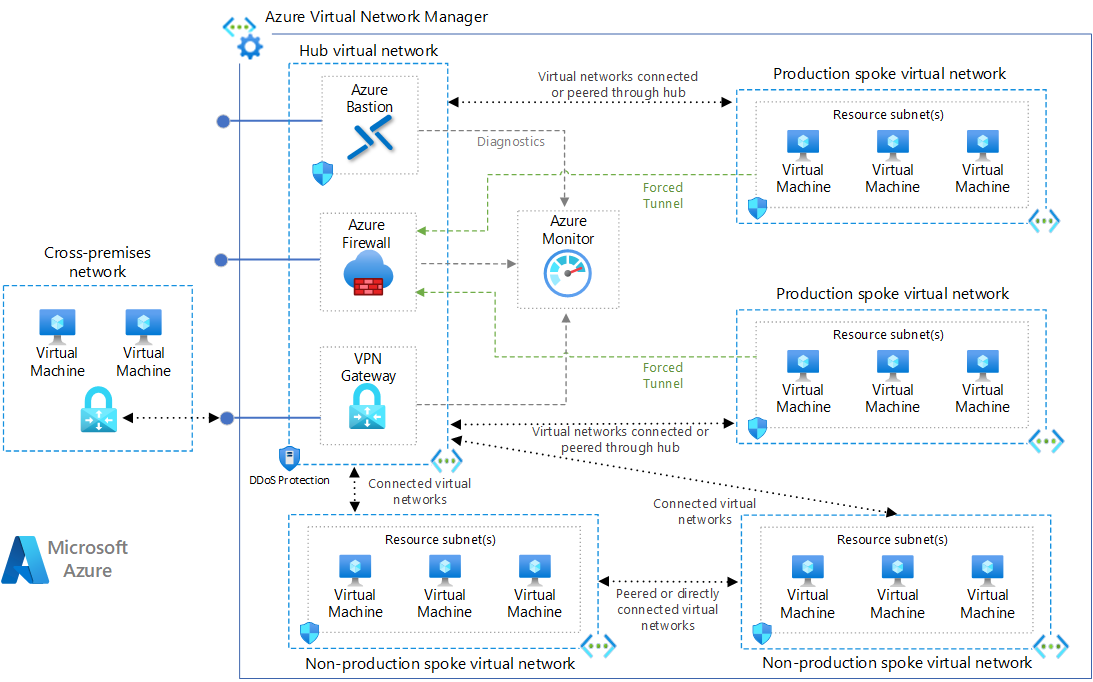

Ez a referenciaarchitektúra egy hub-spoke topológiát mutat be az Azure-ban. A hub virtuális hálózat központi kapcsolódási pontként működik számos spoke virtuális hálózathoz. A hub a helyhez kötött hálózatokhoz való kapcsolódási pontként is használható. A küllős virtuális hálózatok egyenrangúak a hubbal, és a munkaterhelések elkülönítésére használhatók.

A hub- és küllős konfiguráció használatának előnyei közé tartozik a költségmegtakarítás, az előfizetési korlátok leküzdése és a munkaterhelések elkülönítése.

Referenciaelhelyezés

Ez a telepítés egy hub virtuális hálózatot és két tükrözött küllőt tartalmaz. Egy Azure tűzfal és egy Azure Bastion állomás is telepítve van. Opcionálisan a telepítés tartalmazhat virtuális gépeket az első küllős hálózatban és egy VPN-átjárót.

- Azure CLI

- PowerShell

- Azure portál

A telepítés erőforráscsoportjának létrehozásához használja a következő parancsot. Kattintson a Próbálja ki gombra a beágyazott héj használatához.

az group create --name hub-spoke --location eastusFuttassa a következő parancsot a hub és spoke hálózati konfiguráció, a hub és spoke közötti VNet peerings és egy Bastion állomás telepítéséhez

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonA következő parancs segítségével hozzon létre egy erőforráscsoportot a telepítéshez. Kattintson a Próbálja ki gombra a beágyazott héj használatához.

New-AzResourceGroup -Name hub-spoke -Location eastusFuttassa a következő parancsot a hub and spoke hálózati konfiguráció, a hub és a küllők közötti VNet peerings és egy Bastion állomás telepítéséhez

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonA hivatkozás Azure portál segítségével történő telepítéséhez használja a következő gombot.

Részletes információkért és további telepítési lehetőségekért lásd a megoldás telepítéséhez használt ARM sablonokat.

Használati esetek

Az architektúra tipikus felhasználási területei:

- A különböző környezetekben, például fejlesztési, tesztelési és termelési környezetben telepített munkaterhek, amelyek megosztott szolgáltatásokat igényelnek, például DNS, IDS, NTP vagy AD DS. A megosztott szolgáltatások a hub virtuális hálózatba kerülnek, míg az egyes környezetek az elszigeteltség fenntartása érdekében egy-egy küllős hálózatba települnek.

- Munkaterhelések, amelyeknek nincs szükségük egymáshoz való kapcsolódásra, de szükségük van a megosztott szolgáltatásokhoz való hozzáférésre.

- Vállalkozások, amelyek központi irányítást igényelnek a biztonsági szempontok felett, például tűzfalat a hubban DMZ-ként, és elkülönített irányítást az egyes küllőkben lévő munkaterhelések számára.

Architektúra

Az architektúra a következő összetevőkből áll.

Hub virtuális hálózat: A hub virtuális hálózat a központi kapcsolódási pont a helyhez kötött hálózathoz, és a spoke virtuális hálózatokban hosztolt különböző munkaterhelések által igénybe vehető szolgáltatások tárhelye.

Spoke virtuális hálózatok: A küllős virtuális hálózatok arra szolgálnak, hogy a munkaterheket saját, a többi küllőtől elkülönítve kezelt virtuális hálózatokban izolálják. Minden egyes munkaterhelés több szintből állhat, több alhálózattal, amelyek Azure terheléselosztókon keresztül kapcsolódnak.

Virtuális hálózati peering: Két virtuális hálózatot peering-kapcsolattal lehet összekapcsolni. A peering-kapcsolatok nem tranzitív, alacsony késleltetésű kapcsolatok a virtuális hálózatok között. A peering kapcsolatot követően a virtuális hálózatok az Azure gerinchálózat segítségével, útválasztó nélkül cserélnek forgalmat.

Bastion Host: Az Azure Bastion lehetővé teszi a biztonságos csatlakozást egy virtuális géphez a böngésző és az Azure portál segítségével. Az Azure Bastion hoszt egy Azure virtuális hálózaton belül kerül telepítésre, és hozzáférhet a VNetben lévő virtuális gépekhez vagy a peered VNet virtuális gépekhez.

Azure tűzfal: Az Azure Firewall egy szolgáltatásként kezelt tűzfal. A tűzfalpéldány saját alhálózatban helyezkedik el.

VPN virtuális hálózati átjáró vagy ExpressRoute átjáró. A virtuális hálózati átjáró lehetővé teszi, hogy a virtuális hálózat csatlakozzon a helyhez kötött hálózattal való kapcsolódáshoz használt VPN-eszközhöz vagy ExpressRoute-áramkörhöz. További információért lásd: Helyszíni hálózat csatlakoztatása Microsoft Azure virtuális hálózathoz.

VPN-eszköz. Olyan eszköz vagy szolgáltatás, amely külső csatlakozási lehetőséget biztosít a helyi hálózathoz. A VPN-eszköz lehet hardvereszköz vagy szoftveres megoldás, például a Windows Server 2012 rendszerben az RRAS (Routing and Remote Access Service). További információért lásd: A VPN-eszközökről a Site-to-Site VPN Gateway-kapcsolatokhoz.

Javaslatok

A következő ajánlások a legtöbb forgatókönyvre vonatkoznak. Kövesse ezeket az ajánlásokat, hacsak nincs olyan speciális követelmény, amely felülírja azokat.

Resforráscsoportok

A dokumentumban szereplő mintamegoldás egyetlen Azure-erőforráscsoportot használ. A gyakorlatban a hub és az egyes küllők különböző erőforráscsoportokban és akár különböző előfizetésekben is megvalósíthatók. Ha a virtuális hálózatokat különböző előfizetésekben peereli, mindkét előfizetés társítható ugyanahhoz vagy különböző Azure Active Directory-bérlőhöz. Ez lehetővé teszi az egyes munkaterhelések decentralizált kezelését, miközben a hubban fenntartott szolgáltatásokat megosztja.

Virtuális hálózat és GatewaySubnet

Létrehoz egy GatewaySubnet nevű alhálózatot, /27-es címtartományban. A virtuális hálózat átjárójának szüksége van erre az alhálózatra. A 32 cím hozzárendelése ehhez az alhálózathoz segít megelőzni az átjáró méretkorlátozásának elérését a jövőben.

Az átjáró beállításával kapcsolatos további információkat a kapcsolat típusától függően a következő referenciaarchitektúrákban talál:

- Hybrid hálózat ExpressRoute használatával

- Hybrid hálózat VPN-átjáróval

A nagyobb rendelkezésre állás érdekében használhatja az ExpressRoute és egy VPN-t a hibaelhárításhoz. Lásd: Helyszíni hálózat csatlakoztatása az Azure-hoz ExpressRoute és VPN failover használatával.

A hub-spoke topológia átjáró nélkül is használható, ha nincs szüksége kapcsolatra a helyi hálózattal.

Virtuális hálózati peering

A virtuális hálózati peering nem tranzitív kapcsolat két virtuális hálózat között. Ha szükség van arra, hogy a küllők egymáshoz kapcsolódjanak, fontolja meg egy külön peering-kapcsolat hozzáadását a küllők között.

Tegyük fel azonban, hogy több olyan küllője van, amelyeknek kapcsolódniuk kell egymáshoz. Ebben az esetben nagyon gyorsan kifogy a lehetséges peering-kapcsolatokból a virtuális hálózatonkénti peering-kapcsolatok számának korlátozása miatt. (További információért lásd: Hálózati korlátozások. Ebben a forgatókönyvben fontolja meg a felhasználó által definiált útvonalak (UDR) használatát, hogy a küllőknek szánt forgalmat az Azure tűzfalra vagy a csomópontban útválasztóként működő hálózati virtuális eszközre kényszerítse. Ez lehetővé teszi a küllők számára az egymáshoz való kapcsolódást.

A küllőket úgy is konfigurálhatja, hogy a hub átjáróját használják a távoli hálózatokkal való kommunikációra. Ahhoz, hogy az átjáróforgalom a küllőtől a csomópontig áramolhasson, és távoli hálózatokhoz csatlakozhasson, a következőket kell tennie:

- A csomópontban lévő peering-kapcsolatot úgy kell beállítania, hogy engedélyezze az átjáróátvitelt.

- Az egyes küllőkben lévő peering-kapcsolatot úgy kell beállítania, hogy távoli átjárókat használjon.

- Az összes peering-kapcsolatot úgy kell beállítania, hogy engedélyezze a továbbított forgalmat.

A virtuális hálózati peering létrehozásával kapcsolatos további információkért lásd: VNet peerings létrehozása.

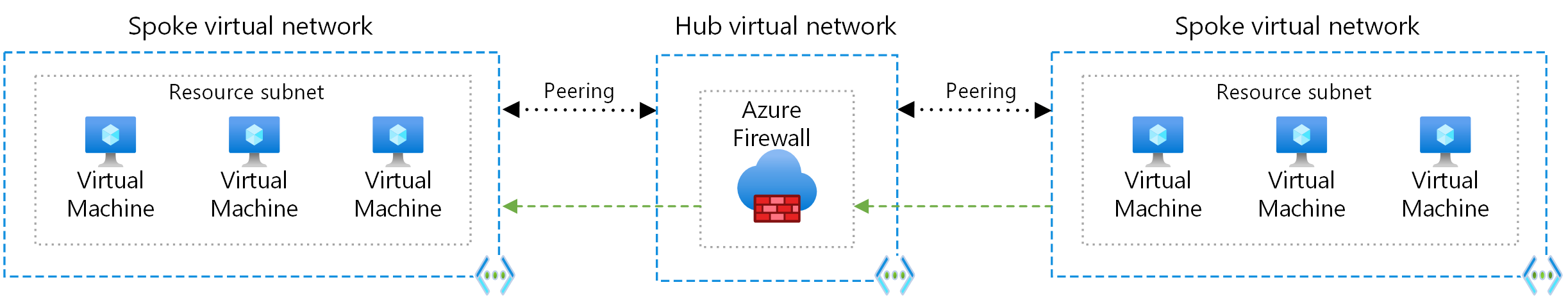

Speoke-kapcsolat

Ha a küllők között kapcsolatra van szükség, fontolja meg egy Azure tűzfal vagy más hálózati virtuális eszköz telepítését, és hozzon létre útvonalakat a forgalom továbbításához a küllőről a tűzfalra/hálózati virtuális eszközre, amely aztán a második küllőbe továbbíthat. Ebben a forgatókönyvben a peering-kapcsolatokat úgy kell konfigurálnia, hogy engedélyezze a továbbított forgalmat.

Egy VPN-átjárót is használhat a küllők közötti forgalom továbbítására, bár ez hatással lesz a késleltetésre és az átviteli teljesítményre. A konfiguráció részleteiért lásd: VPN-átjáró tranzit konfigurálása virtuális hálózati peeringhez.

Megfontolandó, hogy milyen szolgáltatásokat osztanak meg a hubban, hogy a hub nagyobb számú küllők számára is skálázható legyen. Ha például a hub tűzfalszolgáltatásokat nyújt, több küllők hozzáadásakor vegye figyelembe a tűzfalmegoldás sávszélességi korlátait. Lehet, hogy érdemes néhány ilyen megosztott szolgáltatást a hubok második szintjére áthelyezni.

Működési megfontolások

A hub- és küllős hálózatok telepítése és kezelése során vegye figyelembe a következőket.

Hálózati felügyelet

A hálózati összetevők felügyeletéhez és hibaelhárításához használja az Azure Network Watcher-t. A Traffic Analyticshez hasonló eszközök megmutatják a virtuális hálózatokban a legtöbb forgalmat generáló rendszereket, így vizuálisan azonosíthatja a szűk keresztmetszeteket, mielőtt azok problémává fajulnának. A Network Performance Manager a megfelelő eszköz a Microsoft ExpressRoute áramkörökre vonatkozó információk nyomon követésére. A VPN-diagnosztika egy másik eszköz, amely segíthet az alkalmazásokat a helyben lévő felhasználókkal összekötő site-to-site VPN-kapcsolatok hibaelhárításában.

További információkért lásd: Azure Network Watcher az Azure Well-Architected Frameworkben.

Költséggel kapcsolatos megfontolások

A hub- és küllős hálózatok telepítése és kezelése során vegye figyelembe a következő költségekkel kapcsolatos elemeket.

Azure tűzfal

Ez az architektúra egy Azure tűzfalat telepít a hub-hálózatban. Megosztott megoldásként használva és több munkaterhelés által fogyasztva az Azure tűzfal akár 30-50%-os megtakarítást is jelenthet más hálózati virtuális eszközökkel szemben. További információért lásd: Azure Firewall vs. hálózati virtuális alkalmazás.

Virtuális hálózati peering

Virtuális hálózati peeringet használhat a forgalom virtuális hálózatok közötti átirányítására privát IP-címek használatával. Íme néhány pont:

- A be- és kilépő forgalom a peeringelt hálózatok mindkét végén felszámításra kerül.

- A különböző zónák eltérő átviteli sebességgel rendelkeznek.

Például az 1. zónában lévő virtuális hálózatról a 2. zónában lévő másik virtuális hálózatra történő adatátvitel az 1. zóna kimenő és a 2. zóna bejövő átviteli sebességével jár. További információért lásd: Virtuális hálózatok árazása.