CarrierEdit

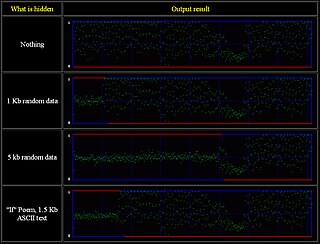

Der Träger ist das Signal, der Datenstrom oder die Datei, in der die versteckten Daten durch subtile Änderungen verborgen werden. Beispiele sind Audiodateien, Bilddateien, Dokumente und ausführbare Dateien. In der Praxis sollte der Träger genauso aussehen und funktionieren wie der ursprüngliche, unveränderte Träger und sollte jedem, der ihn untersucht, harmlos erscheinen.

Einige Eigenschaften können den Verdacht erwecken, dass eine Datei versteckte Daten enthält:

- Wenn die versteckten Daten im Verhältnis zum Inhalt des Trägers groß sind, wie bei einem leeren Dokument, das ein Megabyte groß ist.

- Die Verwendung veralteter Formate oder schlecht unterstützter Erweiterungen, die gängige Werkzeuge zerstören.

Es ist eine kryptografische Voraussetzung, dass der Träger (z.B. Foto) ein Original ist und keine Kopie von etwas öffentlich Verfügbarem (z.B., heruntergeladen). Der Grund dafür ist, dass die öffentlich zugänglichen Quelldaten mit der Version verglichen werden könnten, in die eine versteckte Nachricht eingebettet ist.

Eine schwächere Anforderung ist, dass die eingebettete Nachricht die Statistik des Trägers (oder andere Metriken) nicht so verändert, dass das Vorhandensein einer Nachricht erkennbar ist. Wenn z. B. die niedrigstwertigen Bits des roten Kamera-Pixel-Kanals eines Bildes eine Gaußsche Verteilung bei einem konstanten Farbfeld aufweisen, könnte eine einfache Bildsteganografie, die eine Zufallsverteilung dieser Bits erzeugt, die Unterscheidung von Stegobildern von unveränderten Bildern ermöglichen.

Die schiere Menge an modernen (ca. 2014) und unsinnigen Medien mit hoher Bandbreite (z. B., youtube.com, bittorrent sources. eBay, Facebook, Spam, etc.) bietet reichlich Gelegenheit für verdeckte Kommunikation.

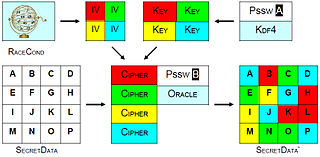

ChainEdit

Versteckte Daten können auf eine Reihe von Dateien aufgeteilt werden, wodurch eine Trägerkette entsteht, die die Eigenschaft hat, dass alle Träger verfügbar, unverändert und in der richtigen Reihenfolge verarbeitet sein müssen, um die versteckten Daten abrufen zu können. Dieses zusätzliche Sicherheitsmerkmal wird normalerweise erreicht durch:

- Verwendung eines anderen Initialisierungsvektors für jeden Träger und Speicherung innerhalb der verarbeiteten Träger -> CryptedIVn = Crypt( IVn, CryptedIVn-1 )

- Verwendung eines anderen Kryptographiealgorithmus für jeden Träger und Auswahl mit einem kettenordnungsabhängigen äquiprobabilistischen Algorithmus

Robustheit und KryptographieBearbeiten

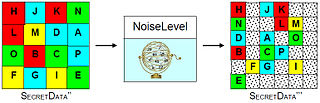

Steganographie-Tools sollen Robustheit gegenüber modernen forensischen Methoden gewährleisten, wie z. B. statistische Steganalyse. Eine solche Robustheit kann durch eine ausgewogene Mischung aus:

- einem auf Datenströmen basierenden Kryptographieverfahren;

- einem Datenaufhellungsverfahren;

- einem Verschlüsselungsverfahren erreicht werden.

Wenn die Daten entdeckt werden, trägt die Kryptographie auch dazu bei, den daraus resultierenden Schaden zu minimieren, da die Daten nicht preisgegeben werden, sondern nur die Tatsache, dass ein Geheimnis übertragen wurde. Der Absender kann gezwungen sein, die Daten zu entschlüsseln, sobald sie entdeckt werden, aber eine verleugnende Verschlüsselung kann genutzt werden, um die entschlüsselten Daten als harmlos erscheinen zu lassen.

Starke Steganografie-Software stützt sich auf eine mehrschichtige Architektur mit einem tiefen, dokumentierten Verschleierungsprozess.

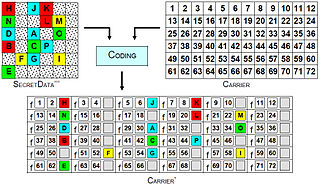

Carrier-EngineBearbeiten

Die Carrier-Engine ist das Herzstück eines jeden Steganografie-Tools. Verschiedene Dateiformate werden auf unterschiedliche Weise modifiziert, um versteckte Daten in sie einzufügen. Zu den Verarbeitungsalgorithmen gehören:

- Injektion (verdächtig wegen der inhaltsunabhängigen Vergrößerung der Datei)

- Generierung (verdächtig wegen der Rückverfolgbarkeit der generierten Träger)

- Ersetzung von Zusatz- und Metadaten

- LSB- oder adaptive Substitution

- Frequenzraummanipulation