- Was ist PCAP?

- Warum muss ich PCAP verwenden?

- Wie funktioniert ein Packet Sniffer?

- Wireshark für die Erfassung und Analyse von PCAP-Dateien verwenden

- Versionen von PCAP

- Vorteile von Packet Capturing und PCAP

- Nachteile von Packet Capturing und PCAP

- Open Source Packet Analysis Tool: Wie verwendet Wireshark PCAP-Dateien?

- Beispiel für ein proprietäres Paketanalyse-Tool

- SolarWinds Network Performance Monitor (FREE TRIAL)

- PCAP File Analysis: Angriffe im Netzwerkverkehr aufspüren

- PCAP File Capture FAQs

- Wie viele Dateien erhalte ich pro Tag für ein PCAP-Abonnement?

- Wie genau ist die Zeitstempelung in PCAP?

- Wie funktioniert Libpcap?

- Was ist ein libpcap-Wrapper und wie verhält er sich zu PCAP?

Was ist PCAP?

Packet Capture oder PCAP (auch bekannt als libpcap) ist eine Anwendungsprogrammierschnittstelle (API), die Live-Netzwerk-Paketdaten von OSI-Modellschichten 2-7 erfasst. Netzwerkanalysatoren wie Wireshark erstellen .pcap-Dateien, um Paketdaten aus einem Netzwerk zu sammeln und aufzuzeichnen. PCAP gibt es in einer Reihe von Formaten, darunter Libpcap, WinPcap und PCAPng.

Diese PCAP-Dateien können verwendet werden, um TCP/IP- und UDP-Netzwerkpakete anzuzeigen. Wenn Sie den Netzwerkverkehr aufzeichnen wollen, müssen Sie eine .pcap-Datei erstellen. Sie können eine .pcap-Datei mit einem Netzwerkanalysator oder einem Packet Sniffing Tool wie Wireshark oder tcpdump erstellen. In diesem Artikel werden wir uns ansehen, was PCAP ist und wie es funktioniert.

Warum muss ich PCAP verwenden?

PCAP ist eine wertvolle Ressource für die Dateianalyse und die Überwachung des Netzwerkverkehrs. Mit Paketsammlungstools wie Wireshark können Sie den Netzwerkverkehr erfassen und in ein für den Menschen lesbares Format übersetzen. Es gibt viele Gründe, warum PCAP zur Überwachung von Netzwerken eingesetzt wird. Zu den häufigsten gehören die Überwachung der Bandbreitennutzung, die Identifizierung von abtrünnigen DHCP-Servern, die Erkennung von Malware, die DNS-Auflösung und die Reaktion auf Zwischenfälle.

Für Netzwerkadministratoren und Sicherheitsforscher ist die Analyse von Paketdateien eine gute Möglichkeit, Eindringlinge in das Netzwerk und andere verdächtige Aktivitäten zu erkennen. Wenn zum Beispiel eine Quelle dem Netzwerk viel bösartigen Datenverkehr sendet, können Sie dies auf dem Software-Agenten identifizieren und dann Maßnahmen zur Beseitigung des Angriffs ergreifen.

Wie funktioniert ein Packet Sniffer?

Um PCAP-Dateien zu erfassen, müssen Sie einen Packet Sniffer verwenden. Ein Packet Sniffer fängt Pakete ein und stellt sie in einer leicht verständlichen Form dar. Wenn Sie einen PCAP-Sniffer verwenden, müssen Sie zunächst feststellen, welche Schnittstelle Sie abhören wollen. Bei einem Linux-Gerät könnte dies eth0 oder wlan0 sein. Sie können eine Schnittstelle mit dem ifconfig-Befehl auswählen.

Wenn Sie wissen, welche Schnittstelle Sie abhören wollen, können Sie auswählen, welche Art von Verkehr Sie überwachen wollen. Wenn Sie zum Beispiel nur TCP/IP-Pakete überwachen wollen, können Sie entsprechende Regeln erstellen. Viele Tools bieten Filter, mit denen Sie den erfassten Datenverkehr steuern können.

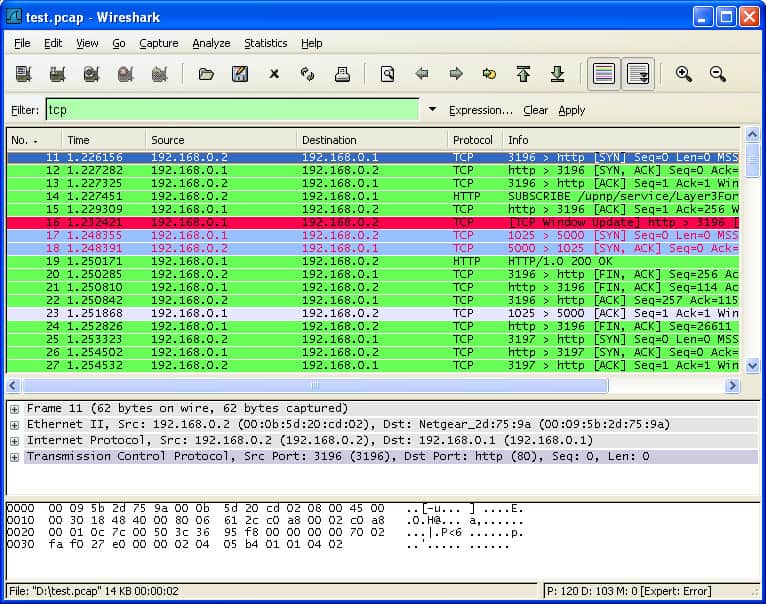

Wireshark für die Erfassung und Analyse von PCAP-Dateien verwenden

Mit Wireshark können Sie beispielsweise die Art des Datenverkehrs filtern, die Sie mit Erfassungsfiltern und Anzeigefiltern sehen. Mit Erfassungsfiltern können Sie filtern, welchen Verkehr Sie erfassen, und mit Anzeigefiltern können Sie filtern, welchen Verkehr Sie sehen. Sie können zum Beispiel Netzwerkprotokolle, Datenströme oder Hosts filtern.

Wenn Sie den gefilterten Datenverkehr gesammelt haben, können Sie nach Leistungsproblemen suchen. Für eine gezieltere Analyse können Sie auch nach Quell- und Zielports filtern, um bestimmte Netzwerkelemente zu testen. Alle erfassten Paketinformationen können dann zur Behebung von Problemen mit der Netzwerkleistung verwendet werden.

Versionen von PCAP

Wie bereits erwähnt, gibt es viele verschiedene Arten von PCAP-Dateien, darunter:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Jede Version hat ihre eigenen Anwendungsfälle und verschiedene Arten von Netzwerküberwachungs-Tools unterstützen verschiedene Formen von PCAP-Dateien. Libpcap zum Beispiel ist eine portable Open-Source-C/C++-Bibliothek, die für Linux- und Mac OS-Benutzer entwickelt wurde. Libpcap ermöglicht es Administratoren, Pakete zu erfassen und zu filtern. Packet-Sniffing-Tools wie tcpdump verwenden das Libpcap-Format.

Für Windows-Benutzer gibt es das WinPcap-Format. WinPcap ist eine weitere portable Bibliothek zur Paketerfassung, die für Windows-Geräte entwickelt wurde. WinpCap kann auch Pakete aus dem Netzwerk erfassen und filtern. Tools wie Wireshark, Nmap und Snort verwenden WinPCap zur Überwachung von Geräten, aber das Protokoll selbst wurde eingestellt.

Pcapng oder .pcap Next Generation Capture File Format ist eine erweiterte Version von PCAP, die standardmäßig mit Wireshark geliefert wird. Pcapng kann Daten erfassen und speichern. Die Art der Daten, die pcapng sammelt, umfasst eine erweiterte Zeitstempelpräzision, Benutzerkommentare und Erfassungsstatistiken, um dem Benutzer zusätzliche Informationen zu liefern.

Werkzeuge wie Wireshark verwenden PCAPng-Dateien, da sie mehr Informationen als PCAP aufzeichnen können. Das Problem mit PCAPng ist jedoch, dass es nicht mit so vielen Tools kompatibel ist wie PCAP.

Npcap ist eine portable Packet-Sniffing-Bibliothek für Windows, die von Nmap, einem der bekanntesten Packet-Sniffing-Anbieter, hergestellt wird. Die Bibliothek ist schneller und sicherer als WinpCap. Npcap unterstützt Windows 10 und Loopback Packet Capture Injection, so dass Sie Loopback-Pakete senden und schnüffeln können. Npcap wird auch von Wireshark unterstützt.

Vorteile von Packet Capturing und PCAP

Der größte Vorteil von Packet Capturing ist, dass es Einblicke gewährt. Mit Hilfe von Paketdaten können Sie die Ursache von Netzwerkproblemen aufspüren. Sie können Verkehrsquellen überwachen und die Nutzungsdaten von Anwendungen und Geräten ermitteln. PCAP-Daten liefern Ihnen die Echtzeitinformationen, die Sie benötigen, um Leistungsprobleme zu finden und zu beheben, damit das Netzwerk nach einem Sicherheitsereignis weiter funktioniert.

Sie können beispielsweise feststellen, wo ein Schadprogramm in das Netzwerk eingedrungen ist, indem Sie den Fluss des bösartigen Datenverkehrs und anderer bösartiger Kommunikationen verfolgen. Ohne PCAP und ein Packet-Capture-Tool wäre es schwieriger, Pakete zu verfolgen und Sicherheitsrisiken zu managen.

Als einfaches Dateiformat hat PCAP den Vorteil, dass es mit fast jedem erdenklichen Packet-Sniffing-Programm kompatibel ist und es eine Reihe von Versionen für Windows, Linux und Mac OS gibt. Packet Capture kann in fast jeder Umgebung eingesetzt werden.

Nachteile von Packet Capturing und PCAP

Obwohl Packet Capturing eine wertvolle Überwachungstechnik ist, hat sie ihre Grenzen. Mit der Paketanalyse lässt sich zwar der Netzwerkverkehr überwachen, aber es wird nicht alles erfasst. Viele Cyberangriffe werden nicht über den Netzwerkverkehr eingeleitet, so dass Sie andere Sicherheitsmaßnahmen ergreifen müssen.

Einige Angreifer verwenden zum Beispiel USBs und andere hardwarebasierte Angriffe. Folglich sollte die Analyse von PCAP-Dateien Teil Ihrer Netzwerksicherheitsstrategie sein, aber nicht Ihre einzige Verteidigungslinie.

Ein weiteres großes Hindernis für die Erfassung von Paketen ist die Verschlüsselung. Viele Cyber-Angreifer nutzen verschlüsselte Kommunikation, um Angriffe auf Netzwerke zu starten. Verschlüsselung verhindert, dass Ihr Packet Sniffer auf Verkehrsdaten zugreifen und Angriffe identifizieren kann. Das bedeutet, dass verschlüsselte Angriffe unter dem Radar durchrutschen, wenn Sie sich auf PCAP verlassen.

Es gibt auch ein Problem mit dem Standort des Paketschnüfflers. Wenn ein Packet Sniffer am Rande des Netzwerks platziert wird, schränkt dies die Sichtbarkeit für den Benutzer ein. So kann der Benutzer beispielsweise den Beginn eines DDoS-Angriffs oder eines Malware-Ausbruchs nicht erkennen. Auch wenn Sie Daten in der Mitte des Netzwerks sammeln, müssen Sie sicherstellen, dass Sie ganze Konversationen und keine zusammengefassten Daten sammeln.

Open Source Packet Analysis Tool: Wie verwendet Wireshark PCAP-Dateien?

Wireshark ist das beliebteste Verkehrsanalyseprogramm der Welt. Wireshark verwendet .pcap-Dateien, um Paketdaten aufzuzeichnen, die aus einem Netzwerk-Scan gezogen wurden. Die Paketdaten werden in Dateien mit der Dateierweiterung .pcap aufgezeichnet und können verwendet werden, um Leistungsprobleme und Cyberangriffe im Netzwerk zu erkennen.

Mit anderen Worten, die PCAP-Datei erstellt eine Aufzeichnung von Netzwerkdaten, die Sie mit Wireshark anzeigen können. Sie können dann den Status des Netzwerks bewerten und feststellen, ob es Probleme mit den Diensten gibt, auf die Sie reagieren müssen.

Es ist wichtig zu wissen, dass Wireshark nicht das einzige Tool ist, das .pcap-Dateien öffnen kann. Andere weit verbreitete Alternativen sind tcpdump und WinDump, Netzwerküberwachungs-Tools, die ebenfalls PCAP verwenden, um die Netzwerkleistung unter die Lupe zu nehmen.

Beispiel für ein proprietäres Paketanalyse-Tool

SolarWinds Network Performance Monitor (FREE TRIAL)

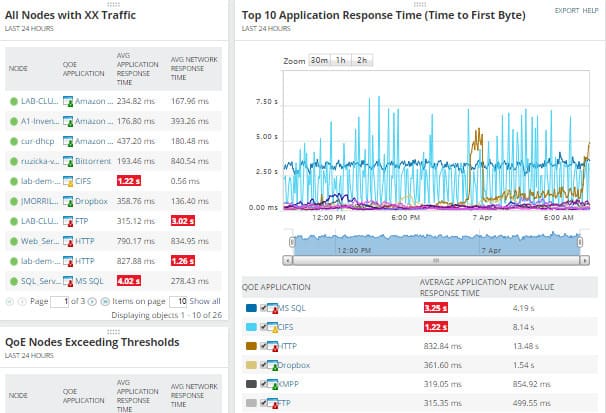

SolarWinds Network Performance Monitor ist ein Beispiel für ein Netzwerküberwachungs-Tool, das PCAP-Daten erfassen kann. Sie können die Software auf einem Gerät installieren und dann Paketdaten aus dem gesamten Netzwerk überwachen. Die Paketdaten ermöglichen es Ihnen, die Reaktionszeit des Netzwerks zu messen und Angriffe zu diagnostizieren.

Der Benutzer kann Paketdaten über das Quality of Experience Dashboard anzeigen, einschließlich einer Zusammenfassung der Netzwerkleistung. Grafische Darstellungen erleichtern es, Spitzen im Internetverkehr oder bösartigen Datenverkehr zu erkennen, die auf einen Cyberangriff hindeuten könnten.

Das Layout des Programms ermöglicht es dem Benutzer auch, Anwendungen nach dem Umfang des von ihnen verarbeiteten Datenverkehrs zu unterscheiden. Faktoren wie die durchschnittliche Reaktionszeit des Netzwerks, die durchschnittliche Reaktionszeit der Anwendung, das Gesamtdatenvolumen und die Gesamtzahl der Transaktionen helfen dem Benutzer, sich über Veränderungen im Netzwerk auf dem Laufenden zu halten, während diese live stattfinden. Es steht auch eine 30-tägige kostenlose Testversion zum Download zur Verfügung.

SolarWinds Network Performance Monitor Download 30-day FREE Trial

PCAP File Analysis: Angriffe im Netzwerkverkehr aufspüren

Packet Sniffing ist ein Muss für jedes Unternehmen, das ein Netzwerk betreibt. PCAP-Dateien sind eine der Ressourcen, die Netzwerkadministratoren nutzen können, um die Leistung unter die Lupe zu nehmen und Angriffe zu entdecken. Die Erfassung von Paketen hilft nicht nur dabei, der Ursache von Angriffen auf den Grund zu gehen, sondern auch bei der Behebung von Leistungsschwächen.

Open-Source-Packet-Capture-Tools wie Wireshark und tcpdump geben Netzwerkadministratoren die Möglichkeit, schlechte Netzwerkleistung zu beheben, ohne ein Vermögen auszugeben. Es gibt auch eine Reihe von proprietären Tools für Unternehmen, die eine fortgeschrittene Paketanalyse wünschen.

Mit Hilfe von PCAP-Dateien kann sich ein Benutzer bei einem Packet Sniffer anmelden, um Verkehrsdaten zu sammeln und zu sehen, wo Netzwerkressourcen verbraucht werden. Mit den richtigen Filtern ist es auch viel einfacher, das weiße Rauschen zu eliminieren und die wichtigsten Daten herauszufiltern.

PCAP File Capture FAQs

Wie viele Dateien erhalte ich pro Tag für ein PCAP-Abonnement?

PCAP ist kein Abonnement-Service. Die meisten PCAP-Tools starten Paketaufzeichnungen bei Bedarf, es ist jedoch möglich, eine Aufzeichnungssitzung über ein Skript zu starten und zu beenden. Das große Problem bei PCAP ist nicht die Anzahl der Dateien, sondern die Größe dieser Dateien – wenn man eine Aufzeichnungssitzung länger als eine kurze Zeit laufen lässt, entstehen sehr, sehr große Mengen gespeicherter Daten.

Wie genau ist die Zeitstempelung in PCAP?

Der PCAP-Standard kann die Zeit bis auf Nanosekunden genau angeben – ein Tausendmillionstel einer Sekunde. Alle Zeitstempel drücken einen Offset seit dem 1. Januar 1970, 00:00:00 UTC aus.

Wie funktioniert Libpcap?

Libcap ist eine API, was bedeutet, dass es von anderen Programmen gesteuert werden kann. Es stellt eine Reihe von Diensten zur Verfügung, die die Erfassung von Netzwerkpaketen ermöglichen. Libpcap wurde für Unix und Unix-ähnliche Systeme geschrieben, zu denen Linux und macOS gehören. Es liest alle Pakete an der Netzwerkschnittstelle des Host-Geräts. Die Netzwerkkarte muss in den „promiscuous mode“ versetzt werden, damit dies effektiv ist. Dadurch wird der Filter ausgeschaltet, der die Aktivität der Netzwerkkarte auf das Einlesen der an sie adressierten Pakete reduziert, so dass alle im Netzwerk zirkulierenden Pakete verarbeitet werden.

Was ist ein libpcap-Wrapper und wie verhält er sich zu PCAP?

Libpcap ist in C geschrieben. Es implementiert PCAP und stellt eine Bibliothek von Funktionsaufrufen zur Verfügung, die andere Programme verwenden können, um den in den einzelnen Funktionen der Bibliothek enthaltenen Programmcode aufzurufen. Nicht alle Programmiersprachen sind mit den Konstrukten kompatibel, die zum Aufrufen einer Libpcap-Funktion verwendet werden. Ein Wrapper ist lediglich eine sprachspezifische Funktionsstruktur, die ausschließlich zum Aufrufen einer Libpcap-Funktion dient. Sein Zweck ist es, Datenstrukturen zu interpretieren, um die C-Funktionsaufrufe für die inkompatible Programmiersprache verfügbar zu machen. Wrapper werden nicht von der libpcap-Bibliothek bereitgestellt.