Wenn Sie ein Unternehmen leiten oder ein Projekt verwalten, können die Auswirkungen eines Cyberkriminellen auf Ihr Unternehmen katastrophal sein. Sie können Kundendaten stehlen und Ihren Ruf ruinieren. Davon erholen sich viele nicht mehr. Und anders als in der physischen Welt, wo die bösen Gegenden klarer abgegrenzt sind, können Cyber-Bedrohungen wie ein trojanisches Pferd sein. Sie können freundlich erscheinen, aber wenn Sie nicht auf der Hut sind, plündern sie Ihre Daten.

Die Bedrohung kann auch intern sein, z. B. wenn ein verärgerter Mitarbeiter alles, was Sie jahrelang aufgebaut haben, in Sekundenschnelle sabotiert. Fazit: Technologie ist nützlich, aber sie ist auch anfällig. Aus diesem Grund müssen Unternehmen ein IT-Audit durchführen, um sicherzustellen, dass ihre Daten und ihr Netzwerk vor Angriffen geschützt sind. Ein IT-Sicherheitsaudit könnte das Einzige sein, was zwischen Erfolg und Misserfolg steht.

Was ist ein IT-Audit?

Audits klingen schlimm. Niemand möchte den Brief erhalten, in dem angekündigt wird, dass das Finanzamt eine Prüfung der Finanzen einleiten wird. Aber ein Audit bedeutet nur eine offizielle Prüfung der Buchführung. Ein Informationstechnologie-Audit ist daher eine offizielle Prüfung der IT-Infrastruktur, der Richtlinien und des Betriebs einer Organisation. Sie beinhaltet auch eine Bewertung, um Verbesserungen vorzuschlagen. IT-Audits gibt es seit Mitte der 1960er Jahre, und sie haben sich seither im Zuge des technischen Fortschritts ständig weiterentwickelt. Es ist ein wichtiger Teil eines guten IT-Projektmanagementverfahrens.

Man kann sich dies als IT-Sicherheitsaudit vorstellen. Es geht darum, festzustellen, ob die vorhandenen IT-Kontrollen die Vermögenswerte des Unternehmens angemessen schützen, die Integrität der Daten gewährleisten und mit den Zielen des Unternehmens übereinstimmen. Das bedeutet, dass alles, was mit der IT zu tun hat, überprüft wird, von der physischen Sicherheit bis hin zu den allgemeinen geschäftlichen und finanziellen Belangen.

Fünf Kategorien von IT-Audits

In groben Zügen kann ein IT-Audit in zwei Kategorien unterteilt werden: allgemeine Überprüfung der Kontrollen und Überprüfung der Anwendungskontrolle. Wenn Sie jedoch genauer werden wollen, finden Sie hier fünf Kategorien einer gut durchgeführten Prüfung.

- Systeme & Anwendungen: Hier geht es um die Systeme und Anwendungen innerhalb einer Organisation. Es wird sichergestellt, dass sie auf allen Aktivitätsebenen angemessen, effizient, gültig, zuverlässig, zeitgerecht und sicher sind.

- Informationsverarbeitungseinrichtungen: Überprüft, ob die Prozesse unter normalen oder gestörten Bedingungen korrekt, pünktlich und genau funktionieren.

- Systementwicklung: Überprüfen, ob die in der Entwicklung befindlichen Systeme in Übereinstimmung mit den Standards der Organisation erstellt werden.

- Management von IT und Unternehmensarchitektur: Sicherstellen, dass die IT-Verwaltung strukturiert ist und die Prozesse in einer kontrollierten und effizienten Weise ablaufen.

- Client/Server, Telekommunikation, Intranets und Extranets: Hier geht es um die Kontrolle der Telekommunikation, z. B. eines Servers und eines Netzwerks, das die Brücke zwischen Clients und Servern bildet.

All dies kann mit Hilfe von IT-Projektmanagementsoftware beschleunigt werden.

Wer ist zuständig?

Ein IT-Prüfer ist für die internen Kontrollen und Risiken im Zusammenhang mit dem IT-Netzwerk eines Unternehmens verantwortlich. Dazu gehört das Aufspüren von Schwachstellen im IT-System und die Reaktion auf gefundene Schwachstellen sowie die Planung zur Vermeidung von Sicherheitsverletzungen. Es gibt Zertifizierungen für diese Fähigkeit, wie z.B. Certified Information System Auditor (CISA) und Certified Information Systems Security Professionals (CISSP).

Was ist eine gute Häufigkeit?

Es gibt zwar keine festen Regeln für die Häufigkeit, aber regelmäßige IT-Sicherheitsaudits müssen ein Teil der mehrjährigen Bemühungen einer Organisation sein. Sie sind zeitaufwändig und mühsam, daher ist es ein Balanceakt. Am besten erkundigen Sie sich, wie oft andere Unternehmen Ihrer Branche und Größe usw. ihre Audits durchführen, um einen Richtwert zu erhalten.

Best Practices für IT-Audits

Die Durchführung eines IT-Audits ist ein komplexer Prozess, der alle Aspekte Ihres Informationssystems berührt. Es gibt übergreifende allgemeine Managementfragen und Richtlinien zu berücksichtigen. Außerdem geht es um Sicherheitsarchitektur und -design, Systeme und Netzwerke, Authentifizierung und Autorisierung und sogar um physische Sicherheit. Wie bei jedem guten Risikomanagement geht es auch hier um Kontinuitätsplanung und Wiederherstellung im Katastrophenfall.

Es gibt auch einige übergreifende Best Practices, die Ihnen den Weg durch das Labyrinth weisen können, damit Sie effektiv beginnen und abschließen. Diese fünf Tipps helfen Ihnen, eine IT-Sicherheitsprüfung richtig durchzuführen.

- Umfang: Wenn Sie den Umfang des Audits im Voraus kennen, ist es wahrscheinlicher, dass das Audit ohne Probleme verläuft. Zum einen sollten Sie alle relevanten Interessengruppen in die Planung einbeziehen. Sprechen Sie mit denjenigen, die in der IT-Umgebung tätig sind. Sie können Ihnen helfen zu verstehen, welche Risiken Sie ermitteln wollen, und sich ein Bild von den aktuellen Möglichkeiten des Systems machen. Auf diese Weise können Sie besser einschätzen, ob es notwendig ist, neue Technologien einzuführen oder nicht. Informieren Sie sich auch über die geltenden Gesetze und Vorschriften, um sicherzustellen, dass Sie die Vorschriften einhalten.

- Externe Ressourcen: Möglicherweise verfügen Sie über ein internes Team, das die IT-Sicherheitsprüfung selbst durchführen kann, oder Sie müssen externe Auftragnehmer suchen, die Sie bei Teilen oder der gesamten Prüfung unterstützen. Dies muss im Vorfeld geklärt werden. Vielleicht haben Sie einen IT-Audit-Manager oder müssen einen Berater einstellen, der dann das Team darin schult, worauf es zwischen den IT-Audits zu achten hat.

- Umsetzung: Kennen Sie Ihr Inventar und legen Sie diese Systeme in einer nach Priorität geordneten Liste ab. Informieren Sie sich über Industriestandards, Methoden und Verfahren, um sicherzustellen, dass Sie mit den aktuellsten Praktiken mithalten können. Bewerten Sie Ihr Audit, um festzustellen, ob Ihre Ressourcen geschützt und die Risiken gemindert sind.

- Feedback: IT-Auditberichte können sich anfühlen, als wären sie in einer anderen Sprache verfasst, wenn man kein IT-Fachmann ist. Damit die Prüfung wirksam ist, muss sie für die Entscheidungsträger verständlich sein. Der IT-Auditor sollte den Bericht persönlich übergeben und alle Fragen beantworten, so dass am Ende keine Zweifel an der Arbeit und den entdeckten Schwachstellen bestehen.

- Wiederholen Sie: Ein IT-Audit ist natürlich kein einmaliges Ereignis, aber zwischen den Audits gibt es immer noch etwas zu tun. Dazu gehören Empfehlungen für die Zukunft und der Einsatz von IT-Software, die Systeme, Benutzer und Anlagen automatisch überwachen kann. Es ist eine gute Idee, einen Plan für die vierteljährliche Überprüfung geltender Gesetze, Vorschriften und neuer Entwicklungen aufzustellen, da die Technologiebranche bekanntermaßen schnelllebig ist.

ProjectManager.com für IT-Audits

Bei einem IT-Audit gibt es viele Aufgaben, für deren Ausführung wahrscheinlich ein Team erforderlich ist. Das klingt nach einem Projekt. Es gibt zwar Softwarepakete, die für die Überwachung der IT-Sicherheit entwickelt wurden, aber ein Audit ist ein anderes Tier und kann von einer Projektmanagement-Software profitieren, um es effektiv zu steuern.

Jedes Audit kann in eine Reihe von Aufgaben unterteilt werden, so wie Sie einen Projektstrukturplan (PSP) verwenden, um ein großes Projekt in kleinere, besser handhabbare Teile aufzuteilen. Eine Aufgabenliste kann nach Prioritäten geordnet und dann in ProjectManager.com hochgeladen werden, wo sie von einem statischen Blatt in ein dynamisches Tool umgewandelt wird.

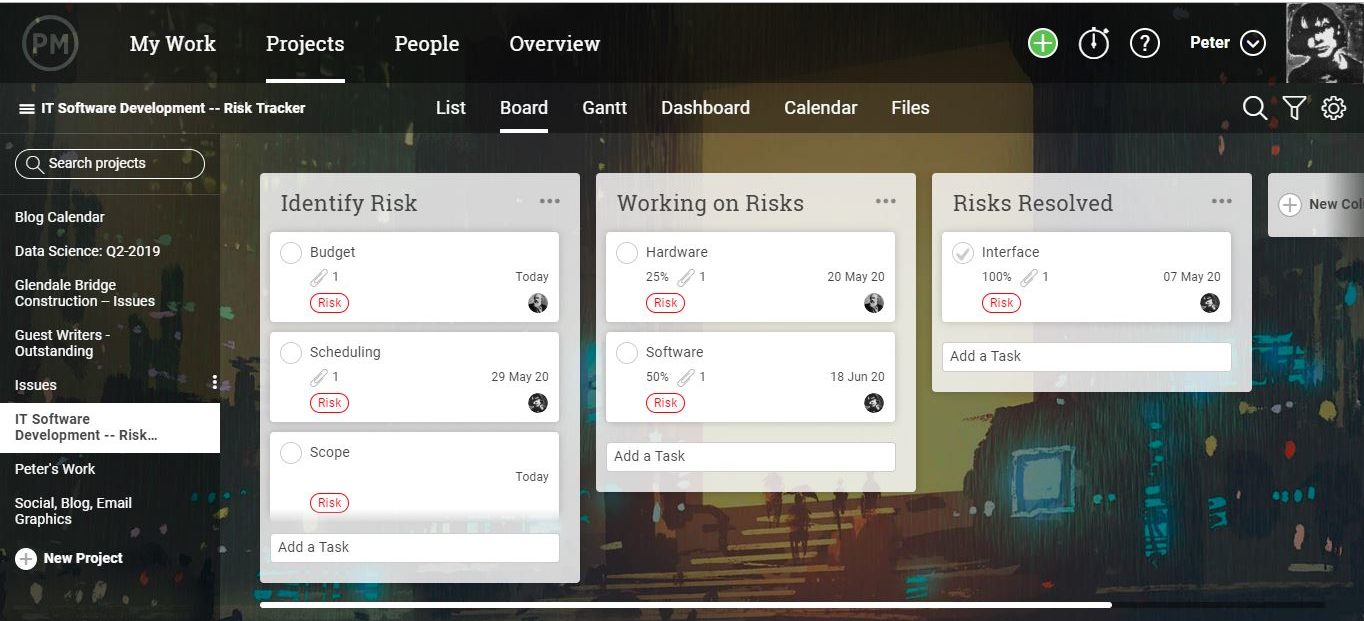

Visualisieren Sie den Arbeitsablauf mit Kanban

Nach dem Import kann die Aufgabenliste auf verschiedene Weise angezeigt werden. Es gibt die Kanban-Tafel, die den Arbeitsablauf visualisiert. Die verschiedenen Aufgaben sind einzelne Karten, die nach Spalten geordnet sind, die angeben, ob die Arbeit begonnen, in Arbeit oder erledigt werden soll. Diese Karten können einem oder mehreren Teammitgliedern zugewiesen werden, die sie direkt kommentieren können, um zusammenzuarbeiten. Auch Dateien und Bilder können angehängt werden.

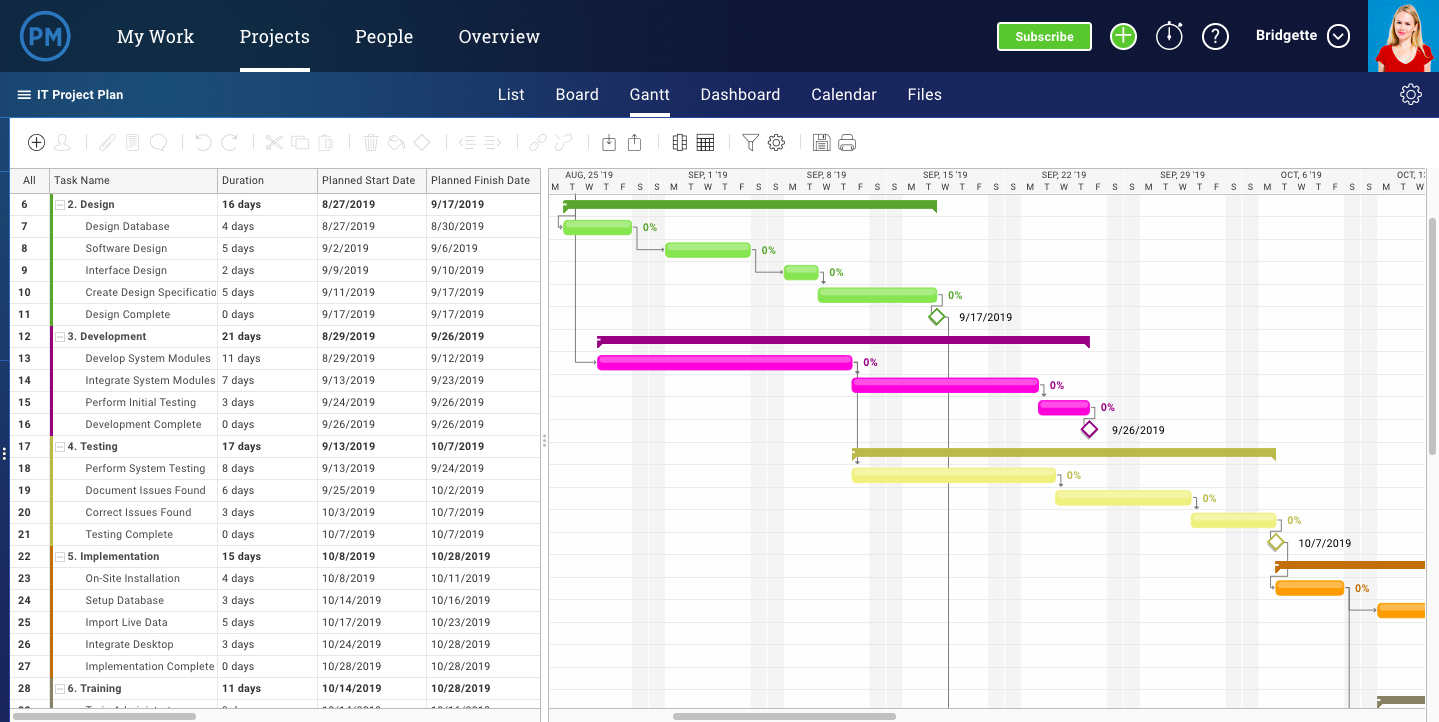

Erstelle einen Prüfungsplan mit Gantt

Eine weitere Ansicht ist das Gantt. Diese zeigt Ihre Aufgabenliste auf der linken Seite und füllt diese Aufgaben über eine Zeitleiste auf der rechten Seite. Die Aufgaben können wiederum zugewiesen, gemeinsam bearbeitet und nachverfolgt werden. ProjectManager.com ist eine Cloud-basierte Software, so dass alle Statusaktualisierungen sofort sichtbar sind. Aufgabenabhängigkeiten können verknüpft werden, um zu vermeiden, dass Teammitglieder blockiert werden, und wenn Fristen geändert werden müssen, kann dies durch einfaches Ziehen und Ablegen der Aufgabenzeitleiste erfolgen.

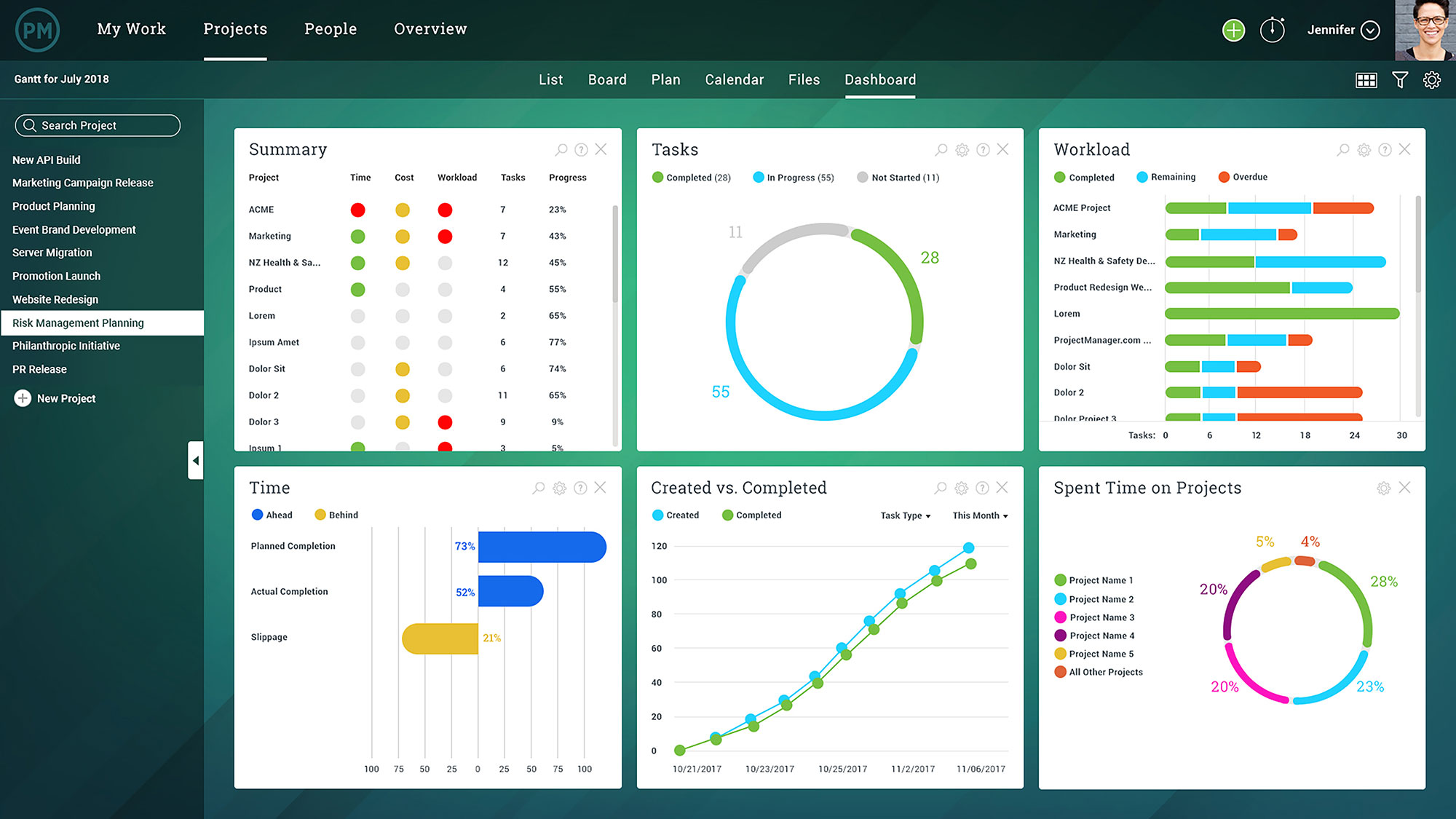

Projekt-Dashboards zur Überwachung des Audits

Für die Überwachung des Fortschritts des IT-Sicherheitsaudits und die Berichterstattung an das Management verfügt ProjectManager.com über ein Echtzeit-Dashboard. Es hält den Projektleiter auf dem Laufenden, rechnet die Zahlen automatisch aus und zeigt die Projektmetriken in übersichtlichen und farbigen Grafiken und Diagrammen an. Diese können dann nach den gewünschten Daten gefiltert und gemeinsam genutzt oder für eine Präsentation ausgedruckt werden.

ProjectManager.com bietet auch viele kostenlose Vorlagen für die verschiedenen Phasen eines Projekts. Unsere Vorlage zur IT-Risikobewertung ist ein guter Ausgangspunkt für ein IT-Audit.

Informationstechnologie ist Teil fast jeder Organisation. Die Vorteile sind groß, aber es gibt auch Risiken. ProjectManager.com ist eine cloudbasierte Projektmanagement-Software, die IT-Experten bei der Verwaltung der komplexen Aufgaben eines IT-Audits unterstützt. Testen Sie die Software noch heute kostenlos mit dieser 30-Tage-Testversion.