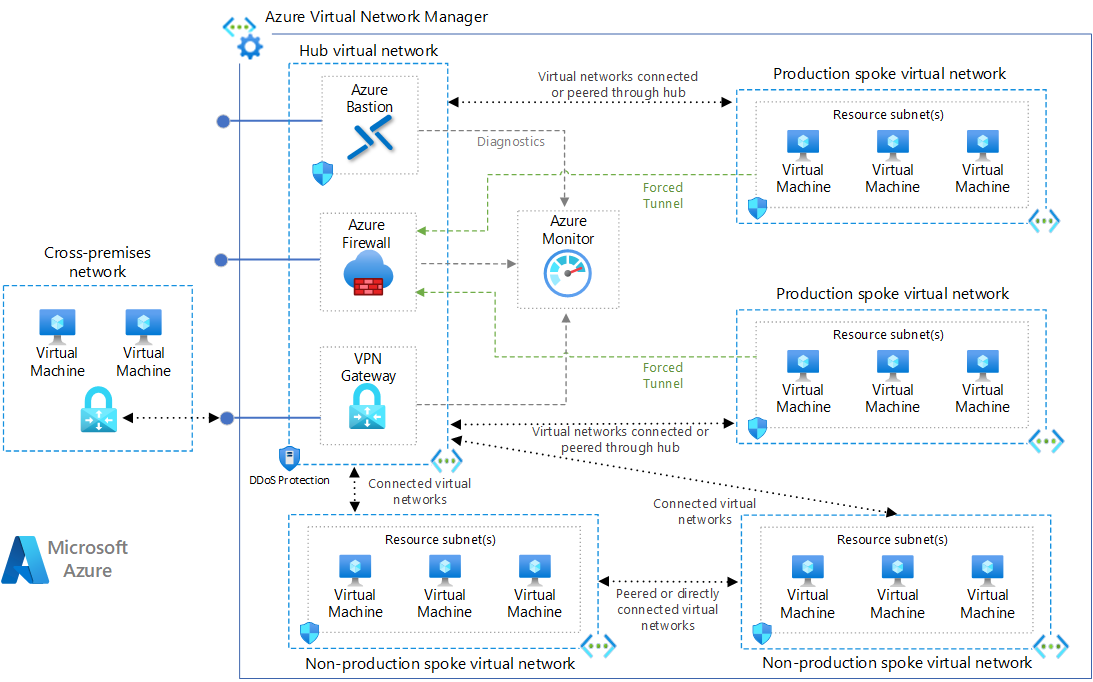

Tato referenční architektura popisuje topologii hub-spoke v Azure. Virtuální síť hub funguje jako centrální bod připojení k mnoha virtuálním sítím spoke. Rozbočovač lze také použít jako bod připojení k lokálním sítím. Spíkrové virtuální sítě jsou rovnocenné s rozbočovačem a lze je použít k izolaci pracovních zátěží.

Mezi výhody použití konfigurace rozbočovače a spíkrů patří úspora nákladů, překonání limitů předplatného a izolace pracovních zátěží.

Referenční nasazení

Toto nasazení zahrnuje jednu virtuální síť rozbočovače a dvě rovnocenné sítě spíkrů. Nasazena je také brána Azure Firewall a hostitel Azure Bastion. Volitelně může nasazení zahrnovat virtuální počítače v první spřízněné síti a bránu VPN.

- Azure CLI

- PowerShell

- Azure portal

Pomocí následujícího příkazu vytvořte skupinu prostředků pro toto nasazení. Chcete-li použít vložený shell, klikněte na tlačítko Vyzkoušet.

az group create --name hub-spoke --location eastusSpuštěním následujícího příkazu nasadíte konfiguraci sítě hub a spoke, VN peeringy mezi hubem a spokeem a hostitele Bastion

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonPomocí následujícího příkazu vytvoříte skupinu prostředků pro nasazení. Chcete-li použít vložený shell, klikněte na tlačítko Vyzkoušet.

New-AzResourceGroup -Name hub-spoke -Location eastusSpuštěním následujícího příkazu nasadíte konfiguraci sítě hub and spoke, VN peerings mezi hubem a spoke a hostitele Bastion

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonPomocí následujícího tlačítka nasadíte odkaz pomocí portálu Azure.

Podrobné informace a další možnosti nasazení naleznete v šablonách ARM použitých k nasazení tohoto řešení.

Případy použití

Mezi typická použití této architektury patří:

- Práce nasazené v různých prostředích, jako je vývoj, testování a produkce, které vyžadují sdílené služby, například DNS, IDS, NTP nebo AD DS. Sdílené služby jsou umístěny ve virtuální síti rozbočovače, zatímco každé prostředí je nasazeno ve spoji, aby byla zachována izolace.

- Pracovní zátěže, které nevyžadují vzájemné připojení, ale vyžadují přístup ke sdíleným službám.

- Podniky, které vyžadují centrální řízení bezpečnostních aspektů, například firewall v rozbočovači jako DMZ, a oddělenou správu pro pracovní zátěže v každém spoji.

Architektura

Architektura se skládá z následujících součástí.

Virtuální síť rozbočovače: Virtuální síť hub je centrálním bodem připojení k lokální síti a místem pro hostování služeb, které mohou být využívány různými pracovními úlohami hostovanými ve virtuálních sítích spoke.

Virtuální sítě spoke: Spoke virtuální sítě slouží k izolaci pracovních zátěží v jejich vlastních virtuálních sítích, které jsou spravovány odděleně od ostatních spokes. Každá pracovní zátěž může zahrnovat více vrstev s více podsítěmi připojenými prostřednictvím vyrovnávačů zátěže Azure.

Virtuální sítě peering: Dvě virtuální sítě mohou být propojeny pomocí peeringového spojení. Peeringová připojení jsou netranzitní připojení s nízkou latencí mezi virtuálními sítěmi. Po peeringu si virtuální sítě vyměňují provoz pomocí páteřní sítě Azure bez nutnosti použití směrovače.

Bastionový hostitel: Azure Bastion umožňuje bezpečné připojení k virtuálnímu počítači pomocí prohlížeče a portálu Azure. Hostitel Azure Bastion je nasazen uvnitř virtuální sítě Azure a může přistupovat k virtuálním strojům v této síti nebo k virtuálním strojům ve sdružených sítích VNet.

Brána firewall Azure: Azure Firewall je spravovaná brána firewall jako služba. Instance brány Firewall je umístěna ve vlastní podsíti.

Brána virtuální sítě VPN nebo brána ExpressRoute. Brána virtuální sítě umožňuje připojení virtuální sítě k zařízení VPN nebo okruhu ExpressRoute, který se používá pro připojení k místní síti. Další informace naleznete v části Připojení lokální sítě k virtuální síti Microsoft Azure.

Zařízení VPN. Zařízení nebo služba, která poskytuje externí připojení k místní síti. Zařízení VPN může být hardwarové zařízení nebo softwarové řešení, například služba Routing and Remote Access Service (RRAS) v systému Windows Server 2012. Další informace naleznete v části Informace o zařízeních VPN pro připojení brány VPN mezi lokalitami.

Doporučení

Následující doporučení platí pro většinu scénářů. Řiďte se těmito doporučeními, pokud nemáte specifický požadavek, který je převyšuje.

Skupiny prostředků

Vzorové řešení obsažené v tomto dokumentu používá jednu skupinu prostředků Azure. V praxi mohou být rozbočovač a jednotlivé spičky implementovány v různých skupinách prostředků a dokonce i v různých odběrech. Při vzájemném propojení virtuálních sítí v různých odběrech mohou být oba odběry přiřazeny ke stejnému nebo různému nájemci služby Azure Active Directory. To umožňuje decentralizovanou správu jednotlivých pracovních zátěží při současném sdílení služeb udržovaných v rozbočovači.

Virtuální síť a podsíť GatewaySubnet

Vytvořte podsíť s názvem GatewaySubnet s rozsahem adres /27. V podsíti GatewaySubnet můžete vytvořit podsíť s názvem GatewaySubnet. Tuto podsíť vyžaduje virtuální síťová brána. Přidělení 32 adres této podsíti pomůže v budoucnu zabránit dosažení omezení velikosti brány.

Další informace o nastavení brány naleznete v následujících referenčních architekturách v závislosti na typu připojení:

- Hybridní síť pomocí ExpressRoute

- Hybridní síť pomocí brány VPN

Pro vyšší dostupnost můžete použít ExpressRoute plus VPN pro převzetí služeb při selhání. Viz Připojení lokální sítě k Azure pomocí ExpressRoute s VPN failover.

Topologii hub-spoke lze také použít bez brány, pokud nepotřebujete konektivitu s lokální sítí.

Virtuální síť peering

Virtuální síť peering je nepřechodný vztah mezi dvěma virtuálními sítěmi. Pokud potřebujete, aby se spacy vzájemně propojovaly, zvažte přidání samostatného peeringového spojení mezi těmito spacy.

Předpokládejme však, že máte několik spotů, které se potřebují vzájemně propojit. V takovém případě vám velmi rychle dojdou možná peeringová spojení kvůli omezení počtu peeringových spojení na jednu virtuální síť. (Další informace naleznete v části Omezení sítě. V tomto scénáři zvažte použití uživatelsky definovaných tras (UDR), které vynutí, aby byl provoz směřující do rozbočovače odesílán na bránu Azure Firewall nebo na síťové virtuální zařízení fungující jako směrovač v rozbočovači. To umožní, aby se spoje navzájem připojovaly.

Spoje můžete také nakonfigurovat tak, aby ke komunikaci se vzdálenými sítěmi používaly bránu rozbočovače. Aby mohl provoz brány proudit ze spičky do rozbočovače a připojovat se ke vzdáleným sítím, musíte:

- Konfigurovat peeringové připojení v rozbočovači tak, aby umožňovalo tranzit brány.

- Konfigurovat peeringové připojení v každé spičce tak, aby používalo vzdálené brány.

- Konfigurovat všechna peeringová připojení tak, aby umožňovala předávání provozu.

Další informace o vytváření peeringu virtuální sítě naleznete v části Vytvoření peeringu VNet.

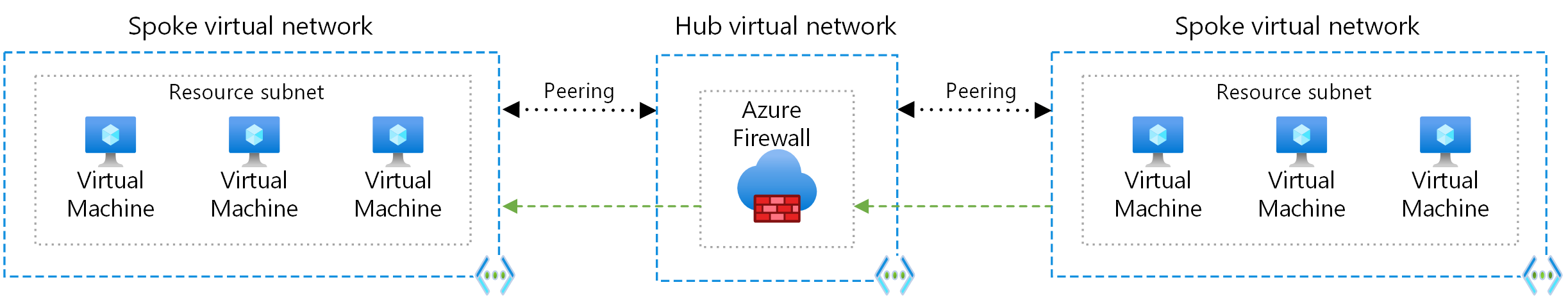

Připojení mezi spoji

Pokud potřebujete připojení mezi spoji, zvažte nasazení brány Azure Firewall nebo jiného síťového virtuálního zařízení a vytvořte trasy pro předávání provozu ze spoje do brány firewall / síťového virtuálního zařízení, které pak může směrovat do druhého spoje. V tomto scénáři je nutné nakonfigurovat peeringová spojení tak, aby umožňovala předávání provozu.

Pro směrování provozu mezi spiky můžete také použít bránu VPN, i když to bude mít vliv na latenci a propustnost. Podrobnosti o konfiguraci naleznete v části Konfigurace tranzitní brány VPN pro virtuální síťové peeringy.

Zvažte, jaké služby jsou v rozbočovači sdíleny, abyste zajistili škálování rozbočovače pro větší počet paprsků. Pokud například rozbočovač poskytuje služby brány firewall, zvažte při přidávání více spíkrů limity šířky pásma vašeho řešení brány firewall. Možná budete chtít některé z těchto sdílených služeb přesunout na druhou úroveň rozbočovačů.

Provozní aspekty

Při nasazování a správě sítí rozbočovačů a spojek zvažte následující možnosti.

Monitorování sítě

Pomocí nástroje Azure Network Watcher můžete monitorovat a řešit problémy se síťovými komponentami, nástroje jako Traffic Analytics vám ukáží systémy ve vašich virtuálních sítích, které generují největší provoz, takže můžete vizuálně identifikovat úzká místa dříve, než přerostou v problémy. Network Performance Manager je vhodným nástrojem pro sledování informací o okruzích Microsoft ExpressRoute. Dalším nástrojem, který vám pomůže řešit problémy s připojeními VPN typu site-to-site propojujícími vaše aplikace s uživateli v lokálním prostředí, je diagnostika VPN.

Další informace najdete v části Azure Network Watcher v rámci Azure Well-Architected Framework.

Úvahy o nákladech

Při nasazování a správě rozbočovacích a propojených sítí zvažte následující položky související s náklady.

Brána Azure Firewall

V této architektuře je v rozbočovací síti nasazena brána Azure Firewall. Při použití jako sdíleného řešení a využití více pracovními úlohami může brána Azure Firewall ušetřit až 30-50 % oproti jiným síťovým virtuálním zařízením. Další informace naleznete v části Azure Firewall vs. síťové virtuální zařízení.

Virtuální síťový peering

Virtuální síťový peering můžete použít ke směrování provozu mezi virtuálními sítěmi pomocí privátních IP adres. Zde je několik bodů:

- Vstupní a výstupní provoz je zpoplatněn na obou koncích peeringových sítí.

- Různé zóny mají různé přenosové rychlosti.

Například při přenosu dat z virtuální sítě v zóně 1 do jiné virtuální sítě v zóně 2 bude účtována odchozí přenosová rychlost pro zónu 1 a příchozí rychlost pro zónu 2. Další informace naleznete v části Ceník virtuální sítě.