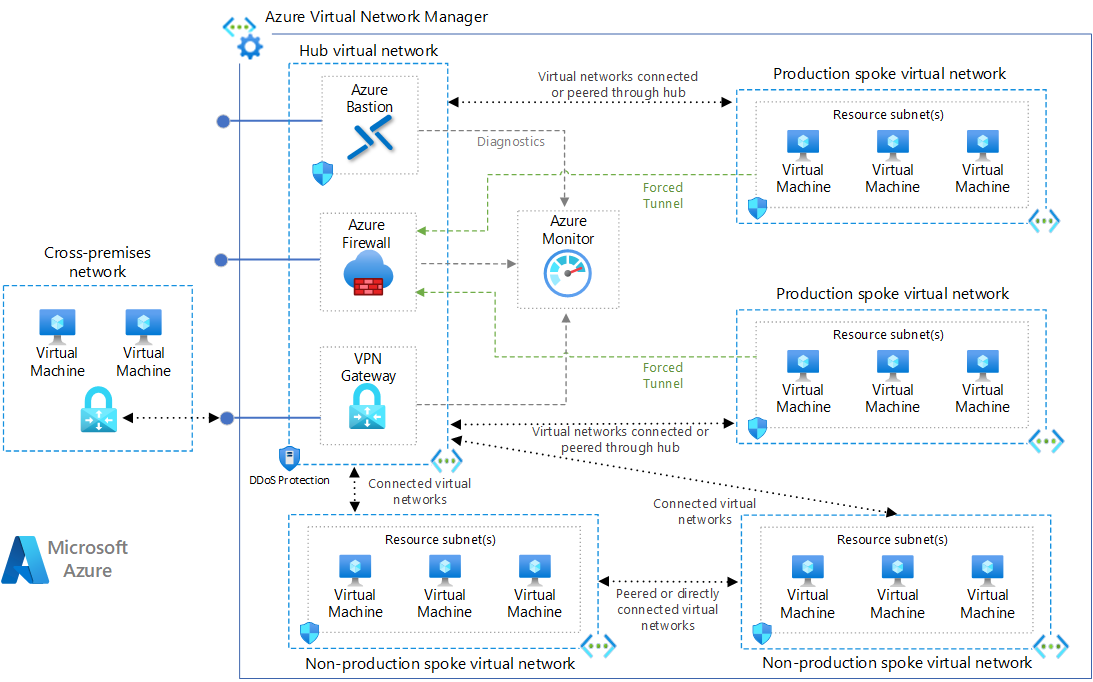

Esta arquitetura de referência detalha uma topologia com raios de cubo em Azure. A rede virtual do hub atua como um ponto central de conectividade com muitas redes virtuais faladas. O hub também pode ser usado como o ponto de conectividade para as suas redes locais. As redes virtuais de raio com o hub podem ser usadas para isolar cargas de trabalho.

Os benefícios de usar uma configuração de hub e raio incluem economia de custos, ultrapassando limites de assinatura e isolamento da carga de trabalho.

Replicação de referência

Esta implantação inclui uma rede virtual de hub e dois raios de referência (peered spokes). Um Firewall Azure e um host Azure Bastion também são implantados. Opcionalmente, a implantação pode incluir máquinas virtuais na rede do primeiro raio e um gateway VPN.

- Azure CLI

- PowerShell

- Portal de Azure

Utilize o seguinte comando para criar um grupo de recursos para a implantação. Clique no botão Try it para usar um shell incorporado.

az group create --name hub-spoke --location eastusExecutar o seguinte comando para implantar a configuração de rede do hub e dos raios, os pares VNet entre o hub e os raios, e um host Bastion

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUtilizar o seguinte comando para criar um grupo de recursos para a implantação. Clique no botão Try it para usar uma shell embutida.

New-AzResourceGroup -Name hub-spoke -Location eastusExecutar o seguinte comando para implantar a configuração de rede de hub e raio, pontos de VNet entre o hub e raio, e uma máquina Bastion

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonUtilizar o seguinte botão para implantar a referência usando o portal Azure.

Para informações detalhadas e opções adicionais de implantação, veja os Modelos ARM usados para implantar esta solução.

Utilizar casos

Os usos típicos para esta arquitetura incluem:

- Carga de trabalho implantada em diferentes ambientes, como desenvolvimento, testes e produção, que requerem serviços compartilhados como DNS, IDS, NTP ou AD DS. Os serviços compartilhados são colocados na rede virtual do hub, enquanto cada ambiente é implantado em um spoke para manter o isolamento.

- Carga de trabalho que não requerem conectividade entre si, mas que requerem acesso a serviços compartilhados.

- Empresas que requerem controle central sobre aspectos de segurança, como um firewall no hub como uma DMZ, e gerenciamento segregado das cargas de trabalho em cada raio.

Arquitetura

A arquitetura consiste nos seguintes componentes.

Rede virtual do hub: A rede virtual do hub é o ponto central de conectividade à sua rede local e um lugar para hospedar serviços que podem ser consumidos pelas diferentes cargas de trabalho hospedadas nas redes virtuais spoke.

Redes virtuais faladas: As redes virtuais faladas são usadas para isolar as cargas de trabalho em suas próprias redes virtuais, gerenciadas separadamente de outros raios. Cada carga de trabalho pode incluir várias camadas, com várias sub-redes ligadas através de equilibradores de carga Azure.

Equipamento virtual de rede: Duas redes virtuais podem ser conectadas usando uma conexão de peering. As conexões de peering são conexões não-transitivas, de baixa latência entre redes virtuais. Uma vez entre pares, as redes virtuais trocam tráfego usando o backbone Azure sem a necessidade de um router.

Bastion Host: O Azure Bastion permite-lhe ligar-se em segurança a uma máquina virtual utilizando o seu browser e o portal Azure. Um anfitrião Azure Bastion é instalado dentro de uma Rede Virtual Azure e pode aceder a máquinas virtuais na VNet, ou a máquinas virtuais em VNets de pares.

Azure Firewall: O Azure Firewall é um firewall gerenciado como um serviço. A instância Firewall é colocada em sua própria sub-rede.

VPN virtual network gateway ou ExpressRoute gateway. O gateway de rede virtual permite que a rede virtual se conecte ao dispositivo VPN, ou circuito ExpressRoute, usado para conectividade com a sua rede local. Para mais informações, consulte Conectar uma rede local a uma rede virtual Microsoft Azure.

VPN dispositivo. Um dispositivo ou serviço que fornece conectividade externa à rede no local. O dispositivo VPN pode ser um dispositivo de hardware ou uma solução de software, como o Routing and Remote Access Service (RRAS) no Windows Server 2012. Para mais informações, consulte Sobre dispositivos VPN para conexões Site-to-Site VPN Gateway.

Recomendações

As seguintes recomendações se aplicam à maioria dos cenários. Siga estas recomendações a menos que tenha um requisito específico que as substitua.

Grupos de recursos

A solução modelo incluída neste documento utiliza um único grupo de recursos Azure. Na prática, o hub e cada falante pode ser implementado em diferentes grupos de recursos e até mesmo em diferentes subscrições. Quando você compara redes virtuais em diferentes assinaturas, ambas as assinaturas podem ser associadas com o mesmo ou diferente locatário do Azure Active Directory. Isto permite o gerenciamento descentralizado de cada carga de trabalho enquanto compartilha serviços mantidos no hub.

Rede virtual e GatewaySubnet

Criar uma sub-rede chamada GatewaySubnet, com um intervalo de endereços de /27. O gateway de rede virtual requer esta subrede. A atribuição de 32 endereços a esta sub-rede ajudará a evitar que o tamanho do gateway seja limitado no futuro.

Para mais informações sobre como configurar o gateway, consulte as seguintes arquiteturas de referência, dependendo do tipo de conexão:

- Rede híbrida usando ExpressRoute

- Rede híbrida usando um gateway VPN

Para maior disponibilidade, você pode usar ExpressRoute mais uma VPN para failover. Veja Conectar uma rede local ao Azure usando ExpressRoute com failover VPN.

Uma topologia de hub-spoke também pode ser usada sem um gateway se você não precisar de conectividade com sua rede local.

Peering de rede virtual

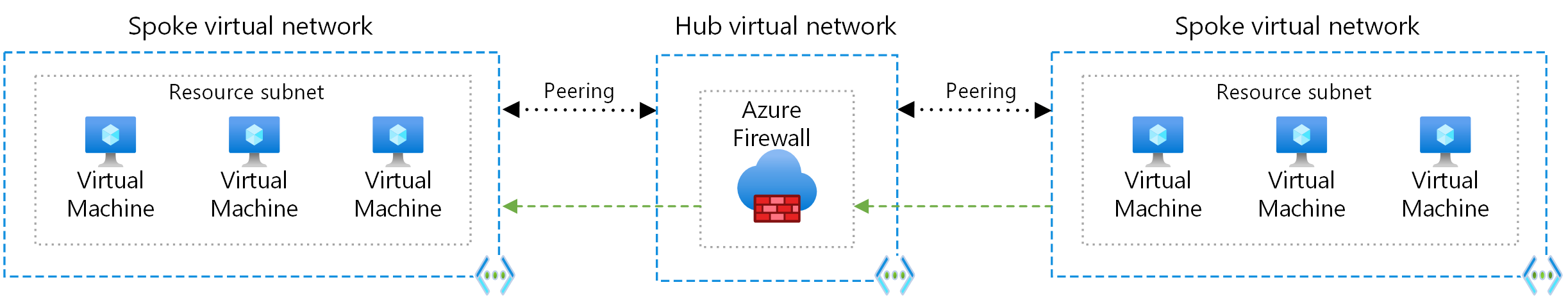

Peering de rede virtual é uma relação não-transitiva entre duas redes virtuais. Se você precisar de raios para conectar um ao outro, considere adicionar uma conexão de peering separada entre esses raios.

No entanto, suponha que você tenha vários raios que precisam se conectar um com o outro. Nesse caso, você ficará sem possíveis conexões de peering muito rapidamente devido à limitação do número de peerings de rede virtual por rede virtual. (Para mais informações, consulte Limites de rede. Neste cenário, considere o uso de rotas definidas pelo usuário (UDRs) para forçar o tráfego destinado a um falante a ser enviado ao Azure Firewall ou a um dispositivo virtual de rede atuando como um roteador no hub. Isto permitirá que os raios se conectem uns aos outros.

Você também pode configurar os raios para usar o gateway do hub para se comunicar com redes remotas. Para permitir que o tráfego de gateway flua do raio para o hub e conecte-se a redes remotas, você deve:

- Configurar a conexão de peering no hub para permitir o tráfego de gateway.

- Configurar a conexão de peering em cada raio para usar gateways remotos.

- Configurar todas as conexões de peering para permitir o tráfego encaminhado.

Para informações adicionais sobre como criar peering de rede virtual, veja Create VNet peerings.

Conectividade de peering

Se você precisar de conectividade entre raios, considere implantar um Firewall Azure ou outro dispositivo virtual de rede e criar rotas para encaminhar o tráfego do raio para o firewall / dispositivo virtual de rede, que pode então encaminhar para o segundo raio. Neste cenário, você deve configurar as conexões de peering para permitir o tráfego encaminhado.

Você também pode usar um gateway VPN para encaminhar o tráfego entre os raios, embora isso tenha impacto na latência e na taxa de transferência. Veja Configurar trânsito de gateway VPN para peering de rede virtual para detalhes de configuração.

Consulte quais serviços são compartilhados no hub para garantir as escalas de hub para um maior número de raios. Por exemplo, se o seu hub fornece serviços de firewall, considere os limites de largura de banda da sua solução de firewall ao adicionar vários raios. Você pode querer mover alguns desses serviços compartilhados para um segundo nível de hubs.

Operacionais

Considerar o seguinte ao implantar e gerenciar redes de hubs e raios.

Monitoramento da rede

Utilizar o Azure Network Watcher para monitorar e solucionar problemas dos componentes de rede, ferramentas como o Traffic Analytics mostrarão a você os sistemas em suas redes virtuais que geram mais tráfego para que você possa identificar visualmente gargalos antes que eles degenerem em problemas. O Network Performance Manager é a ferramenta certa para monitorar informações sobre os circuitos do Microsoft ExpressRoute. O diagnóstico VPN é outra ferramenta que pode ajudar a resolver problemas de conexões VPN site-a-site conectando suas aplicações a usuários no local.

Para mais informações, veja o Azure Network Watcher no Azure Well-Architected Framework.

Custos

Considere os seguintes itens relacionados a custos ao implantar e gerenciar redes de hub e raio.

Azure Firewall

Nesta arquitetura, um Azure Firewall é implantado na rede do hub. Quando usado como uma solução compartilhada e consumido por múltiplas cargas de trabalho, um Firewall Azure pode economizar até 30-50% em relação a outros dispositivos virtuais da rede. Para mais informações, veja Azure Firewall vs. dispositivo virtual de rede.

Aplicação de peering de rede virtual

Pode usar peering de rede virtual para encaminhar tráfego entre redes virtuais usando endereços IP privados. Aqui estão alguns pontos:

- Tráfego de entrada e saída é cobrado em ambas as extremidades das redes com peering.

- Zonas diferentes têm diferentes taxas de transferência.

Por exemplo, a transferência de dados de uma rede virtual na zona 1 para outra rede virtual na zona 2, irá incorrer na taxa de transferência de saída para a zona 1 e taxa de entrada para a zona 2. Para obter mais informações, consulte Preço da rede virtual.