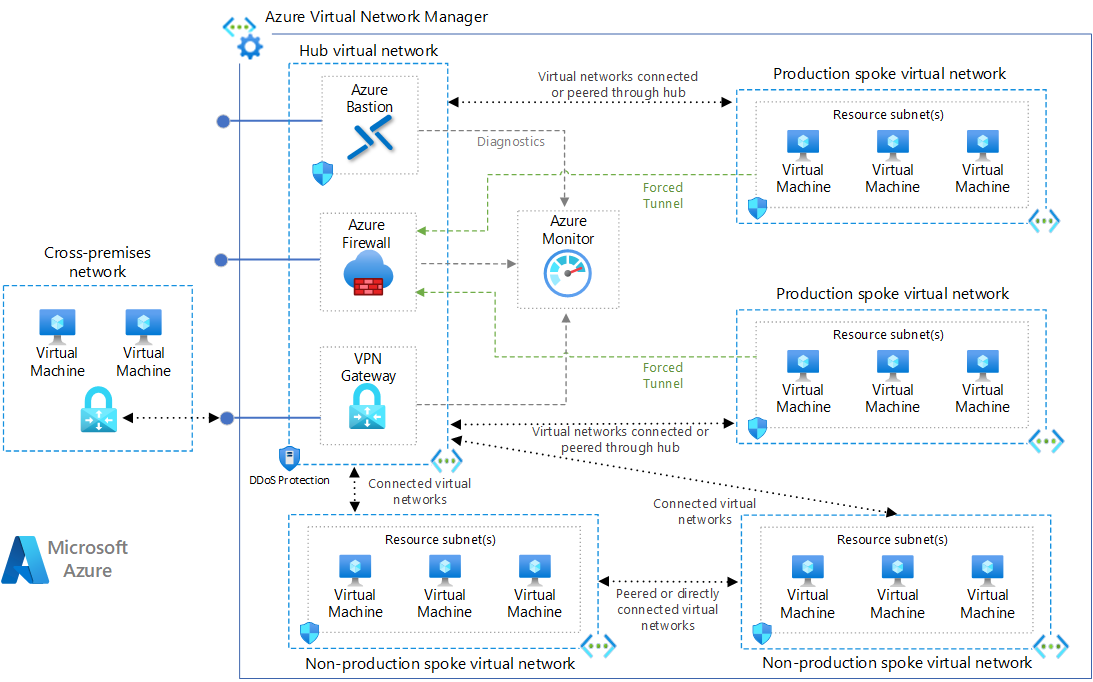

Tässä viitearkkitehtuurissa kuvataan yksityiskohtaisesti hub-spoke-verkkotopologia Azuressa. Hub-virtuaaliverkko toimii keskusyhteyspisteenä monille spoke-virtuaaliverkoille. Hubia voidaan käyttää myös yhteyspisteenä tiloissa oleviin verkkoihin. Spoke-virtuaaliverkot ovat vertaisverkkoja keskittimen kanssa, ja niitä voidaan käyttää työkuormien eristämiseen.

Keskus- ja spoke-konfiguraation käytön etuja ovat kustannussäästöt, tilausrajoitusten ylittäminen ja työkuormien eristäminen.

Viiteasennuskokoonpano

Tämässä kokoonpanossa on mukana yksi keskus-virtuaaliverkko (hub virtuaaliverkko) ja kaksi vertaisverkkona toimivaa spokea. Käyttöön on otettu myös Azure-palomuuri ja Azure Bastion -isäntä. Vaihtoehtoisesti käyttöönotto voi sisältää virtuaalikoneita ensimmäisessä spoke-verkossa ja VPN-yhdyskäytävän.

- Azure CLI

- PowerShell

- Azure-portaali

Luo käyttöönoton resurssiryhmä seuraavan komennon avulla. Voit käyttää sulautettua komentotulkkia napsauttamalla Kokeile-painiketta.

az group create --name hub-spoke --location eastusAjoita seuraava komento ottaaksesi käyttöön hub- ja spoke-verkkokokoonpanon, hubin ja spokein väliset VNet-vertaisverkot sekä Bastion-isännän

az deployment group create --resource-group hub-spoke \ --template-uri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonLuo käyttöönoton resurssiryhmä seuraavan komennon avulla. Napsauta Kokeile-painiketta, jos haluat käyttää upotettua komentotulkkia.

New-AzResourceGroup -Name hub-spoke -Location eastusSuoritat seuraavan komennon ottaaksesi käyttöön hub and spoke -verkkokokoonpanon, hubin ja spokein väliset VNet-vertaisverkot ja Bastion-isännän

New-AzResourceGroupDeployment -ResourceGroupName hub-spoke ` -TemplateUri https://raw.githubusercontent.com/mspnp/samples/master/solutions/azure-hub-spoke/azuredeploy.jsonKäytä seuraavaa painiketta ottaaksesi käyttöön referenssin Azure-portaalin avulla.

Yksityiskohtaisia tietoja ja muita käyttöönottovaihtoehtoja on tämän ratkaisun käyttöönotossa käytetyissä ARM-malleissa.

Käyttökohteet

Tyypillisiä käyttökohteita tälle arkkitehtuurille ovat muun muassa seuraavat:

- Työtehtävät, jotka on otettu käyttöön useissa eri ympäristöissä, kuten kehitystoiminnoissa, testauksessa ja tuotantoympäristöissä ja jotka edellyttävät jaettuja palveluita, kuten DNS:ää, IDS:ää, NTP:tä tai AD DS:ää. Jaetut palvelut sijoitetaan hub-virtuaaliverkkoon, kun taas kukin ympäristö otetaan käyttöön spokeiin eristyksen säilyttämiseksi.

- Työkuorma, joka ei vaadi yhteyksiä toisiinsa, mutta vaatii pääsyä jaettuihin palveluihin.

- Yritykset, jotka vaativat keskitettyä tietoturvanäkökohtien hallintaa, kuten palomuuria keskittimessä DMZ:nä, ja eriytettyä hallintaa kussakin spokeissa oleville työmäärille.

Arkkitehtuuri

Arkkitehtuuri koostuu seuraavista komponenteista.

Keskittimen virtuaaliverkko: Hub-virtuaaliverkko on toimitilaverkon keskeinen yhteyspiste ja paikka, jossa isännöidään palveluja, joita spoke-virtuaaliverkoissa isännöidyt eri työmäärät voivat käyttää.

Spoke-virtuaaliverkot: Spoke-virtuaaliverkkoja käytetään eristämään työmäärät omiin virtuaaliverkkoihinsa, joita hallitaan erillään muista spokes-verkoista. Kukin työmäärä voi sisältää useita tasoja, joihin on yhdistetty useita aliverkkoja Azure-kuormantasaajien kautta.

Virtuaaliverkkojen peering: Kaksi virtuaaliverkkoa voidaan yhdistää peering-yhteyden avulla. Peering-yhteydet ovat virtuaaliverkkojen välisiä ei-transitiivisia, matalan viiveen yhteyksiä. Kun peering-yhteys on muodostettu, virtuaaliverkot vaihtavat liikennettä käyttämällä Azuren runkoverkkoa ilman reititintä.

Bastion Host: Azure Bastionin avulla voit muodostaa turvallisen yhteyden virtuaalikoneeseen selaimen ja Azure-portaalin avulla. Azure Bastion -isäntä otetaan käyttöön Azure-virtuaaliverkon sisällä, ja se voi käyttää VNetissä olevia virtuaalikoneita tai kurkistetuissa VNeteissä olevia virtuaalikoneita.

Azure-palomuuri: Azure Firewall on hallittu palomuuri palveluna. Palomuuri-instanssi on sijoitettu omaan aliverkkoonsa.

VPN-virtuaaliverkon yhdyskäytävä tai ExpressRoute-yhdyskäytävä. Virtuaaliverkon yhdyskäytävän avulla virtuaaliverkko voi muodostaa yhteyden VPN-laitteeseen tai ExpressRoute-piiriin, jota käytetään yhteyden muodostamiseen toimitilaverkkoon. Lisätietoja on kohdassa Toimitilaverkon liittäminen Microsoft Azure -virtuaaliverkkoon.

VPN-laite. Laite tai palvelu, joka tarjoaa ulkoisen yhteyden toimitilaverkkoon. VPN-laite voi olla laitteistolaite tai ohjelmistoratkaisu, kuten Windows Server 2012:n reititys- ja etäyhteyspalvelu (RRAS). Lisätietoja on kohdassa Tietoja VPN-laitteista Site-to-Site VPN Gateway -yhteyksiä varten.

Suositukset

Seuraavat suositukset koskevat useimpia skenaarioita. Noudata näitä suosituksia, ellei sinulla ole erityisiä vaatimuksia, jotka kumoavat ne.

Resurssiryhmät

Tämän asiakirjan sisältämässä esimerkkiratkaisussa käytetään yhtä Azure-resurssiryhmää. Käytännössä keskitin ja kukin spoke voidaan toteuttaa eri resurssiryhmissä ja jopa eri tilauksissa. Kun virtuaaliverkot peerataan eri tilauksissa, molemmat tilaukset voidaan liittää samaan tai eri Azure Active Directory -vuokralaiseen. Tämä mahdollistaa kunkin työmäärän hajautetun hallinnan ja samalla keskittimessä ylläpidettyjen palvelujen yhteiskäytön.

Virtuaaliverkko ja GatewaySubnet

Luo GatewaySubnet-niminen aliverkko, jonka osoitealue on /27. Virtuaaliverkon yhdyskäytävä vaatii tämän aliverkon. 32 osoitteen osoittaminen tähän aliverkkoon auttaa estämään yhdyskäytävän kokorajoitusten saavuttamisen tulevaisuudessa.

Lisätietoja yhdyskäytävän määrittämisestä on seuraavissa viitearkkitehtuureissa yhteystyypin mukaan:

- Hybridiverkko, jossa käytetään ExpressRoute

- Hybridiverkko, jossa käytetään VPN-yhdyskäytävää

Suurempaa käytettävyyttä varten voit käyttää ExpressRoute-verkkoa ja lisäksi VPN-verkkoa vikasietoisuuteen. Katso Paikallisen verkon liittäminen Azureen käyttämällä ExpressRoutea ja VPN-vikaantumista.

Keskus-piikkitopologiaa voidaan käyttää myös ilman yhdyskäytävää, jos et tarvitse yhteyttä paikalliseen verkkoon.

Virtuaalisen verkon peering

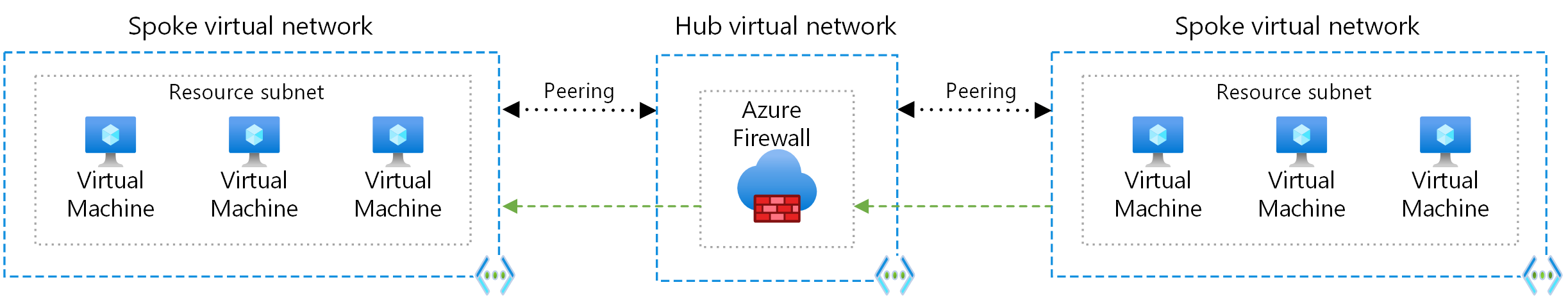

Virtuaalisen verkon peering on kahden virtuaalisen verkon välinen ei-transitiivinen suhde. Jos edellytät, että tiedustelupisteet ovat yhteydessä toisiinsa, harkitse erillisen peering-yhteyden lisäämistä näiden tiedustelupisteiden välille.

Mutta oletetaan, että sinulla on useita tiedustelupisteitä, joiden on oltava yhteydessä toisiinsa. Tällöin mahdolliset peering-yhteydet loppuvat hyvin nopeasti, koska virtuaaliverkon peering-yhteyksien määrää virtuaaliverkkoa kohden on rajoitettu. (Lisätietoja on kohdassa Verkkoyhteyksien rajoitukset. Harkitse tässä skenaariossa käyttäjän määrittelemien reittien (UDR) käyttämistä pakottaaksesi puikkoon suuntautuvan liikenteen lähettämään sen Azure-palomuuriin tai keskuksen reitittimenä toimivaan verkon virtuaalilaitteeseen. Tämä mahdollistaa sen, että spokesit voivat muodostaa yhteyden toisiinsa.

Voit myös määrittää spokesit käyttämään hubin yhdyskäytävää yhteydenpitoon etäverkkojen kanssa. Jotta yhdyskäytäväliikenne voi kulkea spokeista hubiin ja muodostaa yhteyden etäverkkoihin, sinun on:

- Konfiguroitava hubin peering-yhteys siten, että se sallii yhdyskäytävän kauttakulun.

- Konfiguroitava kunkin spoken peering-yhteys siten, että se voi käyttää etäyhdyskäytäviä.

- Konfiguroitava kaikki peering-yhteydet siten, että ne sallivat välitettävän liikenteen.

Lisätietoja virtuaaliverkon peeringin luomisesta on kohdassa VNet-vertaisyhteyksien luominen.

Spoken liitettävyys

Jos tarvitset yhteyksiä spokeien välillä, harkitse Azure-palomuurin tai muun verkko-virtuaalilaitteen käyttöönottoa ja luo reittejä, joiden avulla voit ohjata liikennettä spokeista palomuuriin/verkko-virtuaalilaitteeseen, joka voi sitten reitittää toiseen spokeiin. Tässä skenaariossa sinun on määritettävä peering-yhteydet niin, että ne sallivat välitettävän liikenteen.

Voit myös käyttää VPN-yhdyskäytävää liikenteen reitittämiseen spokesien välillä, vaikka tämä vaikuttaa latenssiin ja läpäisyyn. Katso konfiguroinnin yksityiskohdat kohdasta VPN-yhdyskäytävän kauttakulun määrittäminen virtuaaliverkon peeringiä varten.

Harkitse, mitä palveluita keskittimessä jaetaan, jotta voidaan varmistaa, että keskittimen skaalautuvuus suuremmalle määrälle spokes-verkkoja. Jos keskittimesi tarjoaa esimerkiksi palomuuripalveluja, ota huomioon palomuuriratkaisun kaistanleveysrajoitukset, kun lisäät useita spokes-palvelimia. Saatat haluta siirtää joitakin näistä jaetuista palveluista toiselle tasolle keskittimiä.

Käytännöllisiä näkökohtia

Huomioi seuraavat seikat, kun otat käyttöön ja hallinnoit keskittimiä ja puikkoverkkoja.

Verkonvalvonta

Verkkokomponenttien valvontaan ja vianmääritykseen kannattaa käyttää Azure Network Watcheria.Työkalut, kuten liikenneanalyysi (Traffic Analytics), näyttävät virtuaalisten verkkojesi järjestelmät, jotka synnyttävät suurimman osan tietoliikenteestä, niin että voit havaita pullonkaulat visuaalisesti, ennen kuin ne laajenevat ongelmiksi. Network Performance Manager on oikea työkalu Microsoft ExpressRoute -piirien tietojen seurantaan. VPN-diagnostiikka on toinen työkalu, joka voi auttaa vianmäärityksessä site-to-site VPN-yhteyksissä, jotka yhdistävät sovelluksesi tiloissa oleviin käyttäjiin.

Lisätietoja on kohdassa Azure Network Watcher Azure Well-Architected Frameworkissa.

Kustannuksiin liittyviä näkökohtia

Huomioi seuraavat kustannuksiin liittyvät seikat, kun otat käyttöön ja hallitset hub- ja spoke-verkkoja.

Azure-palomuuri

Tässä arkkitehtuurissa Azure-palomuuri otetaan käyttöön hub-verkossa. Kun Azure-palomuuria käytetään jaettuna ratkaisuna ja sitä käyttävät useat työtehtävät, se voi säästää jopa 30-50 prosenttia muihin verkon virtuaalilaitteisiin verrattuna. Lisätietoja on kohdassa Azure Firewall vs. network virtual appliance.

Virtuaaliverkon peering

Virtuaaliverkon peeringin avulla voit reitittää liikennettä virtuaaliverkkojen välillä käyttämällä yksityisiä IP-osoitteita. Tässä muutamia kohtia:

- Ingress- ja egress-liikenteestä veloitetaan peering-verkkojen molemmissa päissä.

- Erilaisilla vyöhykkeillä on erilaiset siirtonopeudet.

Tietosiirto esimerkiksi vyöhykkeellä 1 sijaitsevasta virtuaaliverkosta toiseen vyöhykkeellä 2 sijaitsevaan virtuaaliverkkoon aiheuttaa vyöhykkeellä 1 menevän siirtonopeuden ja vyöhykkeellä 2 tulevan. Lisätietoja on kohdassa Virtuaaliverkon hinnoittelu.