- Hvad er PCAP?

- Hvorfor skal jeg bruge PCAP?

- Hvordan fungerer en pakkesniffer?

- Anvendelse af Wireshark til opsamling og analyse af PCAP-filer

- Versioner af PCAP

- Advantages of Packet Capturing and PCAP

- Ulemper ved Packet Capturing og PCAP

- Open Source Packet Analysis Tool: Hvordan bruger Wireshark PCAP-filer?

- Eksempel på et proprietært pakkeanalyseværktøj

- SolarWinds Network Performance Monitor (GRATIS TRIAL)

- PCAP File Analysis: Fanger angreb i netværkstrafikken

- FAQs om PCAP-filoptagelse

- Hvor mange filer modtager jeg om dagen for et PCAP-abonnement?

- Hvad er præcisionsniveauet for tidsstempling i PCAP?

- Hvordan fungerer Libpcap?

- Hvad er en libpcap-wrapper, og hvordan hænger den sammen med PCAP?

Hvad er PCAP?

Packet Capture eller PCAP (også kendt som libpcap) er en programmeringsgrænseflade (API), der opfanger levende netværkspakkeoplysninger fra OSI-modellens lag 2-7. Netværksanalysatorer som Wireshark opretter .pcap-filer for at indsamle og registrere pakkedata fra et netværk. PCAP findes i en række forskellige formater, herunder Libpcap, WinPcap og PCAPng.

Disse PCAP-filer kan bruges til at se TCP/IP- og UDP-netværkspakker. Hvis du vil registrere netværkstrafik, skal du oprette en .pcap-fil. Du kan oprette en .pcapfil ved at bruge en netværksanalysator eller et værktøj til pakkesniffing som Wireshark eller tcpdump. I denne artikel vil vi se på, hvad PCAP er, og hvordan det fungerer.

Hvorfor skal jeg bruge PCAP?

PCAP er en værdifuld ressource til filanalyse og til at overvåge din netværkstrafik. Pakkeindsamlingsværktøjer som Wireshark giver dig mulighed for at indsamle netværkstrafik og oversætte den til et format, der kan læses af mennesker. Der er mange grunde til, at PCAP bruges til at overvåge netværk. Nogle af de mest almindelige omfatter overvågning af båndbreddeforbrug, identifikation af useriøse DHCP-servere, detektering af malware, DNS-opløsning og hændelsesrespons.

For netværksadministratorer og sikkerhedsforskere er pakkefilanalyse en god måde at opdage netværksindbrud og anden mistænkelig aktivitet på. Hvis en kilde f.eks. sender masser af skadelig trafik til netværket, kan du identificere det på softwareagenten og derefter træffe foranstaltninger til at afhjælpe angrebet.

Hvordan fungerer en pakkesniffer?

For at opsamle PCAP-filer skal du bruge en pakkesniffer. En pakkesniffer opfanger pakker og præsenterer dem på en måde, der er let at forstå. Når du bruger en PCAP-sniffer, skal du først og fremmest identificere, hvilken grænseflade du vil sniffe på. Hvis du er på en Linux-enhed kan disse være eth0 eller wlan0. Du kan vælge en grænseflade med kommandoen ifconfig.

Når du ved hvilken grænseflade du ønsker at sniffe, kan du vælge hvilken type trafik du ønsker at overvåge. Hvis du f.eks. kun ønsker at overvåge TCP/IP-pakker, kan du oprette regler for at gøre dette. Mange værktøjer tilbyder filtre, der giver dig mulighed for at kontrollere, hvilken trafik du indsamler.

Anvendelse af Wireshark til opsamling og analyse af PCAP-filer

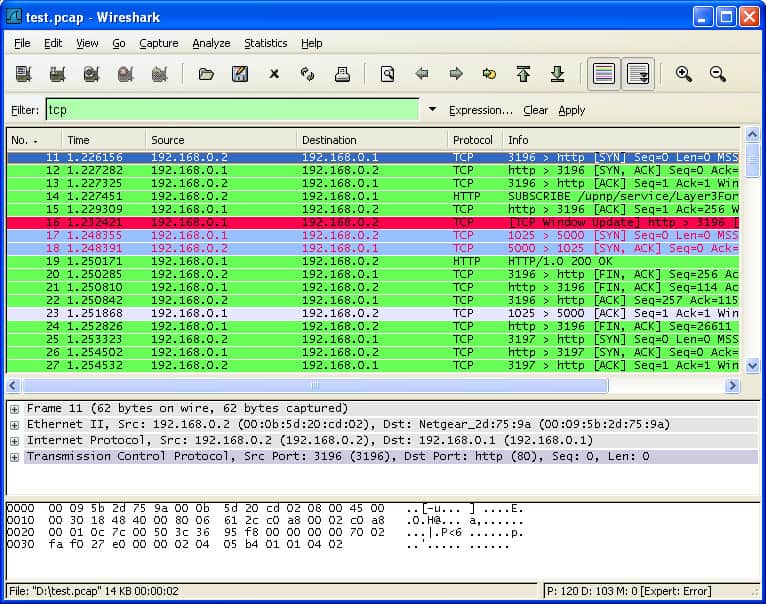

Vireshark giver dig for eksempel mulighed for at filtrere den type trafik, du ser, med opsamlingsfiltre og visningsfiltre. Optagelsesfiltre giver dig mulighed for at filtrere, hvilken trafik du opfanger, og visningsfiltre giver dig mulighed for at filtrere, hvilken trafik du ser. Du kan f.eks. filtrere netværksprotokoller, flows eller værter.

Når du har indsamlet den filtrerede trafik, kan du begynde at lede efter problemer med ydeevnen. For at få en mere målrettet analyse kan du også filtrere baseret på kildeporte og destinationsporte for at teste bestemte netværkselementer. Alle de opfangede pakkeoplysninger kan derefter bruges til at fejlfinde problemer med netværkets ydeevne.

Versioner af PCAP

Som nævnt ovenfor findes der mange forskellige typer af PCAP-filer, herunder:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Hver version har sine egne anvendelsesområder, og forskellige typer netværksovervågningsværktøjer understøtter forskellige former for PCAP-filer. Libpcap er f.eks. et bærbart open source c/C++-bibliotek designet til Linux- og Mac OS-brugere. Libpcap gør det muligt for administratorer at opsamle og filtrere pakker. Pakkesniffingsværktøjer som tcpdump bruger Libpcap-formatet.

For Windows-brugere er der WinPcap-formatet. WinPcap er et andet bærbart pakkeoptagelsesbibliotek, der er designet til Windows-enheder. WinpCap kan også opsamle og filtrere pakker, der er indsamlet fra netværket. Værktøjer som Wireshark, Nmap og Snort bruger WinPCap til at overvåge enheder, men selve protokollen er blevet nedlagt.

Pcapng eller .pcap Next Generation Capture File Format er en mere avanceret version af PCAP, som leveres som standard med Wireshark. Pcapng kan optage og gemme data. Den type data, som pcapng indsamler, omfatter udvidet tidsstempelpræcision, brugerkommentarer og capture-statistik for at give brugeren yderligere oplysninger.

Tools som Wireshark bruger PCAPng-filer, fordi de kan registrere flere oplysninger end PCAP. Problemet med PCAPng er imidlertid, at det ikke er kompatibelt med så mange værktøjer som PCAP.

Npcap er et bærbart bibliotek til pakkesniffing til Windows, der er produceret af Nmap, en af de mest kendte leverandører af pakkesniffing. Biblioteket er hurtigere og mere sikkert end WinpCap. Npcap har understøttelse for Windows 10 og loopback packet capture injection, så du kan sende og sniffe loopback-pakker. Npcap er også understøttet af Wireshark.

Advantages of Packet Capturing and PCAP

Den største fordel ved packet capturing er, at det giver synlighed. Du kan bruge pakkedata til at lokalisere den grundlæggende årsag til netværksproblemer. Du kan overvåge trafikkilder og identificere anvendelsesdata for programmer og enheder. PCAP-data giver dig de oplysninger i realtid, du har brug for til at finde og løse ydelsesproblemer for at holde netværket funktionsdygtigt efter en sikkerhedshændelse.

For eksempel kan du identificere, hvor et stykke malware er trængt ind i netværket ved at spore strømmen af skadelig trafik og anden skadelig kommunikation. Uden PCAP og et pakkeoptagelsesværktøj ville det være vanskeligere at spore pakker og håndtere sikkerhedsrisici.

Som et simpelt filformat har PCAP den fordel, at det er kompatibelt med næsten alle pakkesniffingprogrammer, du kan forestille dig, og der findes en række versioner til Windows, Linux og Mac OS. Packet Capture kan anvendes i næsten alle miljøer.

Ulemper ved Packet Capturing og PCAP

Og selv om Packet Capturing er en værdifuld overvågningsteknik, har den sine begrænsninger. Pakkeanalyse giver dig mulighed for at overvåge netværkstrafikken, men overvåger ikke alt. Mange cyberangreb lanceres ikke via netværkstrafikken, så du skal have andre sikkerhedsforanstaltninger på plads.

For eksempel bruger nogle angribere USB’er og andre hardwarebaserede angreb. Derfor bør PCAP-filanalyse udgøre en del af din netværkssikkerhedsstrategi, men det bør ikke være din eneste forsvarslinje.

En anden væsentlig hindring for pakkeopfangning er kryptering. Mange cyberangribere bruger krypteret kommunikation til at iværksætte angreb på netværk. Kryptering forhindrer din pakkesniffer i at få adgang til trafikdata og identificere angreb. Det betyder, at krypterede angreb vil glide under radaren, hvis du er afhængig af PCAP.

Der er også et problem med, hvor pakkesnifferen er placeret. Hvis en pakkesniffer er placeret i kanten af netværket, vil det begrænse den mængde synlighed, som en bruger har. Brugeren kan f.eks. undlade at opdage starten på et DDoS-angreb eller et malware-udbrud. Desuden er det vigtigt, selv hvis du indsamler data i midten af netværket, at du sikrer dig, at du indsamler hele samtaler i stedet for sammenfattende data.

Open Source Packet Analysis Tool: Hvordan bruger Wireshark PCAP-filer?

Wireshark er den mest populære trafikanalysator i verden. Wireshark bruger .pcap-filer til at registrere pakkedata, der er blevet trukket fra en netværksscanning. Pakketdata registreres I filer med .pcap-filudvidelsen og kan bruges til at finde ydelsesproblemer og cyberangreb på netværket.

Med andre ord opretter PCAP-filen en registrering af netværksdata, som du kan se via Wireshark. Du kan derefter vurdere netværkets status og identificere, om der er serviceproblemer, som du skal reagere på.

Det er vigtigt at bemærke, at Wireshark ikke er det eneste værktøj, der kan åbne .pcap-filer. Andre udbredte alternativer omfatter tcpdump og WinDump, netværksovervågningsværktøjer, der også bruger PCAP til at tage en lup til netværkets ydeevne.

Eksempel på et proprietært pakkeanalyseværktøj

SolarWinds Network Performance Monitor (GRATIS TRIAL)

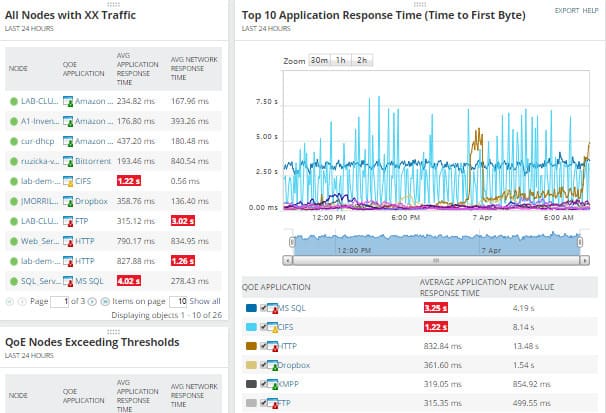

SolarWinds Network Performance Monitor er et eksempel på et netværksovervågningsværktøj, der kan fange PCAP-data. Du kan installere softwaren på en enhed og derefter overvåge pakkedata, der trækkes fra hele netværket. Med pakkedataene kan du måle netværkets responstid og diagnosticere angreb.

Brugeren kan se pakkedata via Quality of Experience dashboardet, herunder en oversigt over netværkets ydeevne. Grafiske visninger gør det lettere at lokalisere spidser i internettrafik eller skadelig trafik, der kan indikere et cyberangreb.

Programmets layout gør det også muligt for brugeren at differentiere programmer efter den mængde trafik, de behandler. Faktorer som gennemsnitlig netværksresponstid, gennemsnitlig applikationsresponstid, samlet datamængde og samlet antal transaktioner hjælper brugeren med at holde sig ajour med ændringer i netværket, efterhånden som de sker live. Der er også en 30-dages gratis prøveversion tilgængelig til download.

SolarWinds Network Performance Monitor Download 30-dages GRATIS prøveversion

PCAP File Analysis: Fanger angreb i netværkstrafikken

Packet sniffing er et must for enhver organisation, der har et netværk. PCAP-filer er en af de ressourcer, som netværksadministratorer kan bruge til at tage et mikroskop til ydeevne og opdage angreb. Ved at opsamle pakker kan man ikke kun komme til bunds i årsagen til angreb, men også hjælpe med at fejlfinde træg ydeevne.

Open source packet capture-værktøjer som Wireshark og tcpdump giver netværksadministratorer værktøjer til at afhjælpe dårlig netværksydelse uden at bruge en formue. Der findes også en række proprietære værktøjer til virksomheder, der ønsker en mere avanceret pakkeanalyseoplevelse.

Gennem kraften i PCAP-filer kan en bruger logge ind på en pakkesniffer indsamle trafikdata og se, hvor netværksressourcerne forbruges. Ved at bruge de rigtige filtre bliver det også meget nemmere at fjerne den hvide støj og skærpe ind på de mest betydningsfulde data.

FAQs om PCAP-filoptagelse

Hvor mange filer modtager jeg om dagen for et PCAP-abonnement?

PCAP er ikke en abonnementstjeneste. De fleste PCAP-værktøjer starter pakkeoptagelser efter behov, men det er dog muligt at starte og afslutte en optagelsessession via et script. Det store problem med PCAP er ikke, hvor mange filer man får, men størrelsen af disse filer – at lade en trafikoptagelsessession køre i mere end en kort periode resulterer i meget, meget store mængder af lagrede data.

Hvad er præcisionsniveauet for tidsstempling i PCAP?

Pcap-standarden er i stand til at udtrykke tid ned til nanosekunder – en tusindmillionedel af et sekund. Alle tidsstempler udtrykker en forskydning siden den 1. januar 1970, 00:00:00:00 UTC.

Hvordan fungerer Libpcap?

Libcap er et API, hvilket betyder, at det kan styres af andre programmer. Det leverer en række tjenester, der gør det muligt at opsamle netværkspakker. Libpcap er skrevet til at fungere på Unix og Unix-lignende systemer, hvilket omfatter Linux og macOS. Den læser alle pakker på sin værtsenheds netværksgrænseflade. NIC’et skal sættes i “promiscuous mode” for at dette kan være effektivt. Det slår filteret fra, der reducerer NIC’ens aktivitet til kun at læse pakker, der er adresseret til den, så alle pakker, der cirkulerer på netværket, vil blive behandlet.

Hvad er en libpcap-wrapper, og hvordan hænger den sammen med PCAP?

Libpcap er skrevet i C. Den implementerer PCAP og leverer et bibliotek af funktionskald, som andre programmer kan bruge til at påkalde den programkode, der er indeholdt i hver funktion i biblioteket. Ikke alle programmeringssprog er kompatible med de konstruktioner, der anvendes til at kalde en Libpcap-funktion. En wrapper er blot en sprog-nativ funktionsstruktur, der udelukkende eksisterer for at kalde en Libpcap-funktion. Dens formål er at fortolke datastrukturer for at gøre C-funktionskaldet tilgængeligt for det inkompatible programmeringssprog. Wrappere leveres ikke af libpcap-biblioteket.