- ¿Qué es PCAP?

- ¿Por qué necesito usar PCAP?

- ¿Cómo funciona un sniffer de paquetes?

- Using Wireshark for PCAP file capture and analysis

- Versiones de PCAP

- Ventajas de la captura de paquetes y PCAP

- Desventajas de la captura de paquetes y PCAP

- Herramienta de análisis de paquetes de código abierto: ¿Cómo utiliza Wireshark los archivos PCAP?

- Ejemplo de herramienta de análisis de paquetes propietaria

- SolarWinds Network Performance Monitor (FREE TRIAL)

- PCAP File Analysis: Atrapando Ataques en el Tráfico de Red

- Preguntas frecuentes sobre la captura de archivos PCAP

- ¿Cuántos archivos recibo al día por una suscripción PCAP?

- ¿Cuál es el nivel de precisión de las marcas de tiempo en PCAP?

- ¿Cómo funciona Libpcap?

- ¿Qué es un wrapper libpcap y cómo se relaciona con PCAP?

¿Qué es PCAP?

La Captura de paquetes o PCAP (también conocida como libpcap) es una interfaz de programación de aplicaciones (API) que captura datos de paquetes de red en vivo desde las capas 2-7 del modelo OSI. Los analizadores de red como Wireshark crean archivos .pcap para recoger y registrar datos de paquetes de una red. PCAP viene en una gama de formatos incluyendo Libpcap, WinPcap, y PCAPng.

Estos archivos PCAP pueden ser usados para ver paquetes de red TCP/IP y UDP. Si quieres grabar el tráfico de red, necesitas crear un archivo .pcapfile. Puedes crear un archivo .pcap usando un analizador de red o una herramienta de sniffing de paquetes como Wireshark o tcpdump. En este artículo, vamos a ver qué es PCAP y cómo funciona.

¿Por qué necesito usar PCAP?

PCAP es un recurso valioso para el análisis de archivos y para monitorear su tráfico de red. Las herramientas de recopilación de paquetes como Wireshark le permiten recoger el tráfico de la red y traducirlo a un formato legible para el ser humano. Hay muchas razones por las que se utiliza PCAP para supervisar las redes. Algunas de las más comunes incluyen la supervisión del uso del ancho de banda, la identificación de servidores DHCP falsos, la detección de malware, la resolución de DNS y la respuesta a incidentes.

Para los administradores de red y los investigadores de seguridad, el análisis de archivos de paquetes es una buena manera de detectar intrusiones en la red y otras actividades sospechosas. Por ejemplo, si una fuente está enviando a la red una gran cantidad de tráfico malicioso, se puede identificar que en el agente de software y luego tomar medidas para remediar el ataque.

¿Cómo funciona un sniffer de paquetes?

Para capturar archivos PCAP es necesario utilizar un sniffer de paquetes. Un sniffer de paquetes captura los paquetes y los presenta de una manera fácil de entender. Cuando usas un sniffer PCAP lo primero que tienes que hacer es identificar en qué interfaz quieres husmear. Si estás en un dispositivo Linux estas podrían ser eth0 o wlan0. Puedes seleccionar una interfaz con el comando ifconfig.

Una vez que sepas qué interfaz quieres olfatear entonces puedes elegir qué tipo de tráfico quieres monitorizar. Por ejemplo, si sólo quieres monitorizar paquetes TCP/IP, puedes crear reglas para ello. Muchas herramientas ofrecen filtros que le permiten controlar qué tráfico recoge.

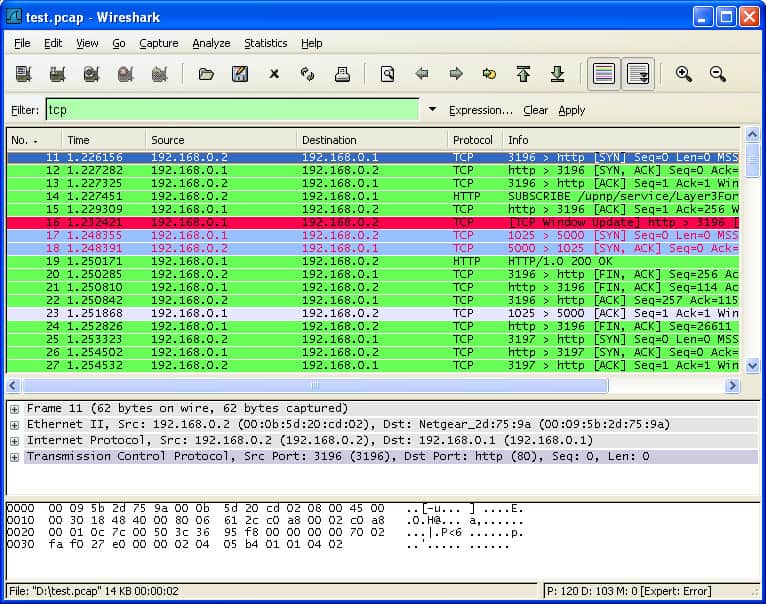

Using Wireshark for PCAP file capture and analysis

Por ejemplo, Wireshark le permite filtrar el tipo de tráfico que ve con filtros de captura y filtros de visualización. Los filtros de captura le permiten filtrar el tráfico que captura y los filtros de visualización le permiten filtrar el tráfico que ve. Por ejemplo, puede filtrar los protocolos de red, los flujos o los hosts.

Una vez que haya recogido el tráfico filtrado puede empezar a buscar problemas de rendimiento. Para un análisis más específico, también puede filtrar en función de los puertos de origen y de destino para comprobar elementos de red concretos. Toda la información de los paquetes capturados se puede utilizar para solucionar los problemas de rendimiento de la red.

Versiones de PCAP

Como se mencionó anteriormente, hay muchos tipos diferentes de archivos PCAP, incluyendo:

- Libpcap

- WinPcap

- PCAPng

- Npcap

Cada versión tiene sus propios casos de uso y diferentes tipos de herramientas de monitorización de red soportan diferentes formas de archivos PCAP. Por ejemplo, Libpcap es una biblioteca portátil de código abierto c/C++ diseñada para usuarios de Linux y Mac OS. Libpcap permite a los administradores capturar y filtrar paquetes. Las herramientas de sniffing de paquetes como tcpdump utilizan el formato Libpcap.

Para los usuarios de Windows, existe el formato WinPcap. WinPcap es otra biblioteca portátil de captura de paquetes diseñada para dispositivos Windows. WinpCap también puede capturar y filtrar paquetes recogidos de la red. Herramientas como Wireshark, Nmap y Snort utilizan WinPCap para monitorear dispositivos, pero el protocolo en sí mismo ha sido descontinuado.

Pcapng o .pcap Next Generation Capture File Format es una versión más avanzada de PCAP que viene por defecto con Wireshark. Pcapng puede capturar y almacenar datos. El tipo de datos que pcapng recoge incluye precisión de marca de tiempo extendida, comentarios del usuario y estadísticas de captura para proporcionar al usuario información adicional.

Herramientas como Wireshark están utilizando archivos PCAPng porque puede registrar más información que PCAP. Sin embargo, el problema con PCAPng es que no es compatible con tantas herramientas como PCAP.

Npcap es una biblioteca portátil de sniffing de paquetes para Windows producida por Nmap, uno de los proveedores de sniffing de paquetes más conocidos. La biblioteca es más rápida y más segura que WinpCap. Npcap tiene soporte para Windows 10 y la inyección de captura de paquetes en bucle para que pueda enviar y olfatear paquetes en bucle. Npcap también es compatible con Wireshark.

Ventajas de la captura de paquetes y PCAP

La mayor ventaja de la captura de paquetes es que otorga visibilidad. Puede utilizar los datos de los paquetes para localizar la causa raíz de los problemas de la red. Puede supervisar las fuentes de tráfico e identificar los datos de uso de las aplicaciones y los dispositivos. Los datos de PCAP le proporcionan la información en tiempo real que necesita para encontrar y resolver los problemas de rendimiento para mantener la red en funcionamiento después de un evento de seguridad.

Por ejemplo, puede identificar dónde ha entrado un malware en la red rastreando el flujo de tráfico malicioso y otras comunicaciones maliciosas. Sin PCAP y una herramienta de captura de paquetes, sería más difícil rastrear los paquetes y gestionar los riesgos de seguridad.

Como formato de archivo simple, PCAP tiene la ventaja de ser compatible con casi cualquier programa de sniffing de paquetes que se pueda imaginar, con una gama de versiones para Windows, Linux y Mac OS. La captura de paquetes puede desplegarse en casi cualquier entorno.

Desventajas de la captura de paquetes y PCAP

Aunque la captura de paquetes es una valiosa técnica de monitorización, tiene sus limitaciones. El análisis de paquetes permite monitorizar el tráfico de la red, pero no lo monitoriza todo. Muchos ciberataques no se lanzan a través del tráfico de red, por lo que es necesario contar con otras medidas de seguridad.

Por ejemplo, algunos atacantes utilizan USBs y otros ataques basados en hardware. En consecuencia, el análisis de archivos PCAP debería formar parte de su estrategia de seguridad de red, pero no debería ser su única línea de defensa.

Otro obstáculo importante para la captura de paquetes es el cifrado. Muchos ciberatacantes utilizan comunicaciones cifradas para lanzar ataques a las redes. El cifrado impide que su rastreador de paquetes pueda acceder a los datos de tráfico e identificar los ataques. Esto significa que los ataques encriptados pasarán desapercibidos si se confía en el PCAP.

También hay un problema con la ubicación del rastreador de paquetes. Si un rastreador de paquetes se coloca en el borde de la red, entonces esto limitará la cantidad de visibilidad que un usuario tiene. Por ejemplo, el usuario puede no detectar el inicio de un ataque DDoS o un brote de malware. Además, incluso si está recogiendo datos en el centro de la red es importante asegurarse de que está recogiendo conversaciones enteras en lugar de datos resumidos.

Herramienta de análisis de paquetes de código abierto: ¿Cómo utiliza Wireshark los archivos PCAP?

Wireshark es el analizador de tráfico más popular del mundo. Wireshark utiliza archivos .pcap para registrar los datos de los paquetes que se han extraído de un análisis de la red. Los datos de los paquetes se registran en archivos con la extensión de archivo .pcap y pueden utilizarse para encontrar problemas de rendimiento y ciberataques en la red.

En otras palabras, el archivo PCAP crea un registro de los datos de la red que puede ver a través de Wireshark. A continuación, puede evaluar el estado de la red e identificar si hay algún problema de servicio al que deba responder.

Es importante señalar que Wireshark no es la única herramienta que puede abrir archivos .pcap. Otras alternativas muy utilizadas son tcpdump y WinDump, herramientas de monitorización de red que también utilizan PCAP para llevar una lupa al rendimiento de la red.

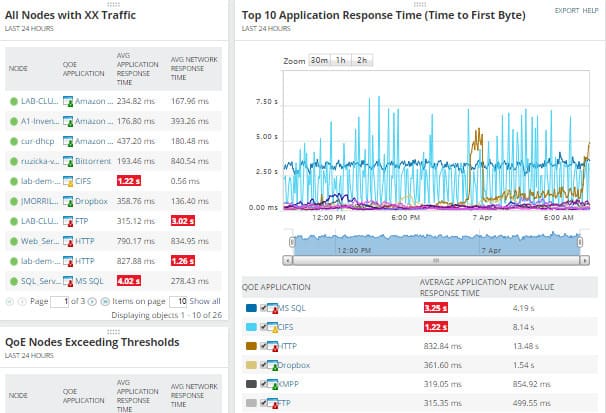

Ejemplo de herramienta de análisis de paquetes propietaria

SolarWinds Network Performance Monitor (FREE TRIAL)

SolarWinds Network Performance Monitor es un ejemplo de herramienta de monitorización de red que puede capturar datos PCAP. Puede instalar el software en un dispositivo y luego supervisar los datos de paquetes extraídos de toda la red. Los datos de los paquetes le permitirán medir el tiempo de respuesta de la red y diagnosticar ataques.

El usuario puede ver los datos de los paquetes a través del panel de calidad de la experiencia, incluyendo un resumen del rendimiento de la red. Las visualizaciones gráficas facilitan la localización de picos de tráfico de Internet o de tráfico malicioso que podrían indicar un ciberataque.

El diseño del programa también permite al usuario diferenciar las aplicaciones por la cantidad de tráfico que están procesando. Factores como el tiempo medio de respuesta de la red, el tiempo medio de respuesta de la aplicación, el volumen total de datos y el número total de transacciones ayudan al usuario a mantenerse al día de los cambios en la red a medida que se producen en directo. También hay una prueba gratuita de 30 días disponible para su descarga.

SolarWinds Network Performance Monitor Download 30-day FREE Trial

PCAP File Analysis: Atrapando Ataques en el Tráfico de Red

El sniffing de paquetes es una necesidad para cualquier organización que tenga una red. Los archivos PCAP son uno de esos recursos que los administradores de red pueden utilizar para llevar un microscopio al rendimiento y descubrir ataques. La captura de paquetes no sólo ayudará a llegar al fondo de la causa de los ataques, sino que también ayudará a solucionar los problemas de rendimiento lento.

Las herramientas de captura de paquetes de código abierto como Wireshark y tcpdump dan a los administradores de red las herramientas para remediar el mal rendimiento de la red sin gastar una fortuna. También hay una gama de herramientas propietarias para las empresas que quieren una experiencia de análisis de paquetes más avanzada.

A través del poder de los archivos PCAP, un usuario puede entrar en un sniffer de paquetes para recoger datos de tráfico y ver dónde se consumen los recursos de la red. El uso de los filtros adecuados también hará que sea mucho más fácil eliminar el ruido blanco y afinar en los datos más significativos.

Preguntas frecuentes sobre la captura de archivos PCAP

¿Cuántos archivos recibo al día por una suscripción PCAP?

PCAP no es un servicio de suscripción. La mayoría de las herramientas PCAP lanzan capturas de paquetes bajo demanda, sin embargo, es posible iniciar y terminar una sesión de captura a través de un script. El gran problema con PCAP no es la cantidad de archivos que se obtienen, sino el tamaño de esos archivos: dejar que una sesión de captura de tráfico se ejecute durante más de un breve período da lugar a cantidades muy, muy grandes de datos almacenados.

¿Cuál es el nivel de precisión de las marcas de tiempo en PCAP?

El estándar PCAP es capaz de expresar el tiempo hasta los nanosegundos – una mil millonésima de segundo. Todas las marcas de tiempo expresan un desplazamiento desde el 1 de enero de 1970, 00:00:00 UTC.

¿Cómo funciona Libpcap?

Libcap es una API, lo que significa que puede ser controlada por otros programas. Proporciona una serie de servicios que permiten la captura de paquetes de red. Libpcap está escrito para operar en sistemas Unix y similares a Unix, lo que incluye Linux y macOS. Lee todos los paquetes en la interfaz de red de su dispositivo anfitrión. El NIC necesita ser puesto en «modo promiscuo» para que esto sea efectivo. Esto desactiva el filtro que reduce la actividad de la NIC a sólo leer los paquetes dirigidos a ella, por lo que toda la circulación de paquetes en la red será procesada.

¿Qué es un wrapper libpcap y cómo se relaciona con PCAP?

Libpcap está escrito en C. Implementa PCAP y proporciona una biblioteca de llamadas a funciones que otros programas pueden utilizar con el fin de invocar el código del programa contenido en cada función de la biblioteca. No todos los lenguajes de programación son compatibles con las construcciones utilizadas para llamar a una función de Libpcap. Un wrapper no es más que una estructura de función nativa del lenguaje que existe únicamente para llamar a una función Libpcap. Su propósito es interpretar las estructuras de datos para hacer que las llamadas a la función C estén disponibles para el lenguaje de programación incompatible. Las envolturas no son proporcionadas por la biblioteca libpcap.