CarrierEdit

El portador es la señal, el flujo o el archivo de datos en el que se esconden los datos ocultos haciendo sutiles modificaciones. Los ejemplos incluyen archivos de audio, archivos de imagen, documentos y archivos ejecutables. En la práctica, el portador debe tener el mismo aspecto y funcionamiento que el portador original sin modificar, y debe parecer benigno para cualquiera que lo inspeccione.

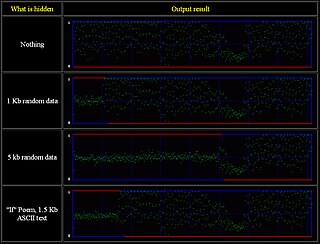

Ciertas propiedades pueden hacer sospechar que un archivo transporta datos ocultos:

- Si los datos ocultos son grandes en relación con el contenido del portador, como en un documento vacío de un megabyte de tamaño.

- El uso de formatos obsoletos o extensiones mal soportadas que rompen herramientas de uso común.

Es un requisito criptográfico que el portador (por ejemplo, una foto) sea original, no una copia de algo disponible públicamente (por ejemplo, descargado). Esto se debe a que los datos de origen disponibles públicamente podrían compararse con la versión con un mensaje oculto incrustado.

Hay un requisito más débil que consiste en que el mensaje incrustado no cambie las estadísticas del portador (u otras métricas) de manera que la presencia de un mensaje sea detectable. Por ejemplo, si los bits menos significativos del canal de píxeles de la cámara roja de una imagen tienen una distribución gaussiana dado un campo de color constante, una simple esteganografía de imágenes que produzca una distribución aleatoria de estos bits podría permitir la discriminación de las imágenes stego de las no modificadas.

El gran volumen de medios de comunicación modernos (ca 2014) e inanes de gran ancho de banda (por ejemplo, youtube.com, fuentes de bittorrent. eBay, Facebook, spam, etc.) proporciona una amplia oportunidad para la comunicación encubierta.

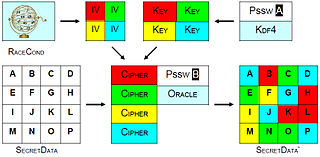

ChainEdit

Los datos ocultos pueden dividirse entre un conjunto de archivos, produciendo una cadena de portadores, que tiene la propiedad de que todos los portadores deben estar disponibles, sin modificar, y procesados en el orden correcto con el fin de recuperar los datos ocultos. Esta característica de seguridad adicional suele lograrse mediante:

- utilizando un vector de inicialización diferente para cada portador y almacenándolo dentro de los portadores procesados -> CryptedIVn = Crypt( IVn, CryptedIVn-1 )

- utilizando un algoritmo de criptografía diferente para cada portadora y eligiéndolo con un algoritmo equiprobabilístico dependiente del orden de la cadena

Robustez y criptografíaEditar

Las herramientas de esteganografía pretenden garantizar la robustez frente a los métodos forenses modernos, como el esteganalisis estadístico. Dicha robustez puede lograrse mediante una mezcla equilibrada de:

- un proceso de criptografía basado en flujos;

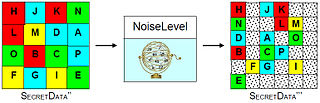

- un proceso de blanqueo de datos;

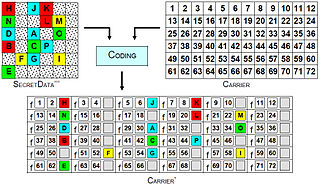

- un proceso de codificación.

Si los datos son detectados, la criptografía también ayuda a minimizar el daño resultante, ya que los datos no quedan expuestos, sólo el hecho de que se transmitió un secreto. El remitente puede verse obligado a descifrar los datos una vez descubiertos, pero se puede aprovechar la encriptación negable para que los datos descifrados parezcan benignos.

El software de esteganografía fuerte se basa en una arquitectura de varias capas con un proceso de ofuscación profundo y documentado.

Motor portadorEditar

El motor portador es el núcleo de cualquier herramienta de esteganografía. Los diferentes formatos de archivo se modifican de diferentes maneras, con el fin de insertar encubiertamente datos ocultos dentro de ellos. Los algoritmos de procesamiento incluyen:

- Inyección (sospechosa por el incremento del tamaño del archivo sin relación con el contenido)

- Generación (sospechosa por la trazabilidad de los portadores generados)

- Sustitución de datos auxiliares y metadatos

- Sustitución LSB o adaptativa

- Manipulación del espacio de frecuencia

.